流量分析

附件下载是一个名为captured.pacp的80多M流量包

丢进wireshark 文件 → 导出对象 → HTTP

发现存在一个40M的upload_file.php,果断导出

另外,wireshark追踪TCP流,文件头PK,存在一个压缩包

说明导出的php文件有可能隐藏着一个压缩包

内存取证

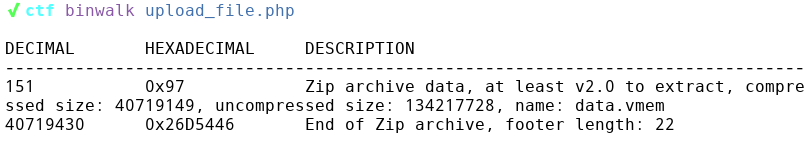

将upload_file.php放进kali虚拟机,使用binwalk查看隐藏的文件并分离

得到一个压缩包,解压,得到文件data.vmem

.vmem是一个vm虚拟机的内存文件,利用kali的自带的内存取证工具volatility读取内存

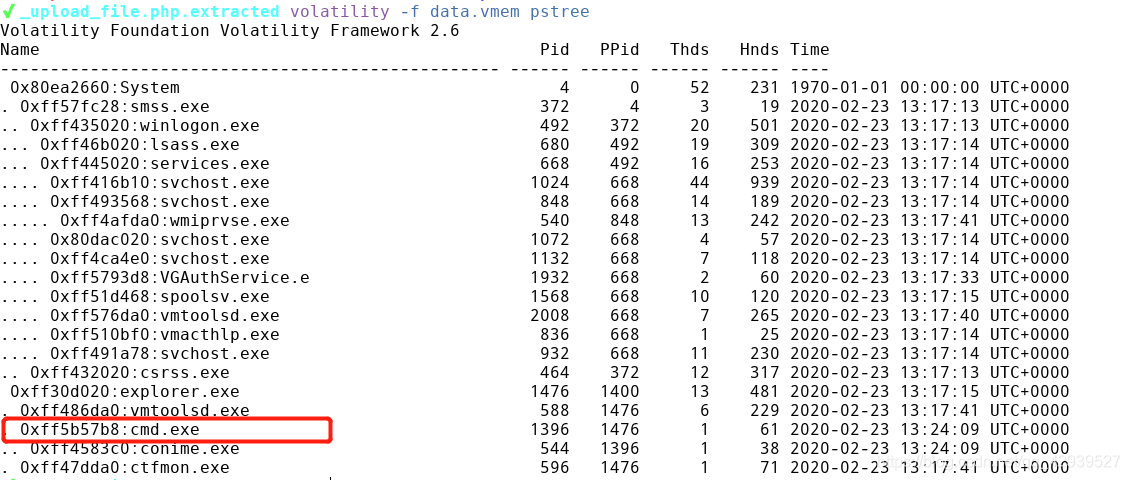

命令 volatility -f data.vmem pstree 查看进程

发现存在cmd进程

命令 volatility -f data.vmem cmdscan 查看cmd中的内容

发现存在一个passwd:weak_auth_top100

进程中已经没有什么有用信息了

下一步,对内存中的文件进行扫描,并使用flag字符筛选

命令 volatility -f data.vmem filescan | grep flag

存在一个flag.img

导出内存中的flag.img

命令 volatility -f data.vmem dumpfiles -Q 0x0000000001155f90 -D ./

对导出的文件binwalk提取

得到一个加密的压缩包

尝试使用cmd中得到的passwd进行解压,解压成功并得到一个usbdata.txt

这是一个usb键盘流量数据

使用脚本进行还原

mappings = {

0x04:"A", 0x05:"B", 0x06:"C", 0x07:"D", 0x08:"E", 0x09:"F", 0x0A:"G", 0x0B<

本文介绍了如何通过Wireshark分析网络流量,从中导出HTTP对象,发现隐藏的PHP文件可能包含压缩包。进一步,利用内存取证工具Volatility对VM虚拟机的内存文件(.vmem)进行分析,通过cmdscan和filescan命令查找敏感信息,最终揭示了内存中的flag.img。通过对该文件进行binwalk提取和解密,得到了USB键盘流量数据,从而完成了一次信息安全的实战案例。

本文介绍了如何通过Wireshark分析网络流量,从中导出HTTP对象,发现隐藏的PHP文件可能包含压缩包。进一步,利用内存取证工具Volatility对VM虚拟机的内存文件(.vmem)进行分析,通过cmdscan和filescan命令查找敏感信息,最终揭示了内存中的flag.img。通过对该文件进行binwalk提取和解密,得到了USB键盘流量数据,从而完成了一次信息安全的实战案例。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?