[GXYCTF2019]禁止套娃

考点

正则表达、无参数rce、git泄露

复现

打开就一句

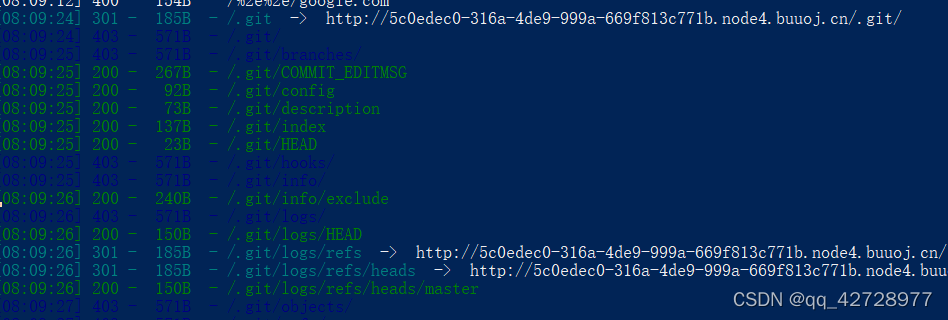

然后查看源码,空空如也。想到扫描后台文件,使用御剑很慢,使用dirsearch,一直429,查找资料,加了-s参数,也就是扫描不能太快。

python3 .\dirsearch.py -u http://5c0edec0-316a-4de9-999a-669f813c771b.node4.buuoj.cn:81/ -e php -s 1

看到index,githack解压,注意githack要用python2打开。

<?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){

if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) {

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) {

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

// echo $_GET['exp'];

@eval($_GET['exp'])

本文详细介绍了在GXYCTF2019禁止套娃挑战中,如何利用正则表达、无参数远程命令执行(RCE)和Git信息来复现漏洞。主要方法包括构造GET参数通过eval执行shell命令,以及利用session进行组合攻击。文中提到了PHP的scandir(), dir(), getcwd()等函数在攻击中的应用,并给出了相关参考资源。"

128579512,15893754,SimCSE:对比学习提升句子嵌入表现,"['深度学习', '自然语言处理', '模型训练', '数据增强', '无监督学习']

本文详细介绍了在GXYCTF2019禁止套娃挑战中,如何利用正则表达、无参数远程命令执行(RCE)和Git信息来复现漏洞。主要方法包括构造GET参数通过eval执行shell命令,以及利用session进行组合攻击。文中提到了PHP的scandir(), dir(), getcwd()等函数在攻击中的应用,并给出了相关参考资源。"

128579512,15893754,SimCSE:对比学习提升句子嵌入表现,"['深度学习', '自然语言处理', '模型训练', '数据增强', '无监督学习']

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

347

347

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?