4表raw ,mangle,nat,filter

5链,input,output,forward,prerouting,postrouting

也可以根据自己情况,自定义链

iptables可以有扩展功能,想控制机器上的某些服务被远程的用户进行访问,111rpcbind,可以配合nfs服务

、

、

想让外界的用户能够访问samba服务,httpd服务,和ssh服务,初次之外别的服务不想访问,

samba还有个nmb的137,138,不启用是看不到的

现在windows连接可以,其他都拒绝,现在要开启samba服务

现在要允许访问

建议放在第一条,30.1一台访问的几率要比别人访问的几率小多了

现在就可以访问了

以后可能在企业里还要去调整这些规则,可能就需要去修改协议和端口,为了更清晰,就可以使用自定义链

比如和文件共享相关的定义链,和web服务相关的再定义一个链,基于远程管理的如ssh定义一个链

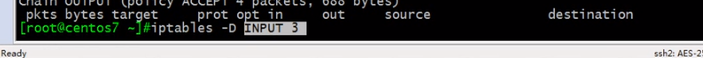

把刚才设置的删除

5链,input,output,forward,prerouting,postrouting

5链,input,output,forward,prerouting,postrouting

自定义链可以起个名,让它包含一些常用的规则。、,由于是自定义链就需要和系统自带的5个链在一起才会发生作用

(比如文件共享里的虚拟用户,虚拟用户访问文件需要用真正的操作系统用户web就类似虚拟用户 的效果,是自定义的名称,代表了一些规则

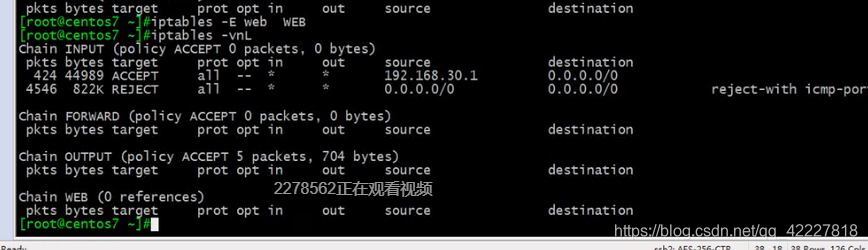

N起个名,自定义链,一般链习惯性地大写

可以改成大写E

删除-X

希望将来用户通过http协议和https协议访问服务器

web是个虚拟用户不生效的,需要关联到链上去

当某个用户去访问INPUT链的时候,一旦中间符合某些规则,就跳转到WEB,web里定义了一些规则

内置链是调用自定义链

这样就将来管理起来更加清晰,只需要改web自定义链,不需要改input

将来也可以将input很复杂的规则用模块化实现

就可以进行访问 了

443端口没开,安装服务开启

就可以了

将来可能web服务器不止80.443有可能还有8080,以前需要修改整个input链,现在只需要修改web

开启8080端口

就可以了,实现模块化管理

centos7的firewalld就是用的这种模块的方式

这些全是自定义连

firewalld就是用自定义链实现更多强大的功能

删除自定义链怎么

也可以修改自定义链

你在用的时候就不能删除

要删除先要把WEB和INPUT 的关联关系

把里面规则删除了就是删除自定义链了

一般生产中比较复杂的推荐用自定义链

除了端口,IP地址也可以定义

对于mac地址做控制

光有源MAC,没有目标MAC

只适用于prerouting,forward inpu,进来的包根据目标mac没有意义,因为目标地址肯定是你,不是你的早就被抛弃了

源地址和mac地址是什么关系

17ping不通

27也ping不通

应该是并行关系

现在27是原来的17

ping通了

可以检查数据报文中带有的字符串,相对来讲相当于应用层的检查功能,只要带有数据包,就可以作为过滤条件了

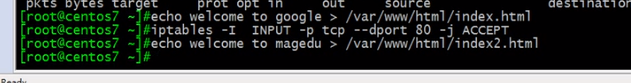

google网站,拒绝访问

现在搭建一个谷歌网站

允许访问80端口

现在有两个网页,现在想要不让访问Google、

现在请求报文是不带google和mage的只有响应报文才有,所以应该在output加规则

google就不让访问了

google就不让访问了

像局域网的跳板机及应该在foward里设置

模块,从什么时候开始和什么时候结束,centos7上显示时间是默认UTC,北京时间就需要减去8小时,因为北京属于东8区

初创公司网站端口很小,容易被黑客攻击造成损失,每个客户端并发连接数是多少,是可以限制的

最大并发链接数是2 ,但对于真正的黑客起不到作用

要防止,搭建的谁被,CC攻击,要几百万打底

limit是限速的

不限速可能导致服务器瞬间流量太大,宕机

一开始不限流,然后慢慢开始限流

初始的时候放多少人进来

超过多少人开始限制,每秒钟几个,每分钟几个

0是应答包,8是请求包,针对请求包做限制

前5个不限,后面每分钟限制10个

现在都是允许的,1s一次差不多

限速满足条件的接收,下面的命令是不满足的就全部拒绝

state相当有用,扩展,数据报文的链接状态

这个状态类似前面tcp协议上的一些状态(11种有限状态机)这个跟那个完全两码事

NEW新发起请求有可能走tcp,也可能是udp,icmp

不是第一次就是established

related相关的,21链接过来以后,21相关的,有可能遇到20或者被动端口的随机端口

invalid,无效的链接,如syn,ack标记之类的全是0或者1都是错的

untracked 未跟踪 的

想实现http服务是允许访问的

只有新发起80端口请求的才同意,其他通通拒绝

正在建立链接的请求不断开

现在把第三条删除,是能连接的还是断开的

还能链接说明第一条规则正在起作用

一般正在链接的用户,是允许访问的,所以把正在链接的用户放在前面比较好,当发生的频率比较高的时候,还是放在前面比较好

访问ssh和http服务,新发起和正在链接的才接收

已经建立,就会记录在表里

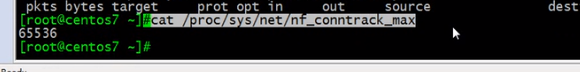

这个连接数最多能记多少条

所以黑客发起的连接数超过那么 多,把记录填满了,超出的值后面的链接就无法跟踪了

可以记录下来多久也不一样

centos7要想链接跟踪需要加载模块

lsmod可以查看已经加载的模块

已经加载是因为之前调用了established

是很有意义的,早期的时候这个连接数是偏小的

6.几的系统。敲iptables的命令会自动给你加上去,这个规则,zhangsir,就这样在调度器上去敲,让大众点评损失了几百万

删库跑路都是宝贵经验,所以给PS1设置颜色还是能让虚拟环境和正式环境区别开来

要想存得住还是得修改文件

sysctl -p生效

、

、

ip_forward转发都在这里

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?