申请文件能否重新提交,重新生成新的证书文件

提交的信息如果完全一样,是不允许重复生成证书文件的,这个是由文件index.txt.attr

改成no

改成no

就成功了

默认情况下应该是不允许同一个申请重复申请证书的文件

申请完证书后,可以查看证书的有效期,证书的吊销

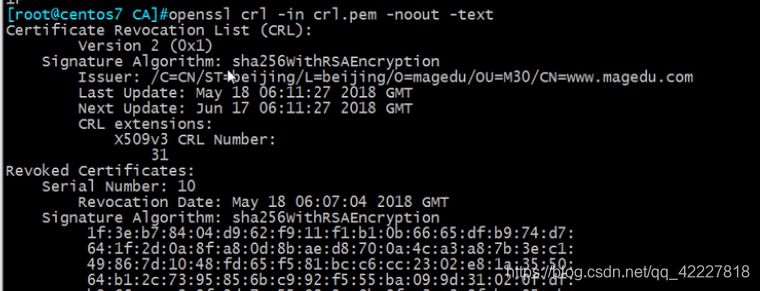

查看10这个证书的情况

如何吊销证书 revoke

如何让吊销的证书让别人看到,就需要放到列表里

查找对应存放的文件

需要先创建这个吊销列表文件,不创建会报错

生成吊销列表gencrl

需要指定编号

查看被吊销的证书

把第11号也吊销了

吊销之后需要重新生成文件,放到列表里

把这个文件传到windows看一下

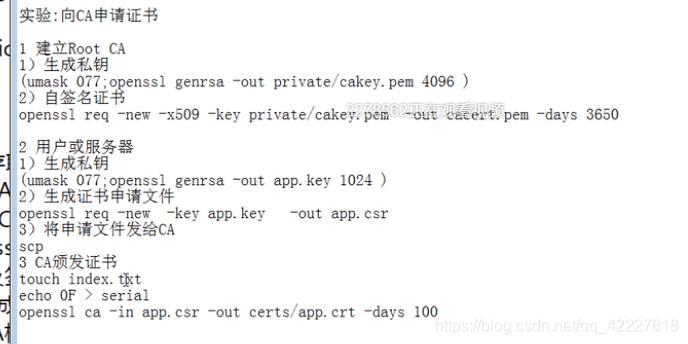

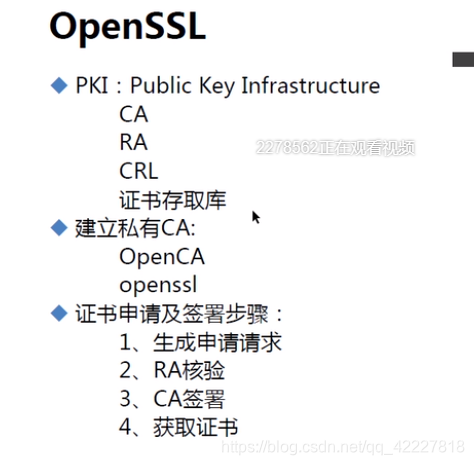

在企业内部使用可以考虑自己搭建一个CA

有一个创建CA的脚本

postinstall 装了这个安装包就自动 给运行脚本

如果想要创建证书,可以调用makefile文件

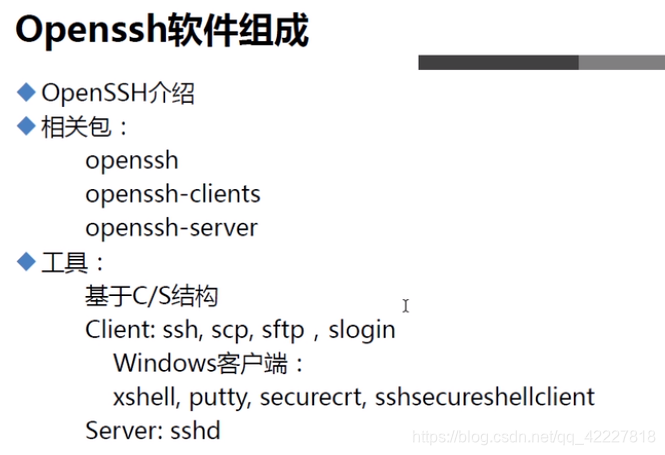

ssh是代替早期不安全的telnet协议 安全是shell secure shell

抓包已经无法抓取到数据

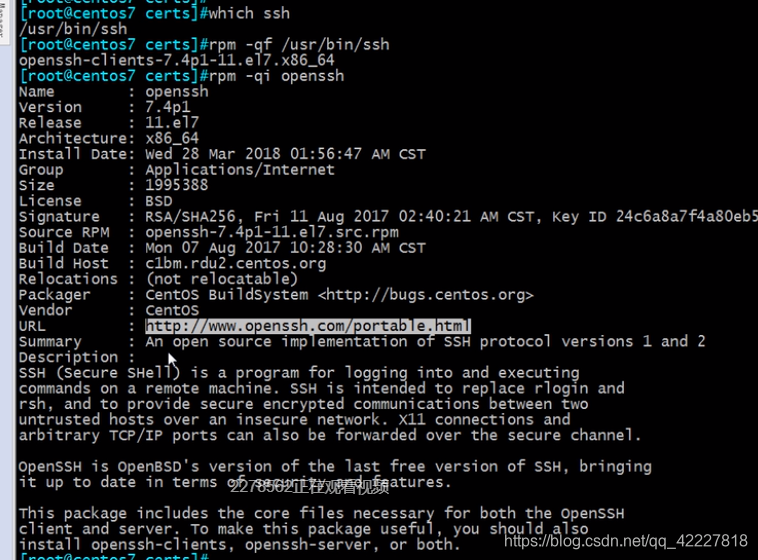

要实现ssh要借助具体的软件openssh 和dropbear

ssh的突出优势是在于支持key验证

服务器端 openssh-server 装的软件包带有的文件都有哪些

6上表现为一个脚本

还有其他的进程,其中的关系是,子进程,代表终端

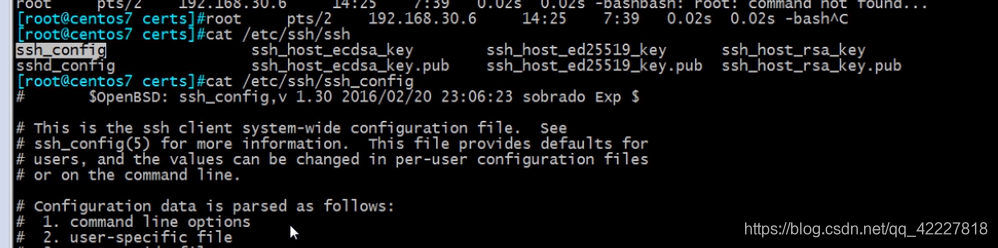

客户端的配置文件一般定义了客户端的行为,sshd是服务器端,ssh是客户端

checkhostip是检查你主机的地址是否可信的

如果有服务器IP地址一样,机器不一样就会提示报警

第一次链接会问yesno,第二次就不会问

第一次会记录一些地址的个性信息,一旦记录,如果有机器假冒,就会发现异常,拒绝链接

冒充123,mac地址也冒充

修改成功

ssh发现冒充,远程主机标识发生变化

实现机制就是,记录了早期计算机的公钥实现的

生产中可能老机器换新的机器,就会把这一行删除,就可以重新连接了

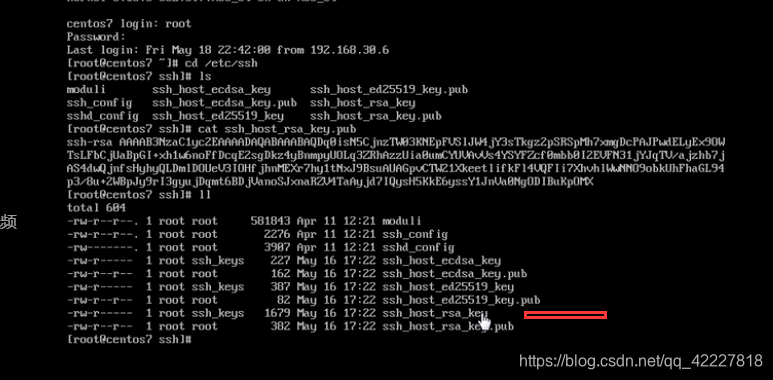

下面是之前机器放公钥的地址,与6上机器存的一致

要想冒充原来的机器,就需要复制原来机器的私钥而不是公钥,因为ssh链接是老机器发送私钥签名的数据,如果原先存储的公钥能解开那就是验明身份了,证明合法

私钥在

偷取私钥,把私钥传出

用冒充的机器用这个私钥,冒充之前,先试链接,结果为失败,因为私钥不匹配

把原来的私钥移走

冒充的私钥复制过来

查看错误 -v看过程

查看版本号

因为版本不一样,7.5,7。4失败,重新用7.4做实验

把原来的私钥移走

把原来的私钥复制过去,准备冒充

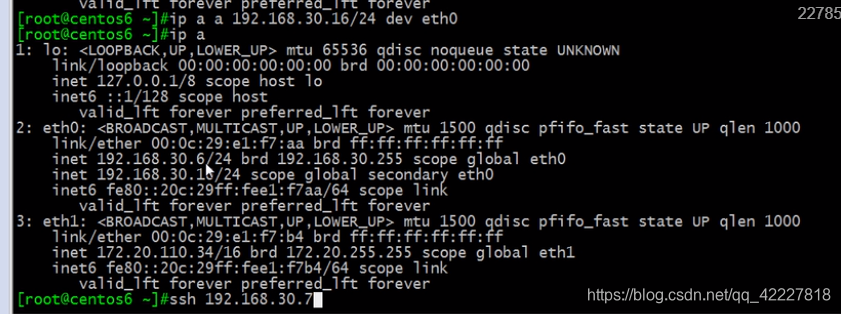

ip地址修改成需要冒充的7

把所有的key都拷贝过去

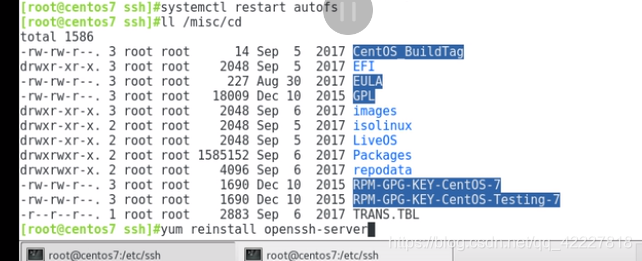

失败,把ssh目录下的key都删除,需要重新安装openssl,简单粗暴

yum源没实现

没有挂载,重新启动服务

就可以看到挂载了

这次把需要冒充的主机的公钥私钥都复制

复制之前把旧的文件先移走

再把ip地址改成要冒充的主机

还是有部分问题

可能是所属组的问题

成功

跟公钥是没有关系的,删除也没事

证明ssh也是基于非对称秘钥加密的

scp应该复制的时候保留权限,-P

ssh内在的工作特性,基于key验证,也可以忽略这种检查

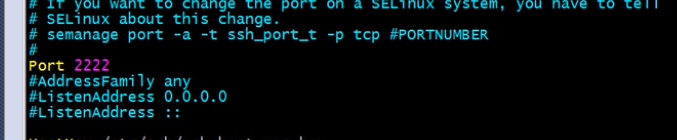

修改服务器端配置文件

默认22 改成2222

重新启动,端口改变

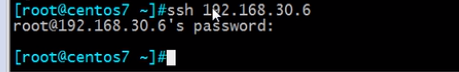

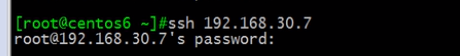

客户端连接的时候只能通过2222,默认22不行

有多个IP用ssh连接时是随机的

用6连接的,

修改用哪个ip地址

ip地址变更 类似于ping -I选项,有好几个ip地址,用哪个ip地址ping别人

-v有助于排错

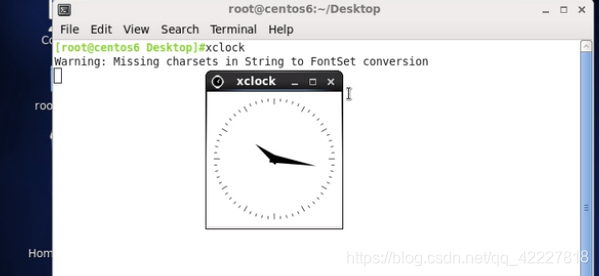

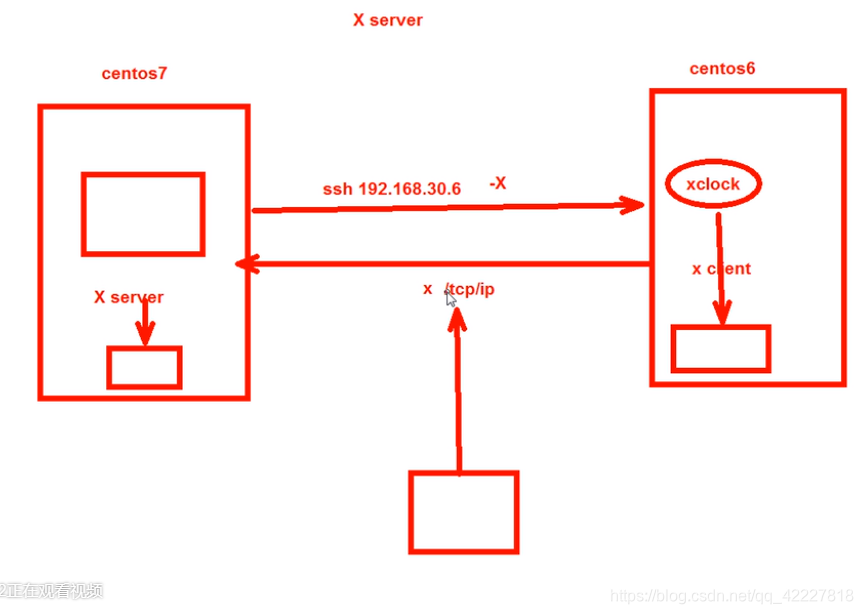

-x -y可以支持图形功能的转发

-X支持图形界面的工具

x server

xshell就可以支持,相当于windows远程桌面

oracle图形工具就可以用到远程链接,点击操作界面

secure crt没有,xshell有

服务器不希望对外的用户随便访问,所以在企业内部就可以设置一台堡垒机或者跳板机,用它来连接服务器

把centos7放入防火墙

7是ping不同了,但是17可以ping通

现在通过30.6跳板到17,第一步先连接30.6,第二步连接17

但是这样需要敲两条命令,我们可以浓缩成一条命令

在17上是认为6在连接

清除防火墙策略

连接对方,执行完再退回来

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?