sudo 安全技术,实现授权的

可用性:系统可用时间除使用时间的百分比

运维工作两大安全,保证数据安全,保证可用性

不可否认性,保证你做的事情是不可否认的

**安全有技术安全和管理(社会控制)安全

ACL权限,读写执行权限操作系统级别 的安全

此外各种应用程序也有安全,web服务器,web服务,特定的人才能访问

通过防火墙实现网络安全

**

清除防火墙

清除防火墙

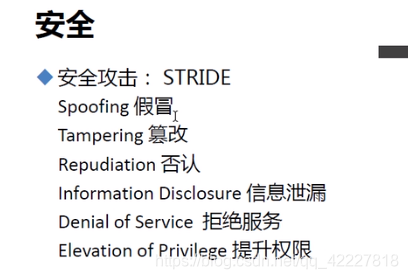

网络瘫痪就拒绝了服务

网络瘫痪就拒绝了服务

ddos 同时几台机器向它ping,发送大包

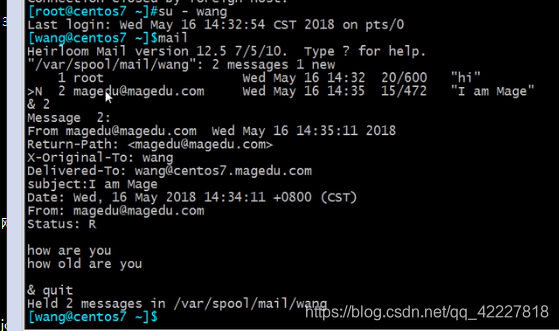

spoofing 假冒,比如冒充某人发邮件

正常发邮件

冒充其他人发邮件

收到冒名的信

dig可以查询某个域里面的邮件服务器

试着链接

捕获一下敏感的信息,httpd ftp telnet密码都是明文的

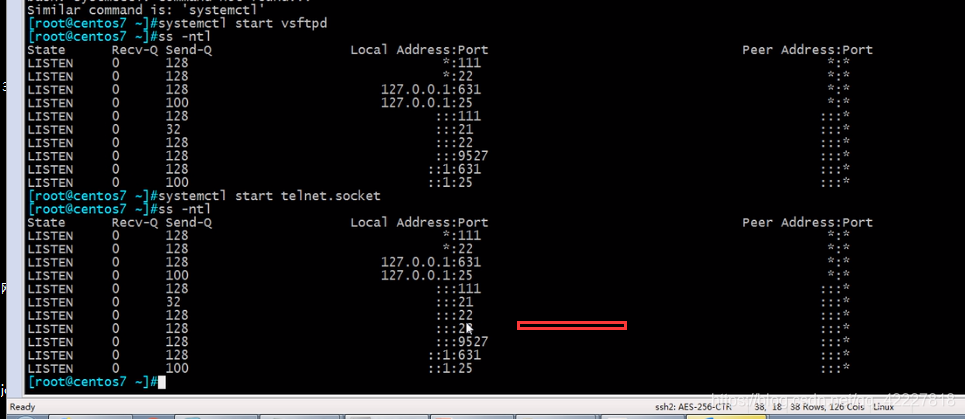

安装vsftpd

安装ftp

链接

用vmareshark抓包,是否能抓下来

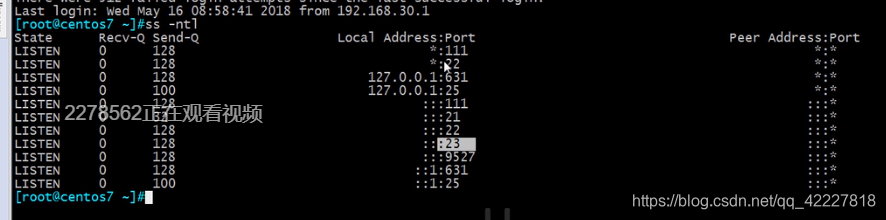

启动telnet ,端口是23

把wang分成4个包

vmareshark有工具。跟踪tcp流

普通用户升级成管理员

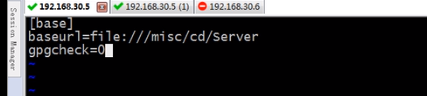

在5上配置yum repodata里

安装GCC,编译器,有漏洞

如果是网用户可以把自己的权限提示为root

早期的账户登录用sql语言

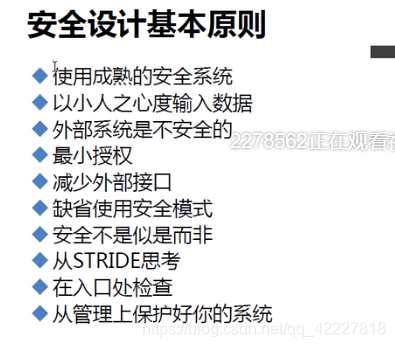

设计安全系统的原则

1.使用成熟的系统,相对比较成熟稳定的系统

2.用户输入的要验证

3.外部系统链接内部服务需要加密(如何实现外部和内部隔离,通常加防火墙)

企业内部有些电脑不希望被外界访问,就可以修正防火墙策略

有些电脑可以访问,有些电脑不希望被访问

DMZ非军事化区

防火墙防的是外部攻击,企业内部怎么防,防水墙,防止企业内部安全工具

权限越小,造成的伤害越小

权限越小,造成的伤害越小

可以通过防火墙关闭外部端口

使用一些较为安全的技术

使用一些较为安全的技术

selinux iptables

当用户去访问的时候,有一个进口做检查,是否为合法用户

评论

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?

查看更多评论

添加红包