这道题目,当我做出来的时候,我此刻的内心是很复杂的。。。。

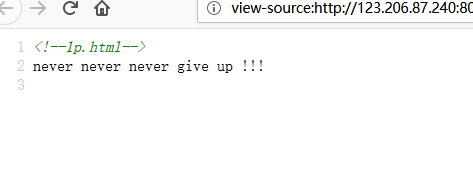

进去,页面内容是 never never never give up !!!

看到这里,感觉又要查看一大波信息。。。。

刚开始,还是先查看源码,发现有一个提示:

看到有一个提示,立马访问,你会看到进入到了一个CTF论坛,起初,小编以为flag回藏在论坛里,所以开始浏览论坛之旅。

浏览下来,发现这论坛和平时见到的论坛没啥区别,虽然没找到flag,但看看其他人的帖子,也算是涨涨见识。

浏览了十几分钟,小编打算放弃了,但是,想到提示是不可能白给的,所以可定还有一种方法,可能是我们使用的姿势不对。

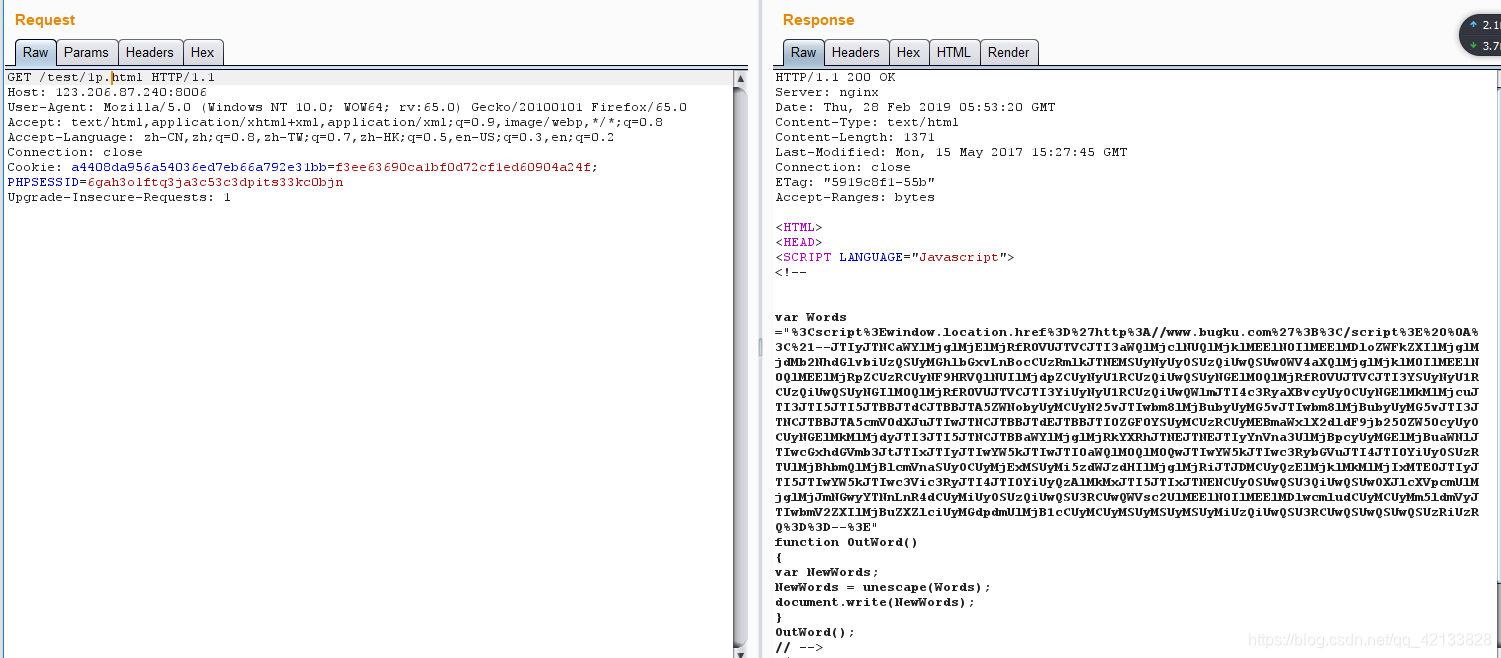

尝试了以下,在访问1p.html的时候,抓包:

看来,这波操作是正确的了?

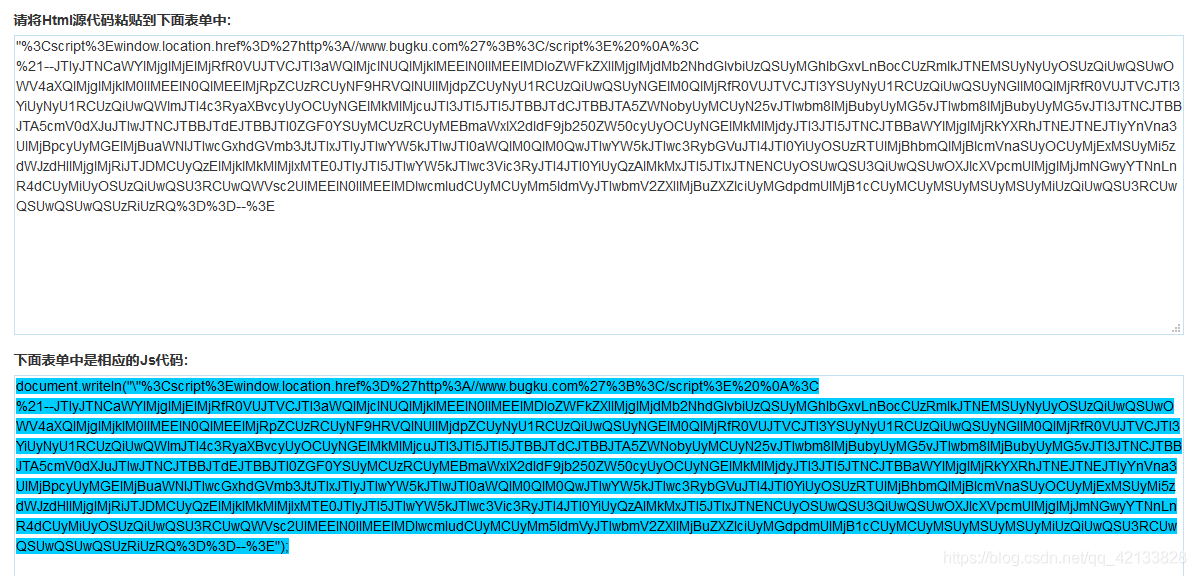

首先是html解码:

其次是url解码:

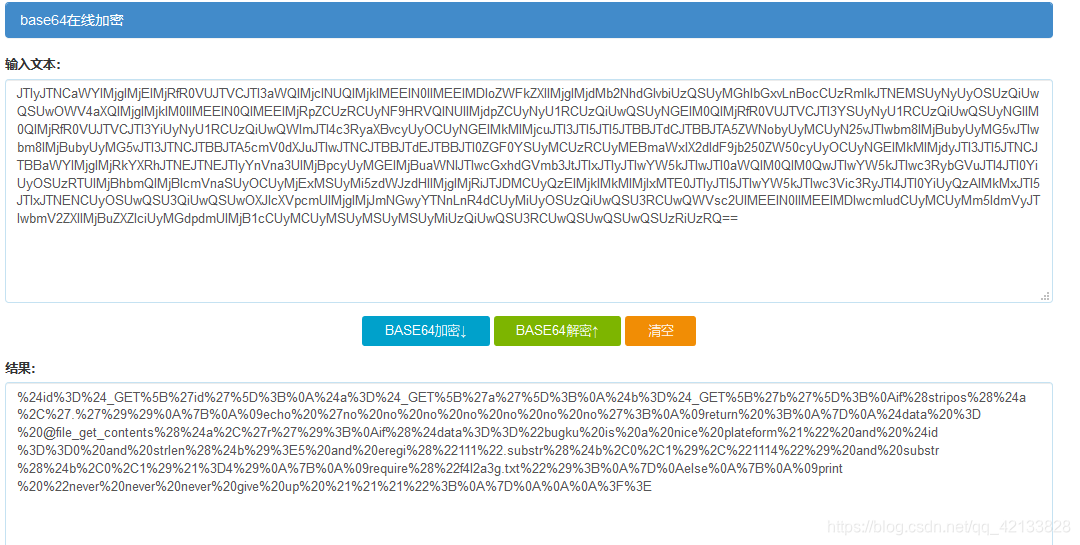

然后再是base64解码

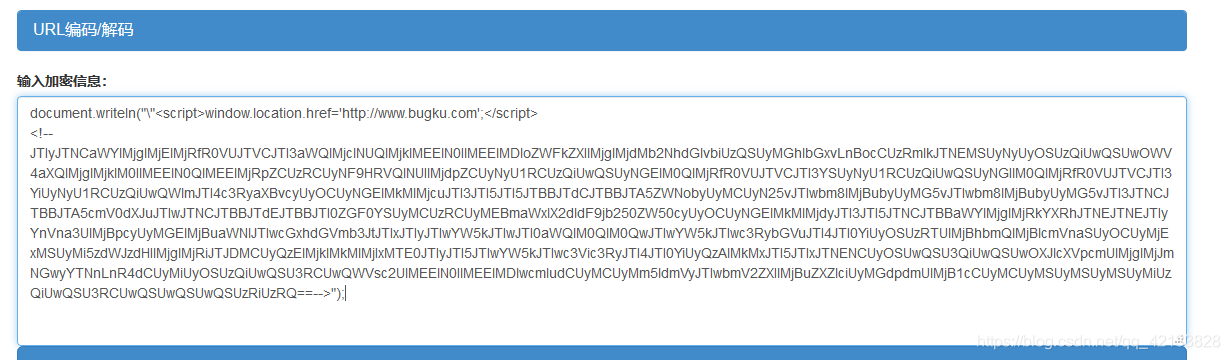

最后再是URL解码:

";if(!$_GET['id'])

{

header('Location: hello.php?id=1');

exit();

}

$id=$_GET['id'];

$a=$_GET['a'];

$b=$_GET['b'];

if(stripos($a,'.'))

{

echo 'no no no no no no no';

return ;

}

$data = @file_get_contents($a,'r');

if($data=="bugku is a nice plateform!" and $id==0 and strlen($b)>5 and eregi("111".substr($b,0,1),"1114") and substr($b,0,1)!=4)

{

require("f4l2a3g.txt");

}

else

{

print "never never never give up !!!";

}

?>

看来出题人也是够费心的了,居然可以加密那么多次。。。。

阅读源码,直接访问 f4l2a3g.txt 即可得到flag

本文记录了一次复杂CTF挑战的解密过程,涉及HTML、URL及Base64等多重编码,最终通过精心分析源码与网络请求,成功定位并获取隐藏的flag,展示了破解者的技术洞察力与耐心。

本文记录了一次复杂CTF挑战的解密过程,涉及HTML、URL及Base64等多重编码,最终通过精心分析源码与网络请求,成功定位并获取隐藏的flag,展示了破解者的技术洞察力与耐心。

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?