系列文章目录

第一部分 案例-某盾滑块反爬逆向研究一

第二部分 案例-某盾滑块反爬逆向研究二

第三部分

前言

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除!

一、请求一(获取capture_id)

直接get请求即可,没有加密,且这个东西是可以固定的

二、请求二(获取d参数)

写这篇文章的时候,网站把请求三中的acToken的值给设置为空,不校验了,所以这个d请求也不需要了,acToken是由这步的d生成的,等网站再校验它的时候再补充。

三、请求三(获取背景图片和token值)

-

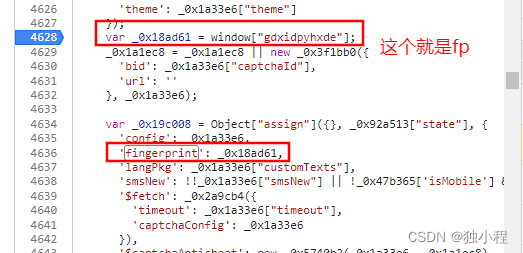

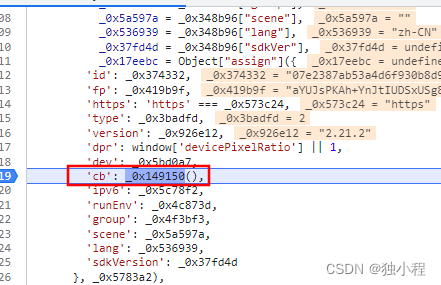

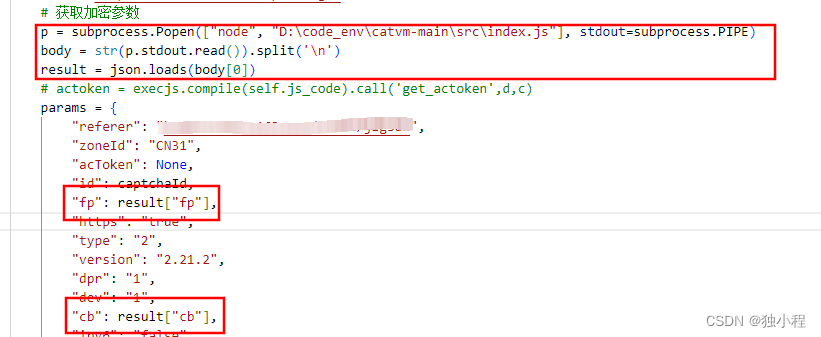

首先分析加密参数有fp 和 cb

-

然后全局搜索或者追栈,找到两个参数的加密位置

-

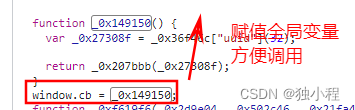

加密方法赋值全局变量,环境补好后最后调用即可

-

fp生成位置

-

cb生成位置

-

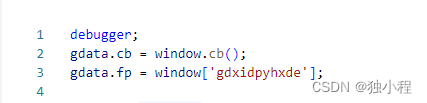

构造加密生成代码 (gdata是传入vm2中的全局变量)

-

调用

-

返回的背景图片和小缺口经过案例-某盾滑块反爬逆向研究一中的方法可以计算出滑动距离

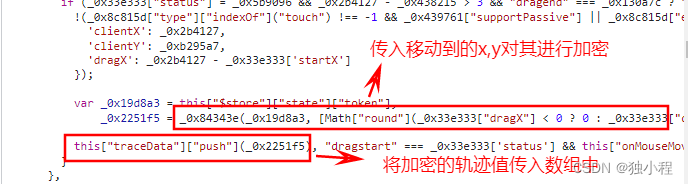

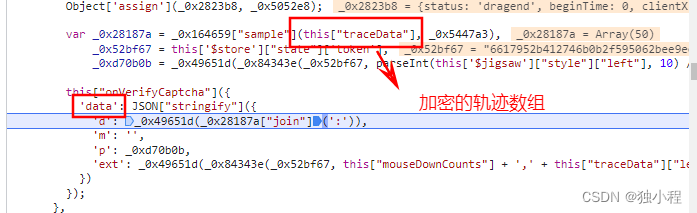

四、请求四(校验滑块)

- 参数有三个 data 和 cb和token

- cb和上一步生成一样,token是上一步返回的,所以只需要扣data

- data生成位置

- 由案例-某盾滑块反爬逆向研究一中的方法可以生成滑动轨迹,然后传入该轨迹,在将上面的流程在补环境框架的最后复现一下调用即可

总结

通过补环境框架的方式很容易解决逆向问题,思想就是将需要用到的方法赋值给全局变量,然后再最后进行调用生成加密值,补环境框架用的是catvm,可以去b站看看志远二期视频里的补环境课程,这个滑块的逆向代码也进行了ast还原,下一篇文章会简要介绍下

文章详细介绍了针对某盾滑块验证码的反爬策略,包括四个请求步骤:获取capture_id、d参数、背景图片和token值以及校验滑块的过程。作者强调内容仅用于学习交流,不提供完整代码,并提醒不得用于非法用途。文章重点在于利用补环境框架解决逆向工程问题,通过全局变量赋值和加密方法调用来生成所需值。

文章详细介绍了针对某盾滑块验证码的反爬策略,包括四个请求步骤:获取capture_id、d参数、背景图片和token值以及校验滑块的过程。作者强调内容仅用于学习交流,不提供完整代码,并提醒不得用于非法用途。文章重点在于利用补环境框架解决逆向工程问题,通过全局变量赋值和加密方法调用来生成所需值。

1044

1044

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?