1.文件上传漏洞挖掘:

(1)关键字搜索(函数、键字、全局变量等):比如$_FILES,move_uploades_file等

(2)应该功能抓包:寻找任何可能存在上传的应用功能点,比如前台会员中心,后台新闻添加等。

(3)漏洞举例:逻辑漏洞-先上传文件再判断后缀名,通过MIME类型来判断文件类型、前端校验文件类型而服务端未校验。

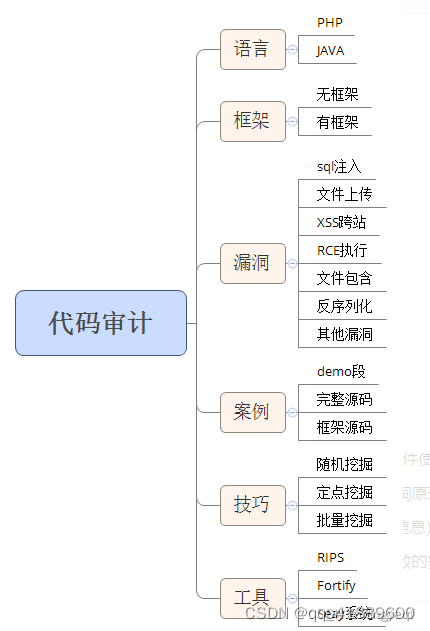

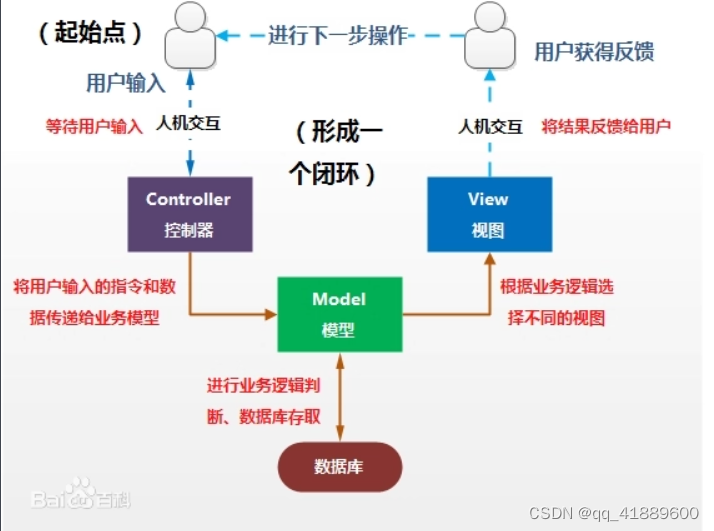

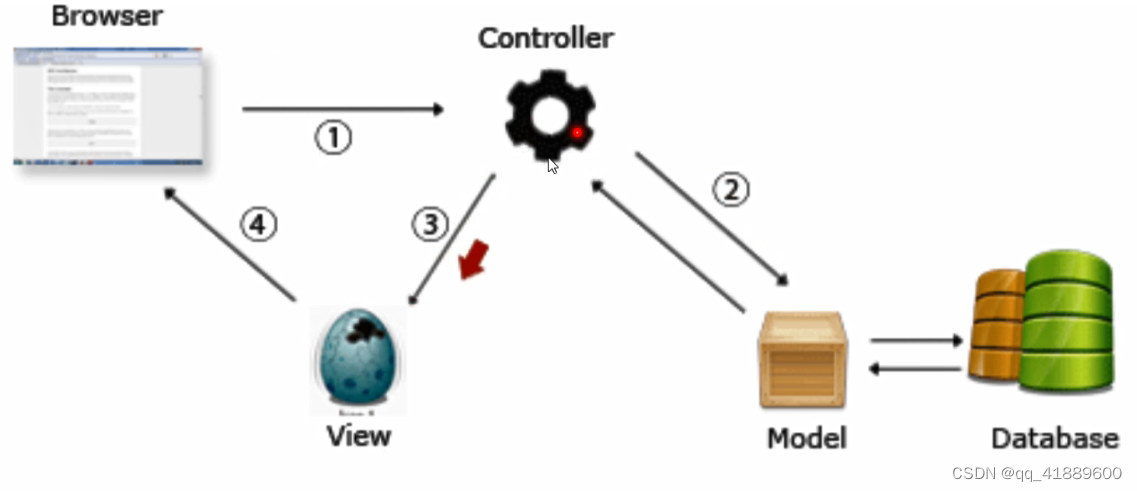

2.MVC开发框架类:

模型Model – 管理大部分的业务逻辑和所有的数据库逻辑。模型提供了连接和操作数据库的抽象层。

控制器Controller - 负责响应用户请求、准备数据,以及决定如何展示数据。

视图View – 负责渲染数据,通过HTML方式呈现给用户。

https://www.cnblogs.com/wsybky/p/8638876.html

3.Thinkphp框架:

http://sites.thinkphp.cn/1556331

4.phpstorm+xdebug调试:

https://blog.youkuaiyun.com/yinhangbbbbb/article/details/79247331

演示案例

PHP文件上传全局变量

F

I

L

E

S

P

H

P

S

t

o

r

m

+

x

d

e

b

u

g

断点调试演示

B

e

e

s

c

m

s

无框架后台任意文件上传

F

i

n

e

c

m

s

基于前台

M

V

C

任意文件上传

C

l

t

p

h

p

基于前台

T

P

5

框架任意文件上传漏洞挖掘过程搜索

_FILES PHPStorm+xdebug断点调试演示 Beescms无框架后台任意文件上传 Finecms基于前台MVC任意文件上传 Cltphp基于前台TP5框架任意文件上传 漏洞挖掘过程 搜索

FILESPHPStorm+xdebug断点调试演示Beescms无框架后台任意文件上传Finecms基于前台MVC任意文件上传Cltphp基于前台TP5框架任意文件上传漏洞挖掘过程搜索_FILES–>后台中心–>上传图像–>跟踪代码–>逻辑判断

业务功能分析–>会员中心–>上传图像–>跟踪代码–>逻辑判断

搜索文件上传–>会员中心–>上传图像–>跟踪代码–>逻辑判断

本文详细介绍了文件上传漏洞的挖掘方法,包括关键字搜索、功能抓包和逻辑漏洞分析,并探讨了MVC开发框架中模型、控制器和视图的角色。同时,针对Thinkphp框架的安全性进行了讲解,并分享了使用PHPStorm+xdebug进行断点调试的技巧。通过具体案例展示了如何在不同CMS系统中发现和利用文件上传漏洞。

本文详细介绍了文件上传漏洞的挖掘方法,包括关键字搜索、功能抓包和逻辑漏洞分析,并探讨了MVC开发框架中模型、控制器和视图的角色。同时,针对Thinkphp框架的安全性进行了讲解,并分享了使用PHPStorm+xdebug进行断点调试的技巧。通过具体案例展示了如何在不同CMS系统中发现和利用文件上传漏洞。

401

401

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?