一、角色、绑定、用户

1、 Role 与ClusterRole

1、Role 总是要在一个命名空间中设置权限,当需要创建一个Role的时候必须指定命名空间;

2、ClusterRole 是非命名空间范围的,不受命名空间局限

2 、RoleBinding 与ClusterRoleBinding

1、RoleBinding 是受命名空间限制的

2、ClusterRoleBinding 不受命名空间限制

3、用户与serviceaccount

1、serviceaccount是受命名空间限制的

2、用户不受命名空间限制

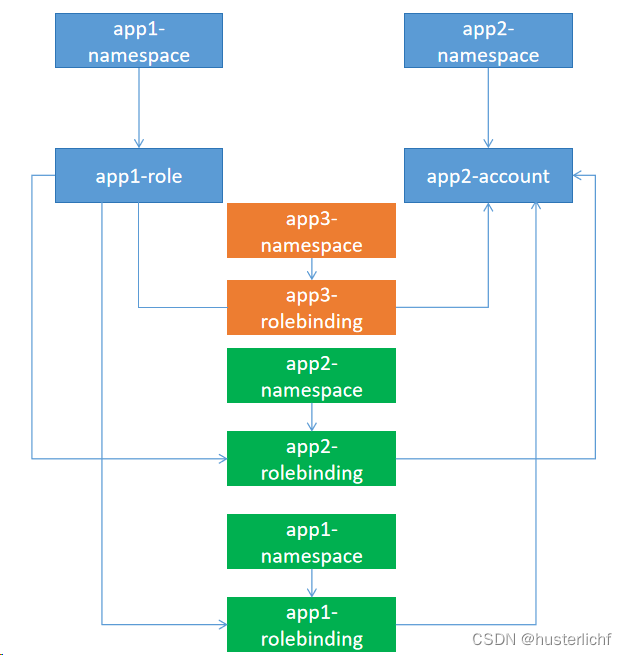

二、RBAC授权–通过rolebinding将role绑定到 serviceaccount

1、将role 通过rolebinding 绑定到 serviceaccount,因为这三者都是命名空间限制的,所以此绑定存在以下三种情况,并且有不同的结果。

本文详细介绍了Kubernetes中的RBAC授权机制,包括Role和ClusterRole的区别,RoleBinding与ClusterRoleBinding的作用,以及如何将Role与RoleBinding绑定到ServiceAccount。重点阐述了在不同命名空间下进行绑定会产生的权限效果,强调了命名空间一致性对于权限授予的重要性。

本文详细介绍了Kubernetes中的RBAC授权机制,包括Role和ClusterRole的区别,RoleBinding与ClusterRoleBinding的作用,以及如何将Role与RoleBinding绑定到ServiceAccount。重点阐述了在不同命名空间下进行绑定会产生的权限效果,强调了命名空间一致性对于权限授予的重要性。

订阅专栏 解锁全文

订阅专栏 解锁全文

1740

1740

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?