MOCTF misc 杂项 writeup (持续更新)

1.我可是黑客

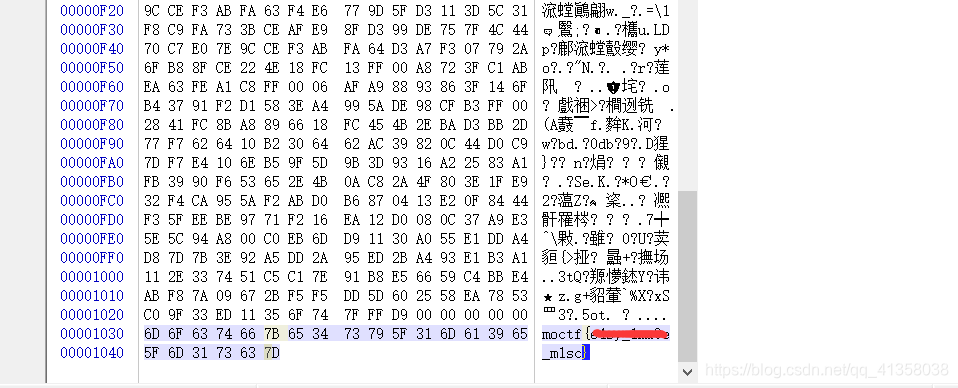

打开之后是张图片,查看属性等操作后无果,扔到winhex里,在最低端发现了flag

2.假装安全

又是一张图片,直接foremost一下

(大家可以在找找在Windows上使用foremost的放发,非常方便,遇到图片隐写的题可以直接foremost一下,有时候会有奇效)

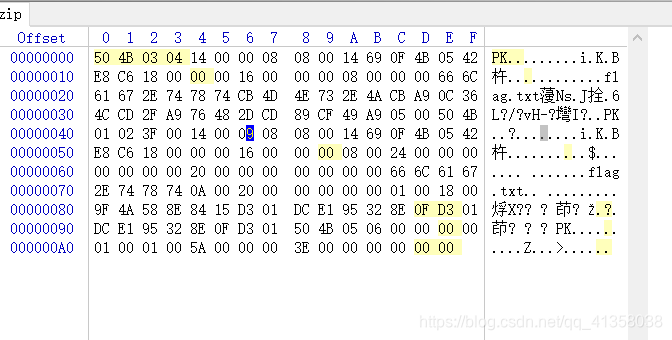

分离出了一个压缩包,发现有加密。

猜测为伪加密,用winhex打开压缩包

将这个9改为0,发现加密去掉了,打开里面的flag.txt,得到flag(还需要栅栏解密一下)

3.扫扫出奇迹

打开之后是个经过反色处理的二维码,这里介绍两个方法

- 打开QQ,发送图片,选中,就会发现图片被反色处理了

- 利用Windows系统自带的画图工具打开,

快捷键ctrl+shift+i

进行反色处理

两种方法都能得到正确的二维码,扫出flag

4.光阴似箭

打开后是一张图片,flag不断闪过

把图片下载下来,用StegSolve打开,Analyse,Frame Browser,就能翻到flag了

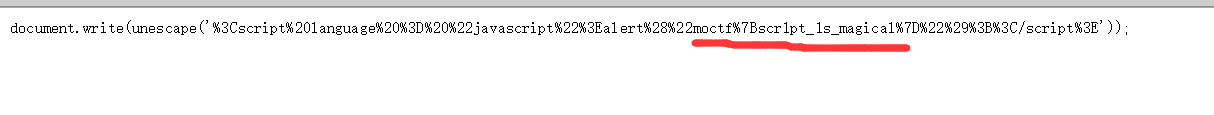

5.杰斯的魔法

解题关键在这一部分

%7B 是 { 的url编码

%7D 是 } 的url编码

flag就显而易见了

1625

1625

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?