IatHOOK即修改PE文件的输入表,将目标函数修改成我们自己的函数并执行

可用来HOOK自身的LoadLibrary函数防止自身进程被dll注入,也可以通过dll注入的方式达到修改其他进程的目的

下面是通过加载DLL实现IatHOOK自身Kernel32.dll中OpenProcess函数的全部代码,也可以将该DLL注入到其他进程实现同样的效果

注:HOOK自身OpenProcess并不能保护自身进程,这里只是用该函数作为演示

//DLL部分的代码:

//stdafx.h

#pragma once

#include "targetver.h"

#define WIN32_LEAN_AND_MEAN // 从 Windows 头文件中排除极少使用的内容

// Windows 头文件

#include <Windows.h>

// 在此处引用程序需要的其他标头

#include "test.h"

//test.h

#pragma once

int IatHook();

HANDLE WINAPI MyOpen(_In_ DWORD dwDesiredAccess,

_In_ BOOL bInheritHandle,

_In_ DWORD dwProcessId);

//test.cpp

#include "stdafx.h"

typedef HANDLE(WINAPI *realOpen)(DWORD, BOOL, DWORD);

realOpen real = OpenProcess; //取真正OpenProcess地址

HANDLE WINAPI MyOpen(_In_ DWORD dwDesiredAccess,

_In_ BOOL bInheritHandle,

_In_ DWORD dwProcessId)

{

//HWND hwnd = FindWindow(NULL, title);

//DWORD pid;

//GetWindowThreadProcessId(hwnd, &pid);

//如果pid为7064则弹窗并返回失败,否则正常调用OpenProcess

if (dwProcessId == 7064) //假设pid为7064

{

MessageBox(NULL, "已跳往自定义OpenProcess", "OpenProcess HOOK成功", NULL);

return NULL;

}

else

return real(dwDesiredAccess, bInheritHandle, dwProcessId);

}

int IatHook()

{

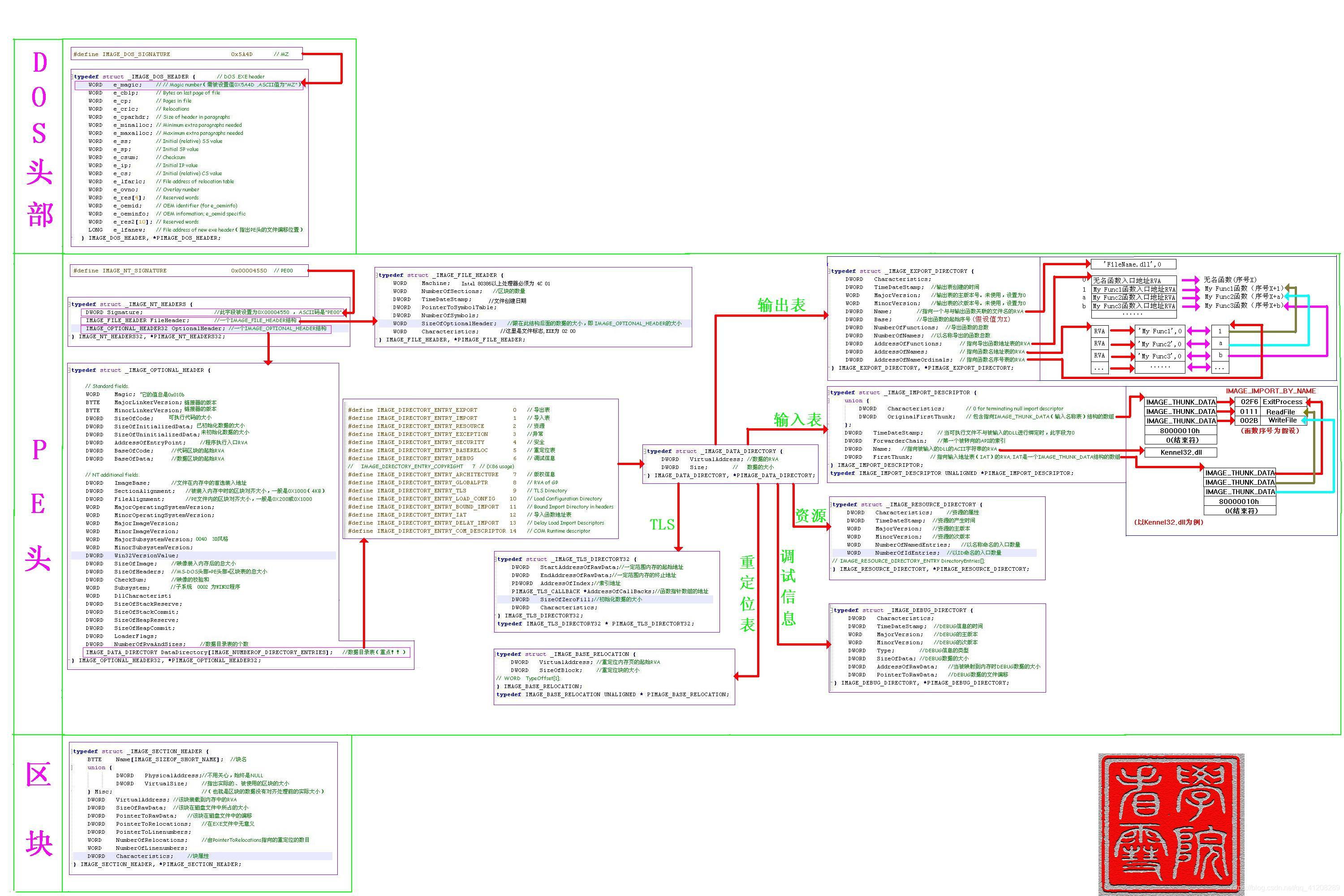

//下面涉及到一些PE文件结构的知识,可以查看最下面的PE文件结构图

HANDLE pBegin = GetModuleHandle(NULL); //取模块首地址

PBYTE imageBase = (PBYTE)pBegin;

PIMAGE_NT_HEADERS NTheader = (PIMAGE_NT_HEADERS)(imageBase + ((PIMAGE_DOS_HEADER)imageBase)->e_lfanew); //取PE头中的NT头结构基址

PIMAGE_IMPORT_DESCRIPTOR IMPORT = (PIMAGE_IMPORT_DESCRIPTOR)(imageBase + NTheader->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_IMPORT].VirtualAddress);

//取输入表结构基址

//遍历输入表,找出存放OpenProcess函数地址的地址,并修改为自己函数的地址

PIMAGE_THUNK_DATA r;

for (; IMPORT->Name; IMPORT++)

{

for (r = (PIMAGE_THUNK_DATA)(imageBase + IMPORT->FirstThunk); r->u1.Function; r++) //枚举函数地址

{

if (real == ((PVOID)r->u1.Function)) //找到OpenProcess在输入表中的位置

{

DWORD pOpenProcess = (DWORD)&(r->u1.Function); //取地址

DWORD my = (DWORD)MyOpen; //取自己函数的地址

DWORD old; //保存旧页面属性

VirtualProtect((PVOID)pOpenProcess, 4, PAGE_EXECUTE_READWRITE, &old);

//修改页面属性为可读可写

__asm

{

mov eax, pOpenProcess

mov ebx, my

mov [eax], ebx

} //修改

VirtualProtect((PVOID)pOpenProcess, 4, old, 0); //恢复页面属性

break;

}

}

}

return 0;

}

//dllmain.cpp

#include "stdafx.h"

BOOL APIENTRY DllMain( HMODULE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved

)

{

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:

IatHook(); //载入DLL即运行HOOK

break;

case DLL_THREAD_ATTACH:

case DLL_THREAD_DETACH:

case DLL_PROCESS_DETACH:

break;

}

return TRUE;

}

//测试exe部分:

//main.cpp

#include <iostream>

#include <Windows.h>

int main()

{

HMODULE hm = LoadLibrary("test.dll"); //载入实现HOOK的DLL

if (hm)

printf("已加载IatHookDLL\n");

else

{

printf("加载失败\n");

return 0;

}

if (OpenProcess(PROCESS_ALL_ACCESS, FALSE, 7064))

printf("打开成功");

else

printf("pid==7064打开失败!"); //如果Pid ==7064则跳往自己写的函数并返回失败

getchar();

return 0;

}

本文深入探讨了IAT HOOK技术,详细介绍了如何通过修改PE文件的输入表来替换Kernel32.dll中的OpenProcess函数,实现对特定进程ID的控制。通过具体的代码示例,展示了如何在DLL加载时进行HOOK操作,以及如何在测试EXE中验证HOOK的效果。

本文深入探讨了IAT HOOK技术,详细介绍了如何通过修改PE文件的输入表来替换Kernel32.dll中的OpenProcess函数,实现对特定进程ID的控制。通过具体的代码示例,展示了如何在DLL加载时进行HOOK操作,以及如何在测试EXE中验证HOOK的效果。

3054

3054

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?