Misc1

1.[SWPU 2020]套娃

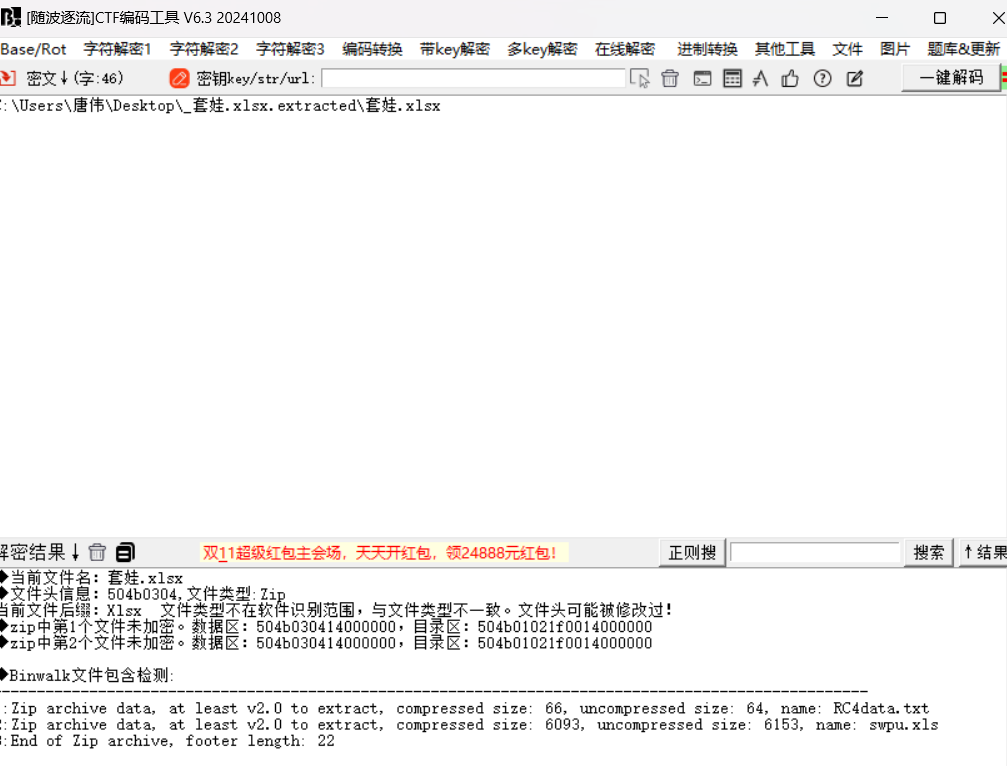

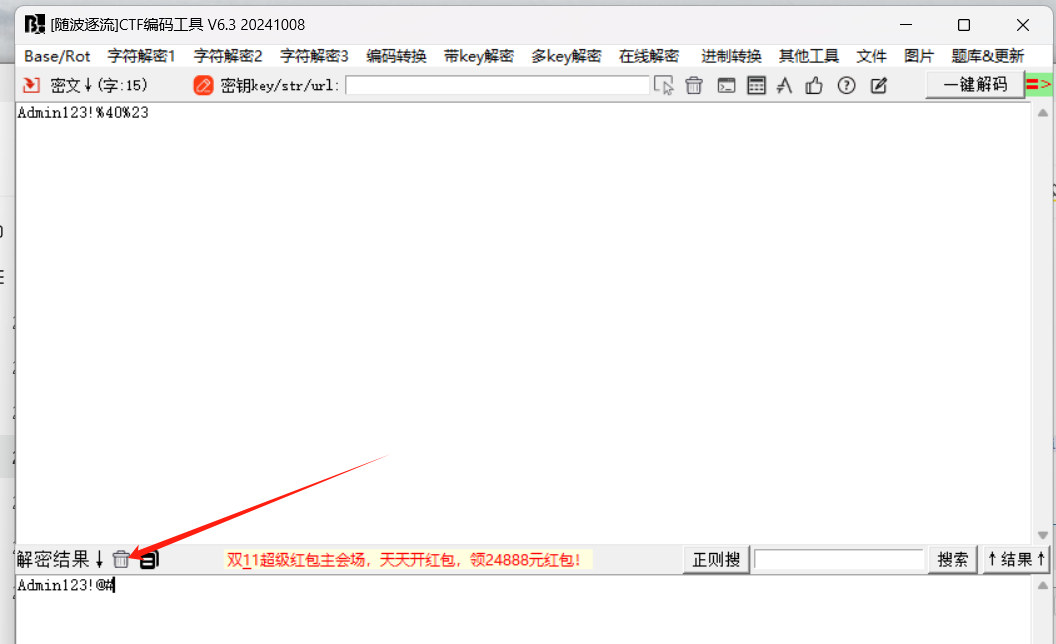

随波逐流解码工具解一下

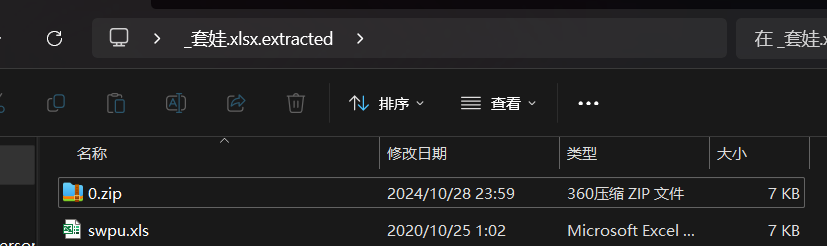

发现文件内包含一些其他信息

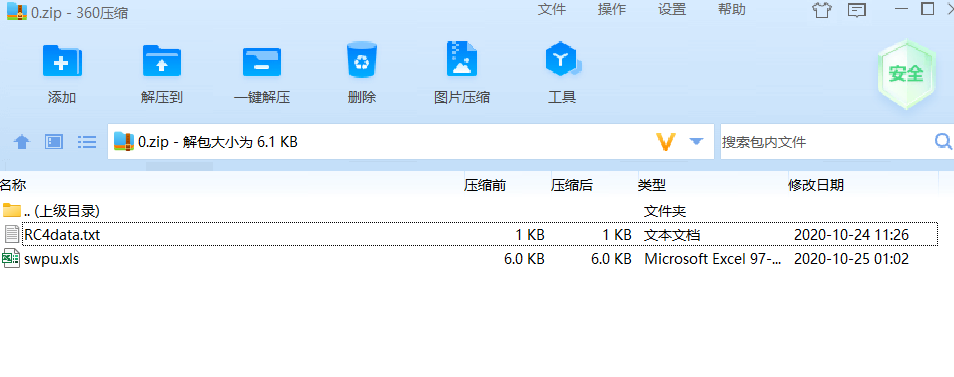

在0.zip下的文件中我们发现了rc4密文

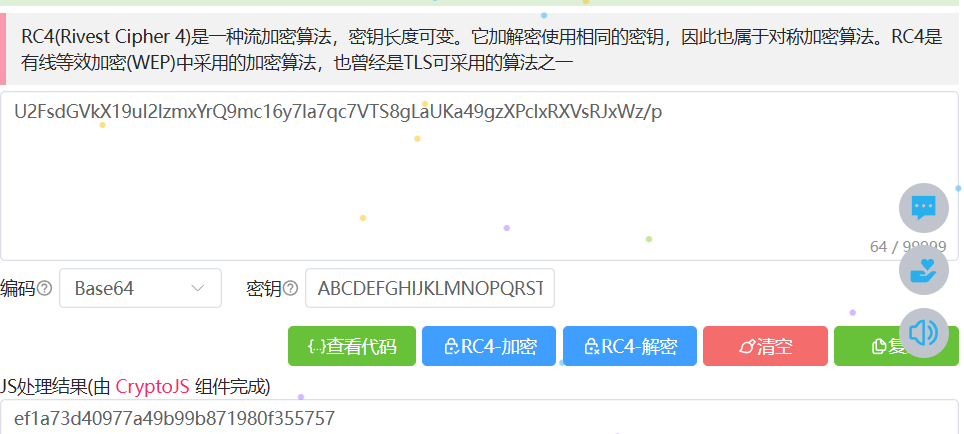

rc4:U2FsdGVkX19uI2lzmxYrQ9mc16y7la7qc7VTS8gLaUKa49gzXPclxRXVsRJxWz/p

通过文件名,猜出他的key

key:

ABCDEFGHIJKLMNOPQRSTUVWXYZ

猜测是rc4加密

NSSCTF{ef1a73d40977a49b99b871980f355757}

2.[陇剑杯 2021]jwt(问1)

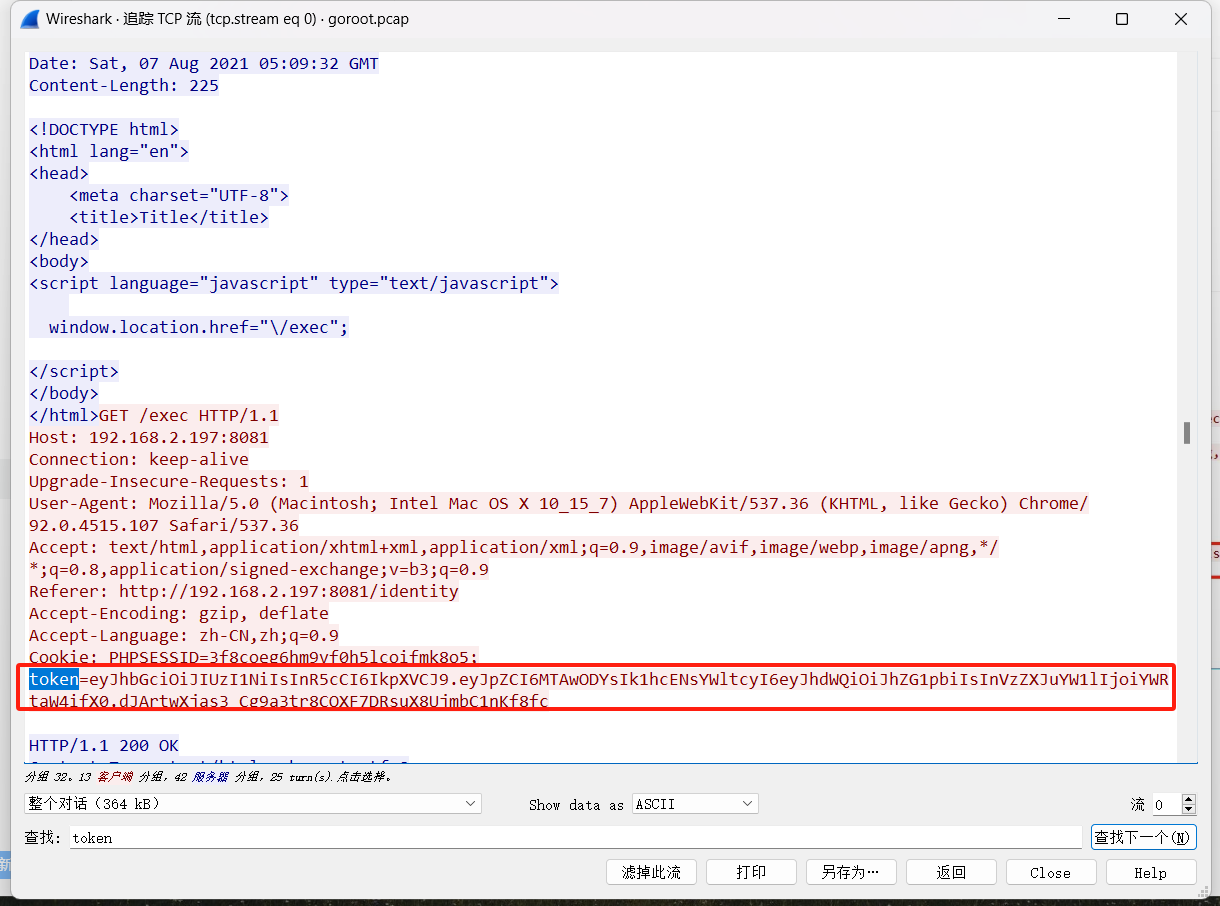

文件为.pcap结尾

打开Wireshark查看流量

追踪TCP流

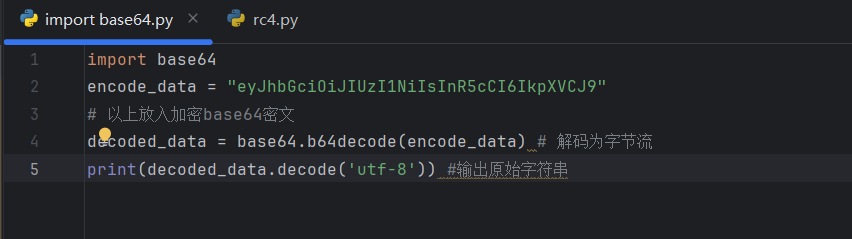

通过token解码发现为jwt认证

NSSCTF{jwt}

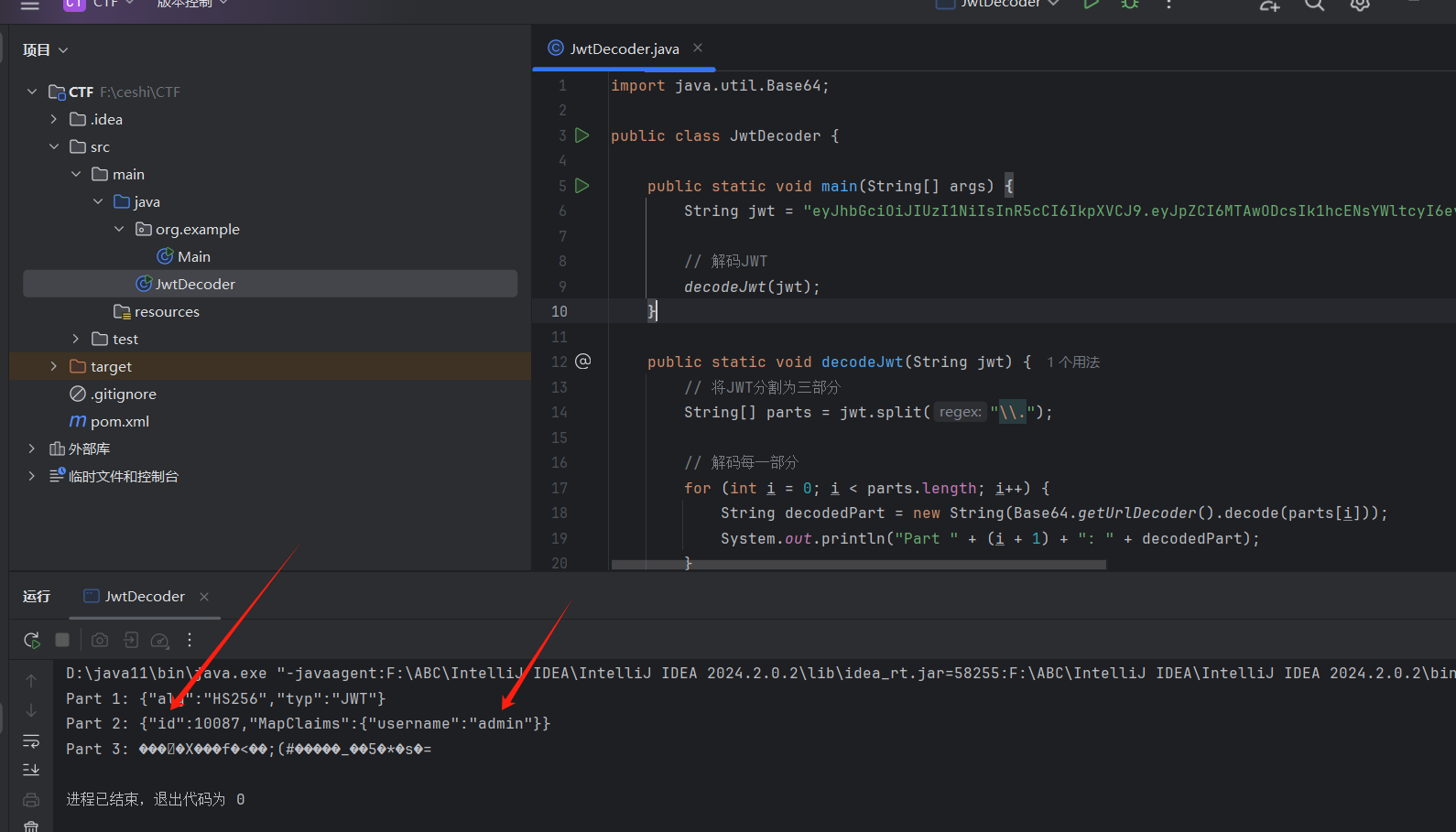

3.[陇剑杯 2021]jwt(问2)

通过进去之后的token值查看他的id和username

id:10087

username;admin

NSSCTF{10087#admin}

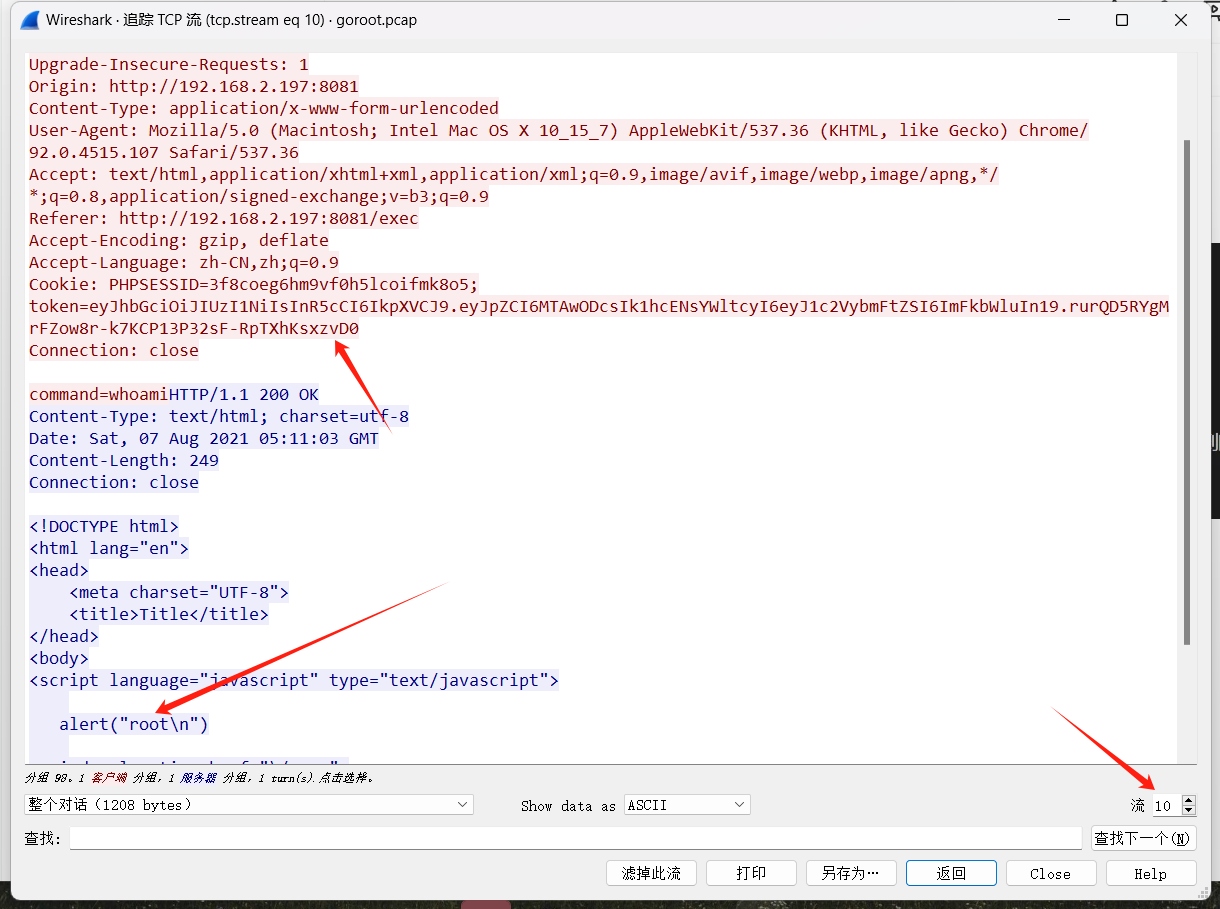

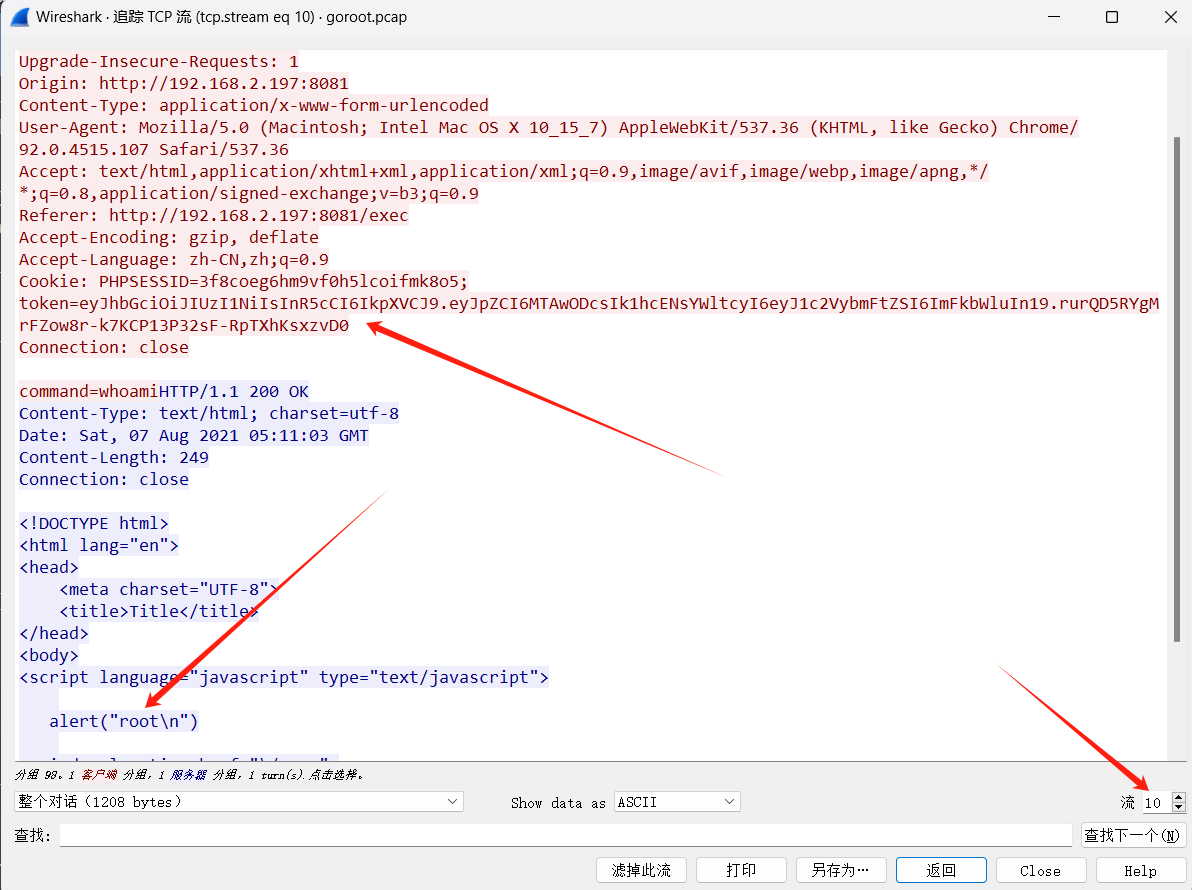

4.[陇剑杯 2021]jwt(问3)

通过TCP流中特征的查询发现

NSSCTF{root}

前面的流量一直没进去,后来通过修改token进行绕过登录root用户

Misc2

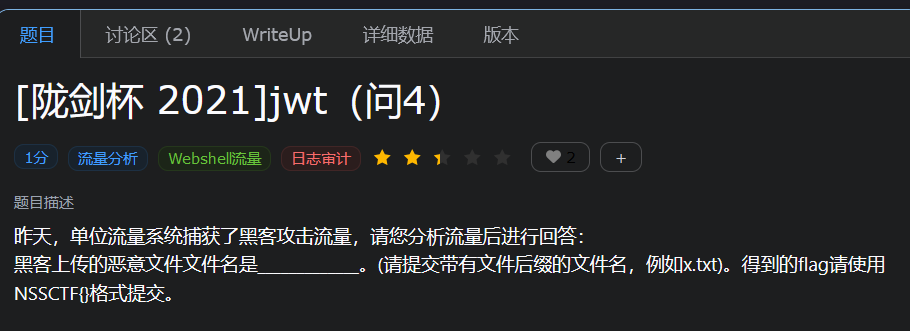

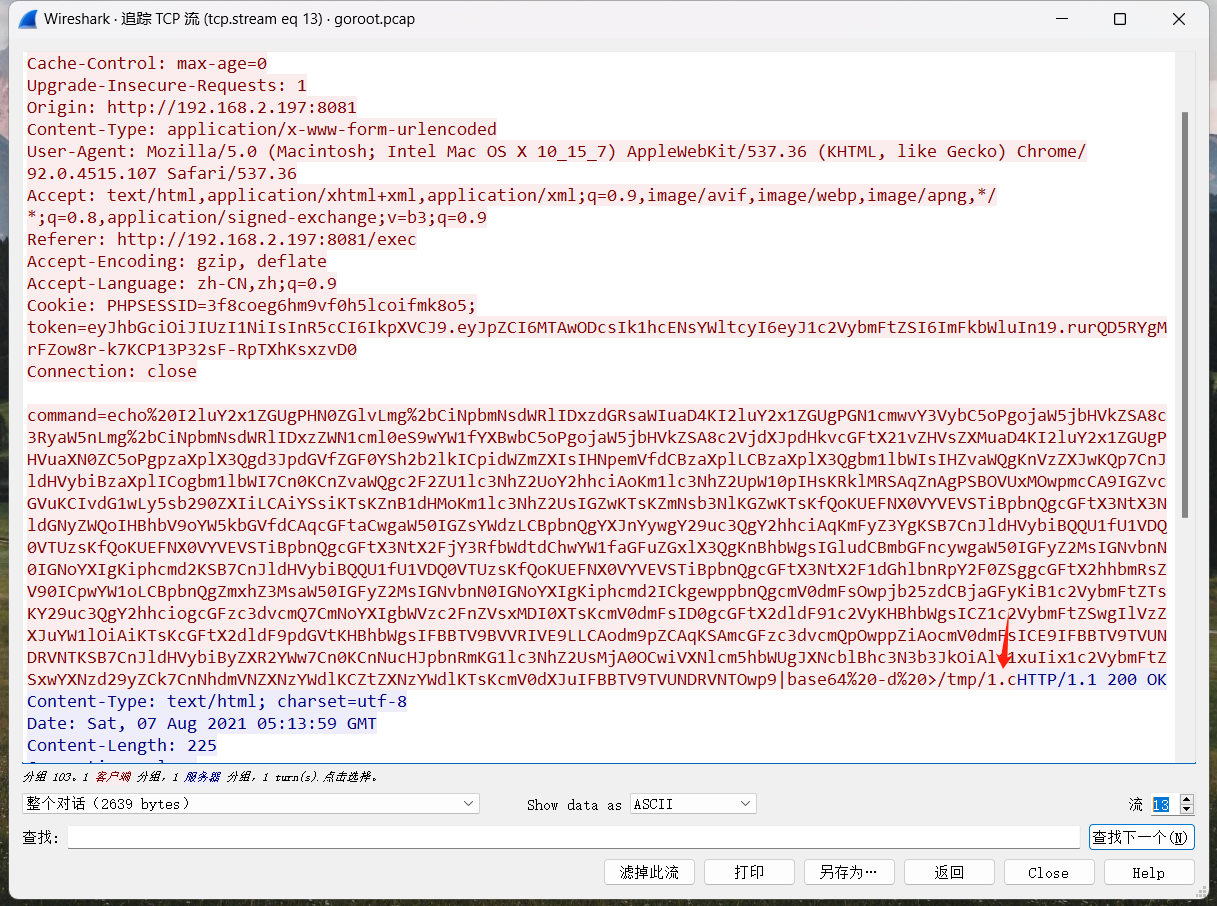

1.[陇剑杯 2021]jwt(问4)

查询获取root权限之后的TCP流

可以看到这里上传了一个1.c

NSSCTF{1.c}

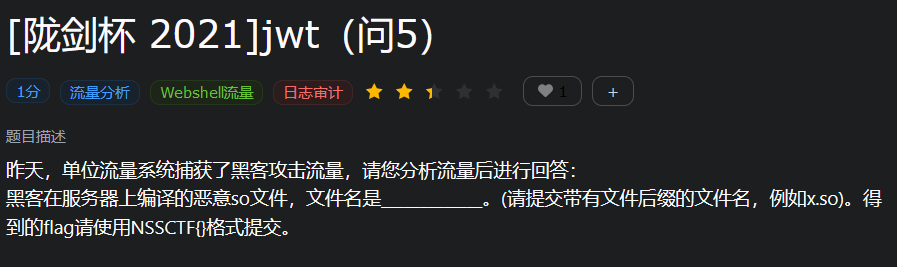

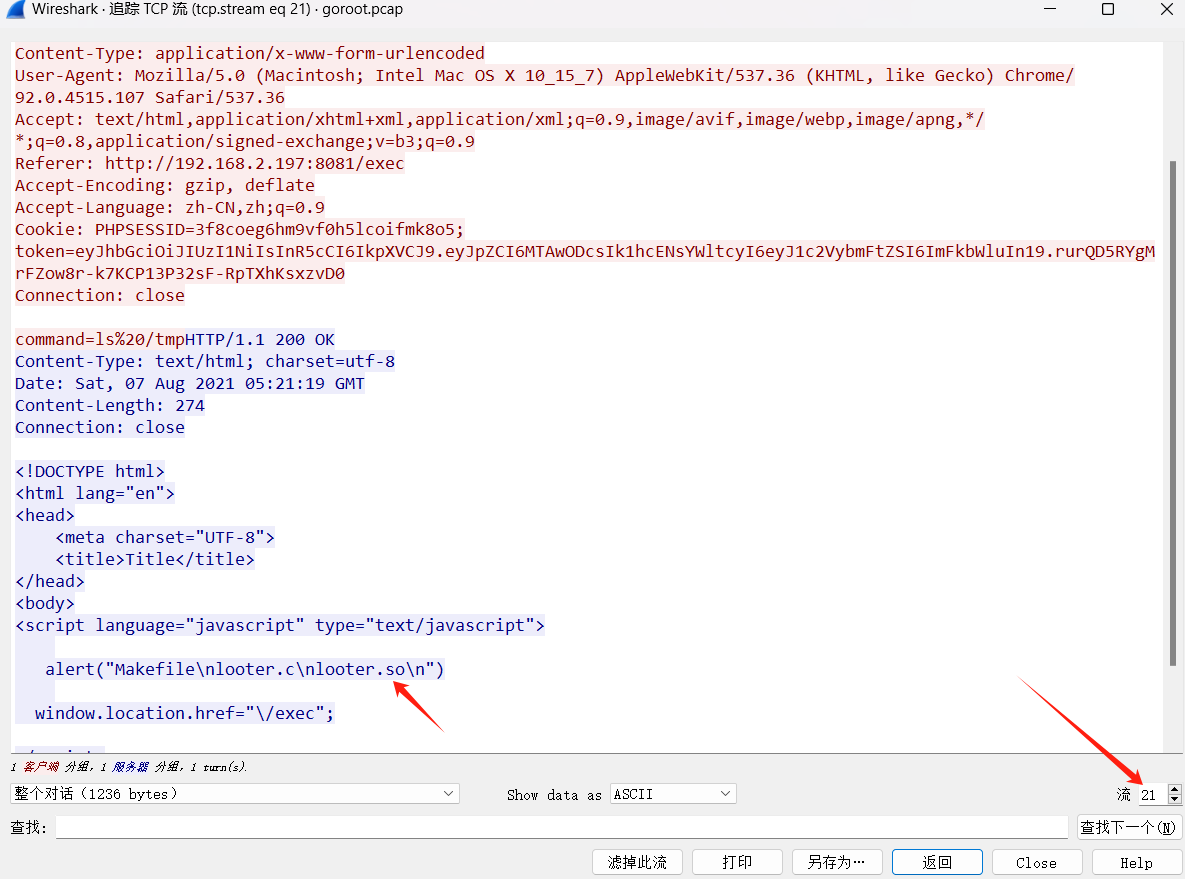

2.[陇剑杯 2021]jwt(问5)

在TCP流中可以看到,黑客的ls命令

NSSCTF{looter.so}

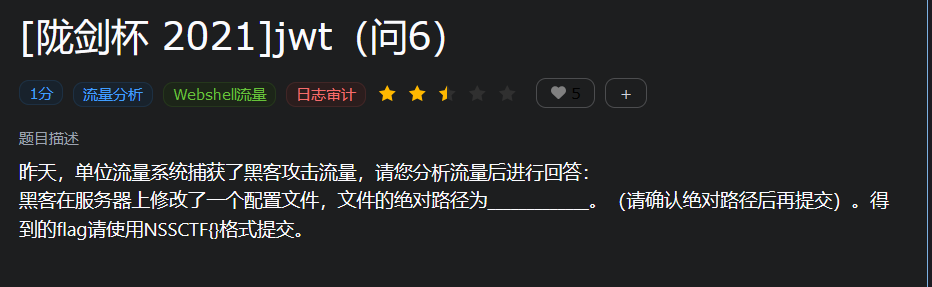

3.[陇剑杯 2021]jwt(问6)

通过指令可以不难发现

NSSCTF{/etc/pam.d/common-auth}

Misc3

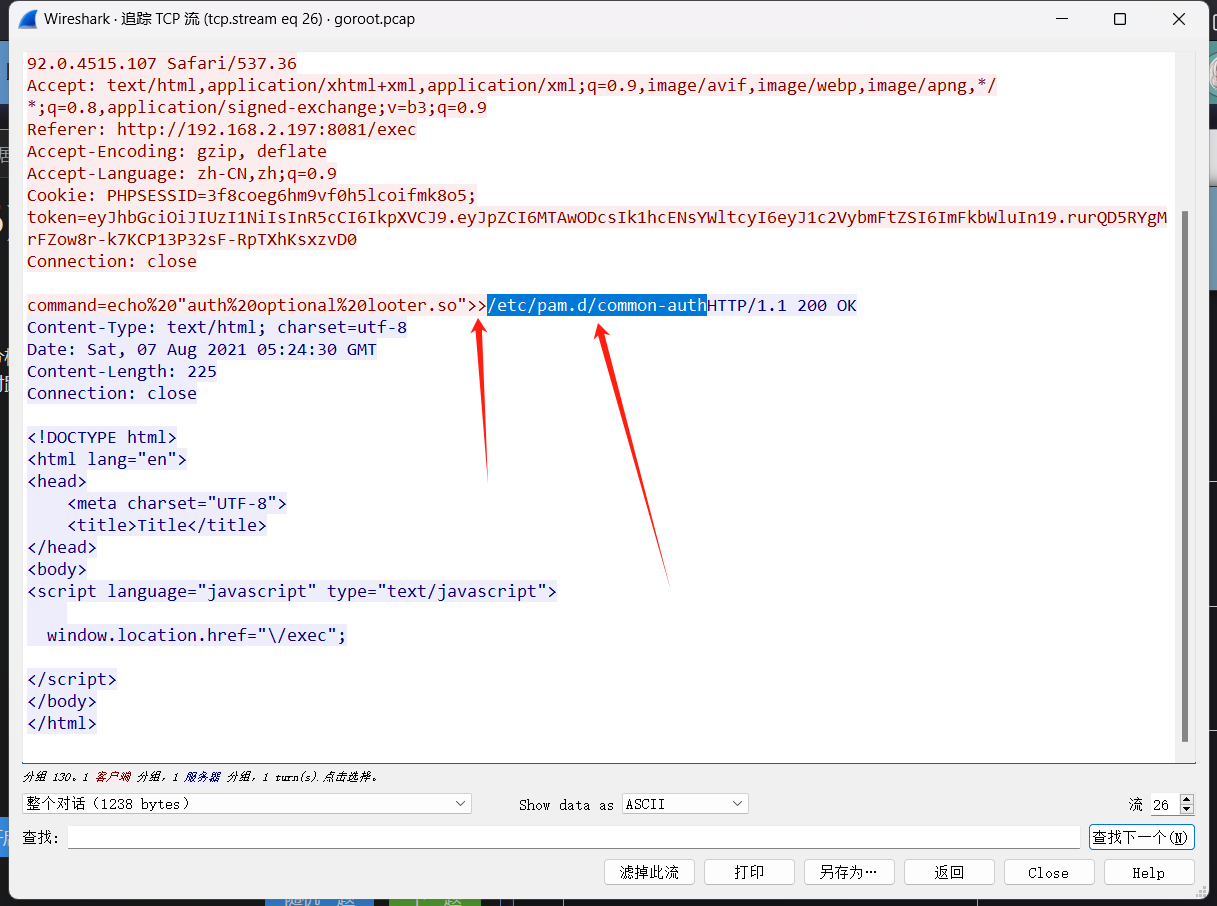

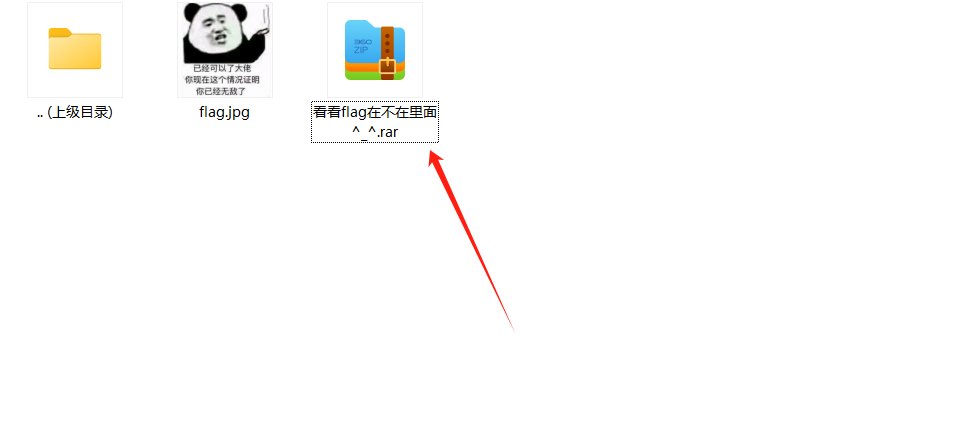

1.[SWPU 2019]神奇的二维码

文件是一个二维码

通过工具获得flag,不过是假的

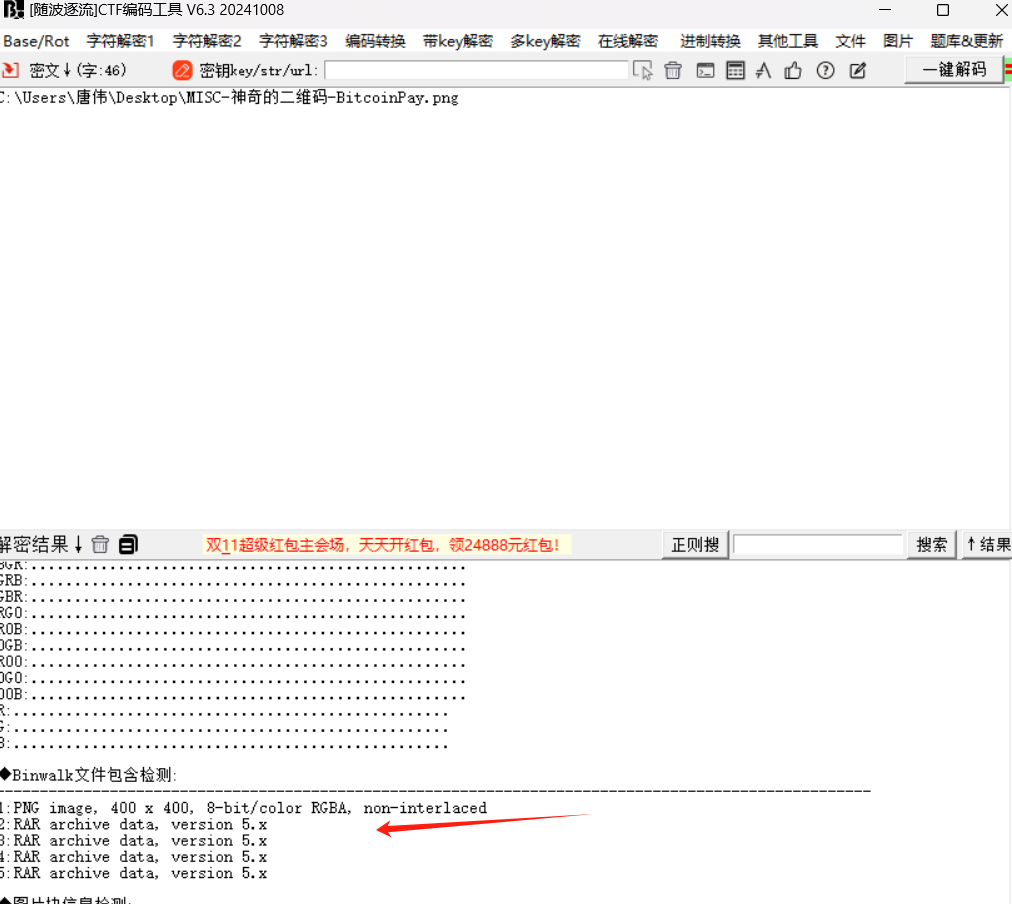

随波逐流里面发现文件binwalk一下

发现四个文件,打开第一个发现有一个加密的压缩包

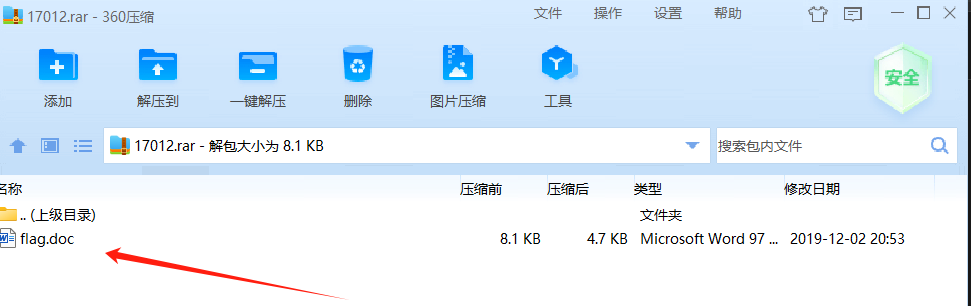

通过flag.jpg图片看看有没有什么key

通过foremost分离什么都没有,在下一个压缩包里我似乎找到了答案

通过base64解密,这应该是个key吧?

果然是个key解开了第一个压缩包的密码,可是这个仅仅是个照片,啥都没有

再看第三个压缩包里有个doc格式的文件

全是base64加密,一直解,一直解,解到解不动为止(我解了二十多次,不会代码纯手动真累)

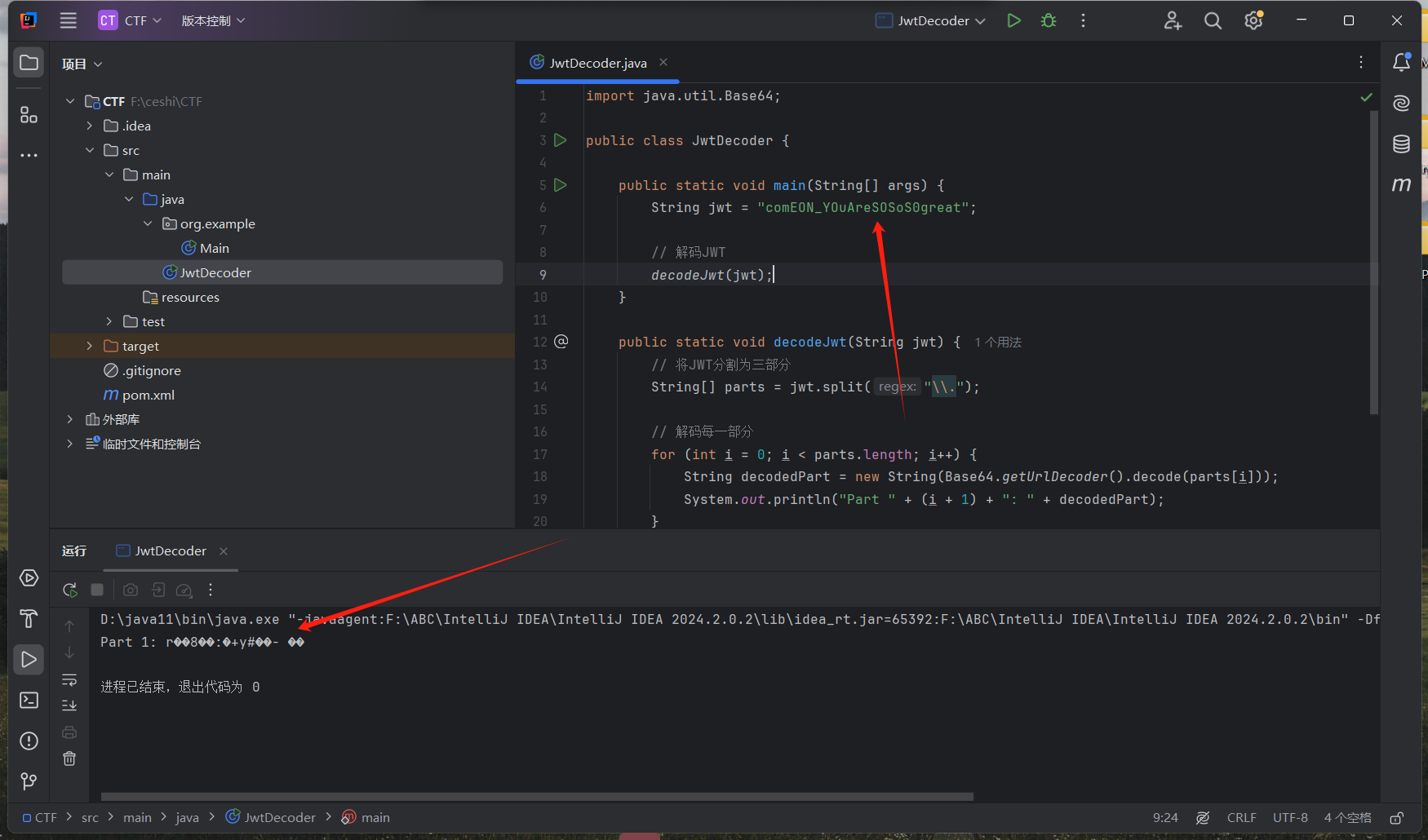

key:comEON_YOuAreSOSoS0great

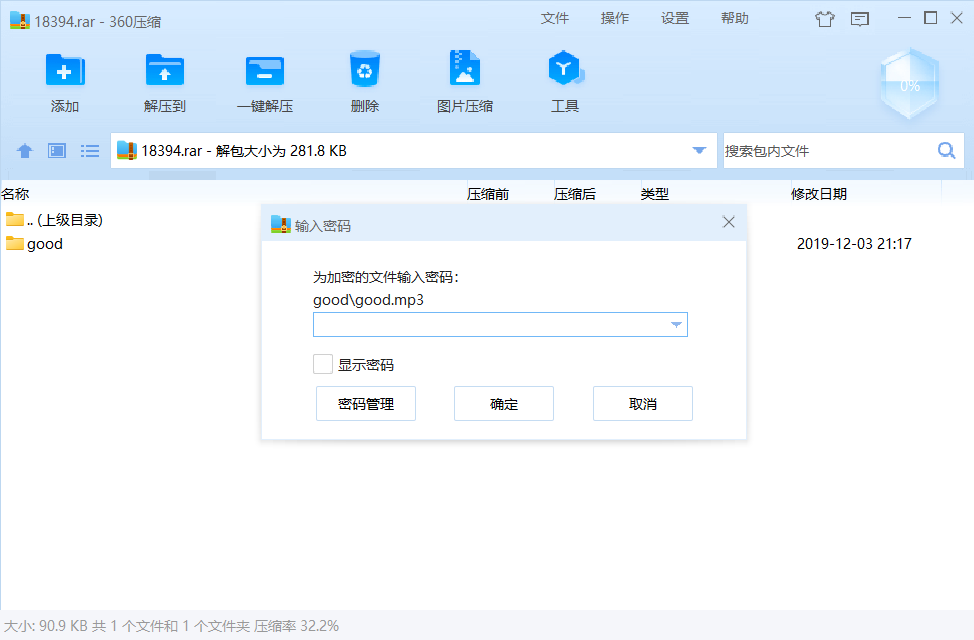

第四个压缩包是加密的直接填上key

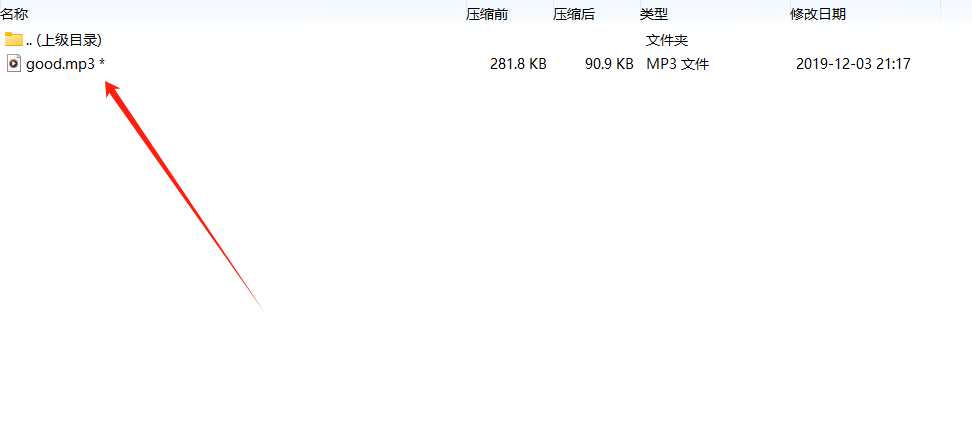

获得一个mp3文件

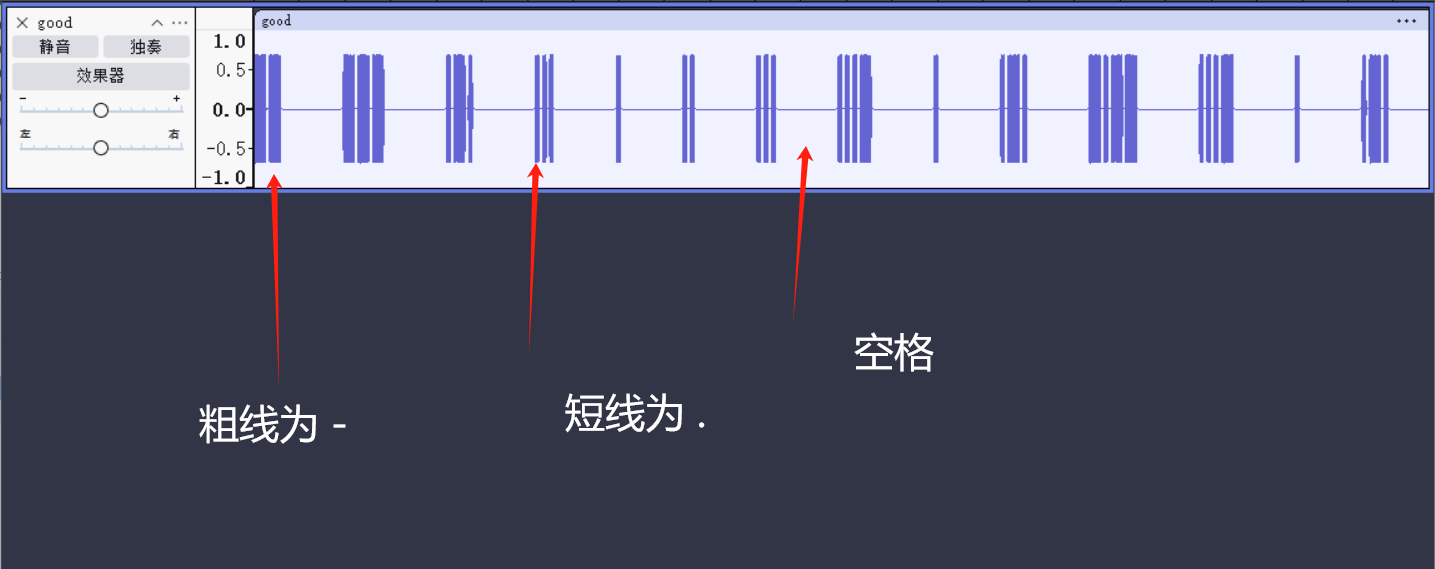

听了一下是摩斯密码

开了0.5倍速,手搓出来

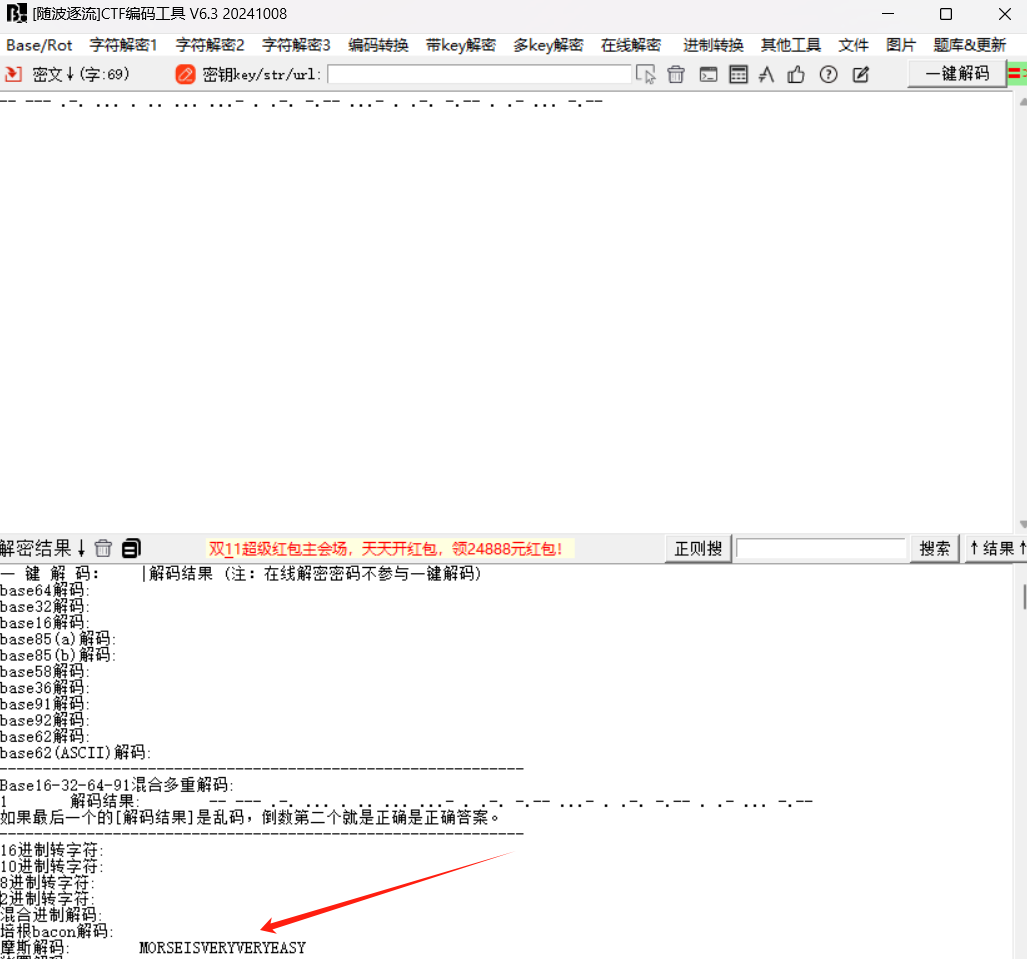

-- --- .-. ... . .. ... ...- . .-. -.-- ...- . .-. -.-- . .- ... -.--

解密一下

MORSEISVERYVERYEASY

NSSCTF{morseisveryveryeasy}

大写交不上,换成小写

当然也可以用Audacity工具,粗线为"-",短线为"."每段直接有空格也可得出摩斯密码

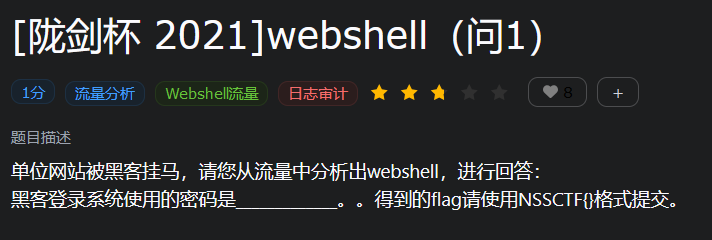

2.[陇剑杯 2021]webshell(问1)

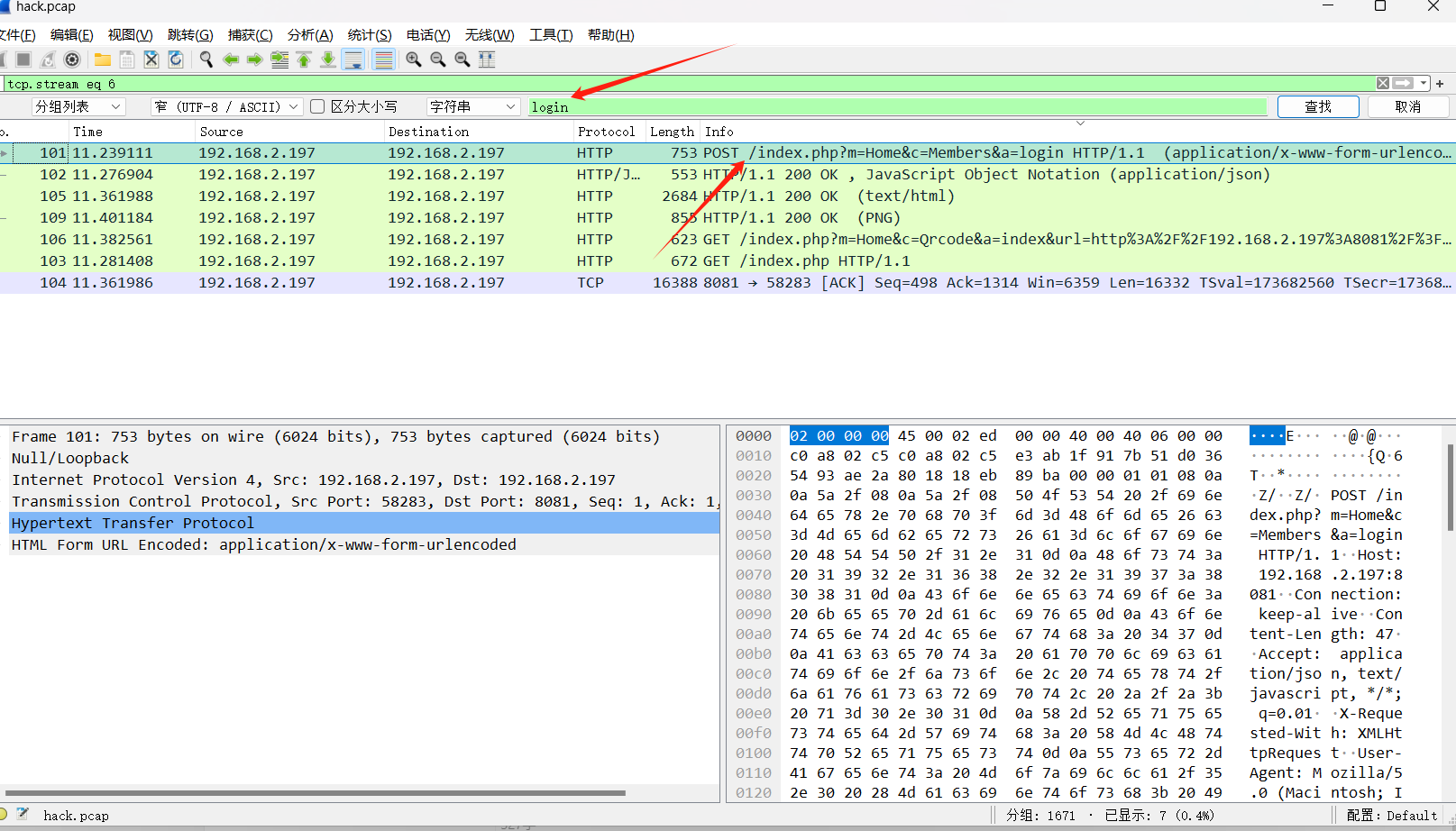

通过Wireshark流量分析

登录系统时通常有login等特征

通过特征找到一条可疑流量

进行HTTP流分析

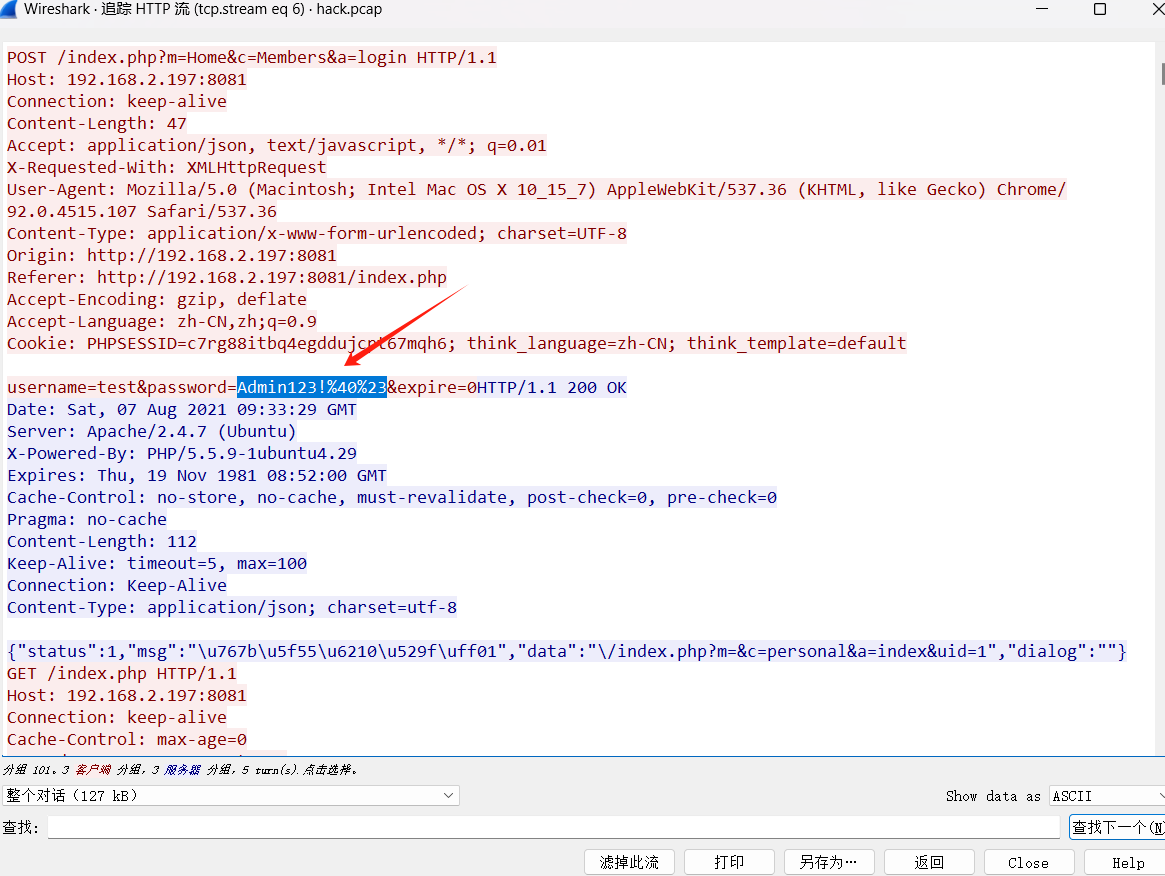

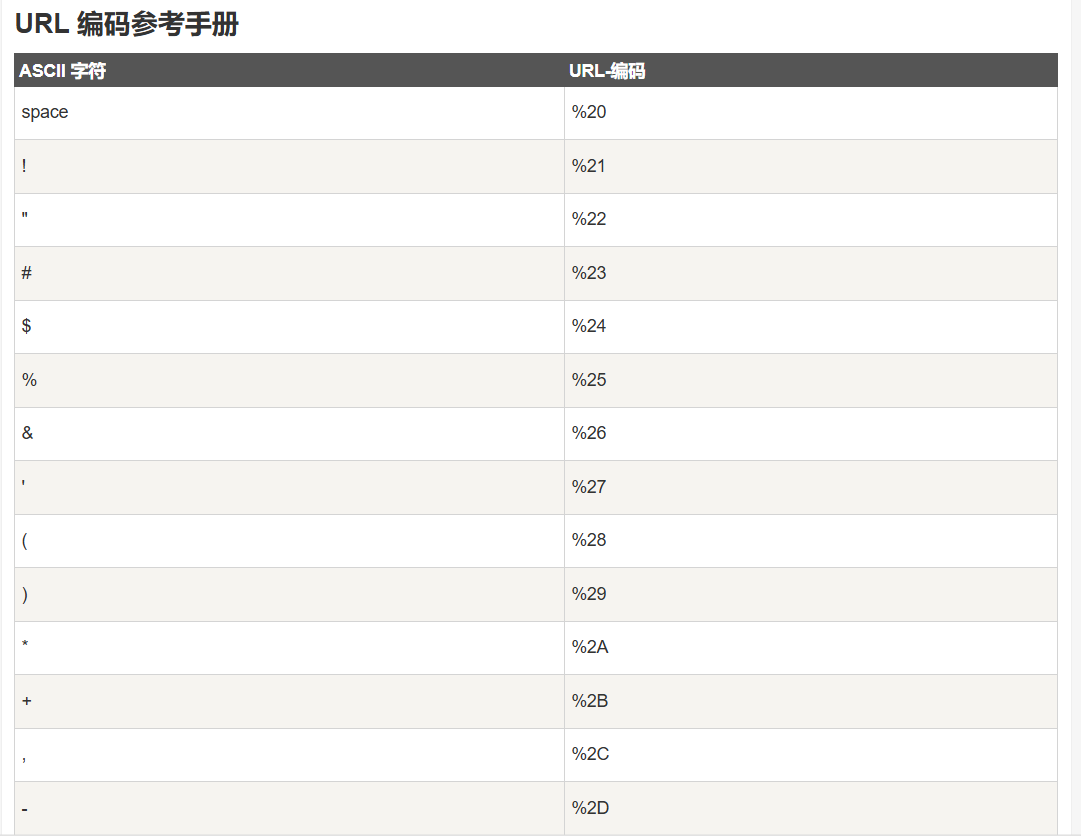

发现登录信息,后面有两个url编码的字符

解密得出

NSSCTF{Admin123!@#}

这里我们可以记一下常见的url编码(部分图)

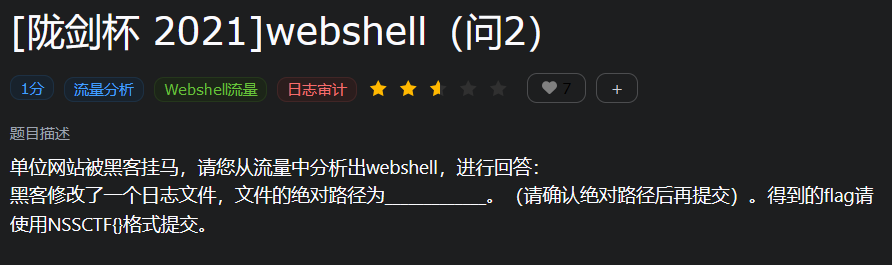

3.[陇剑杯 2021]webshell(问2)

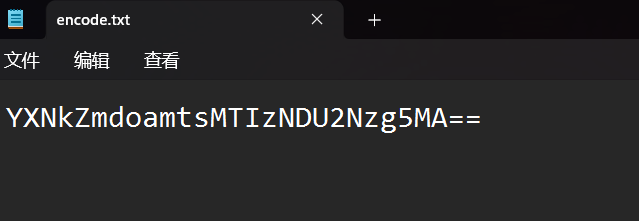

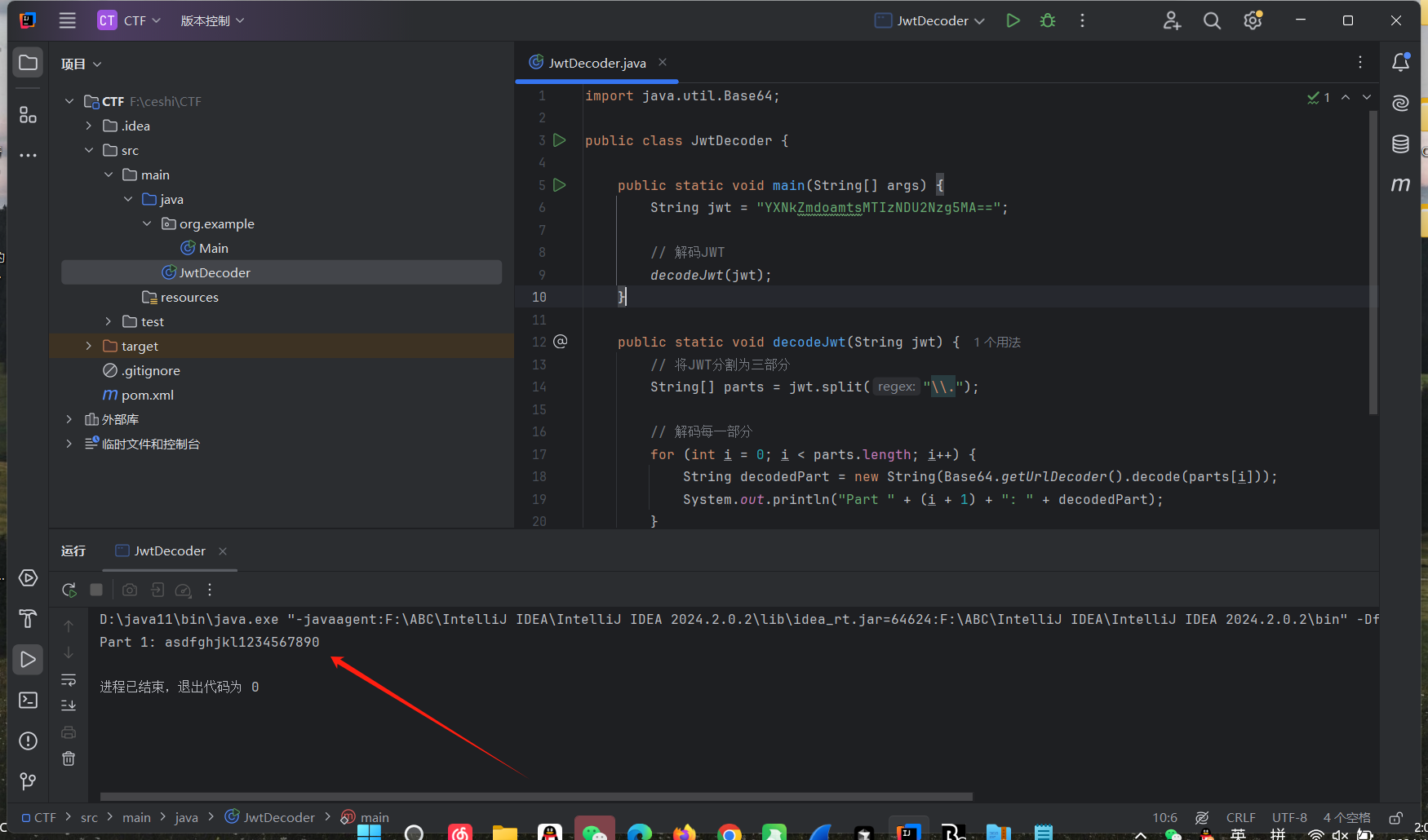

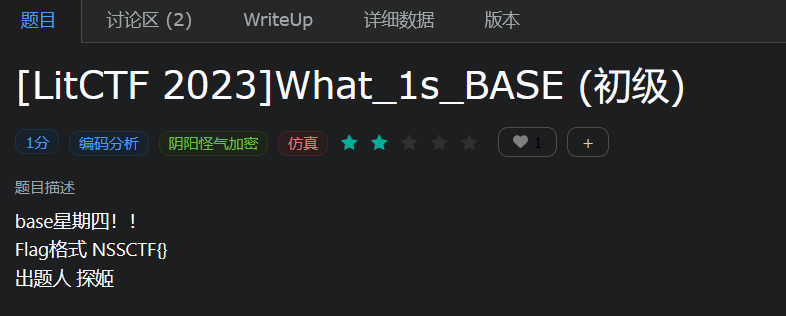

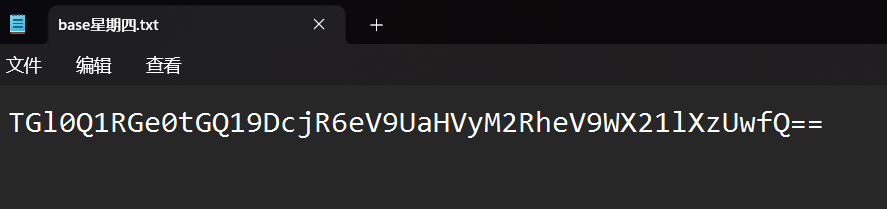

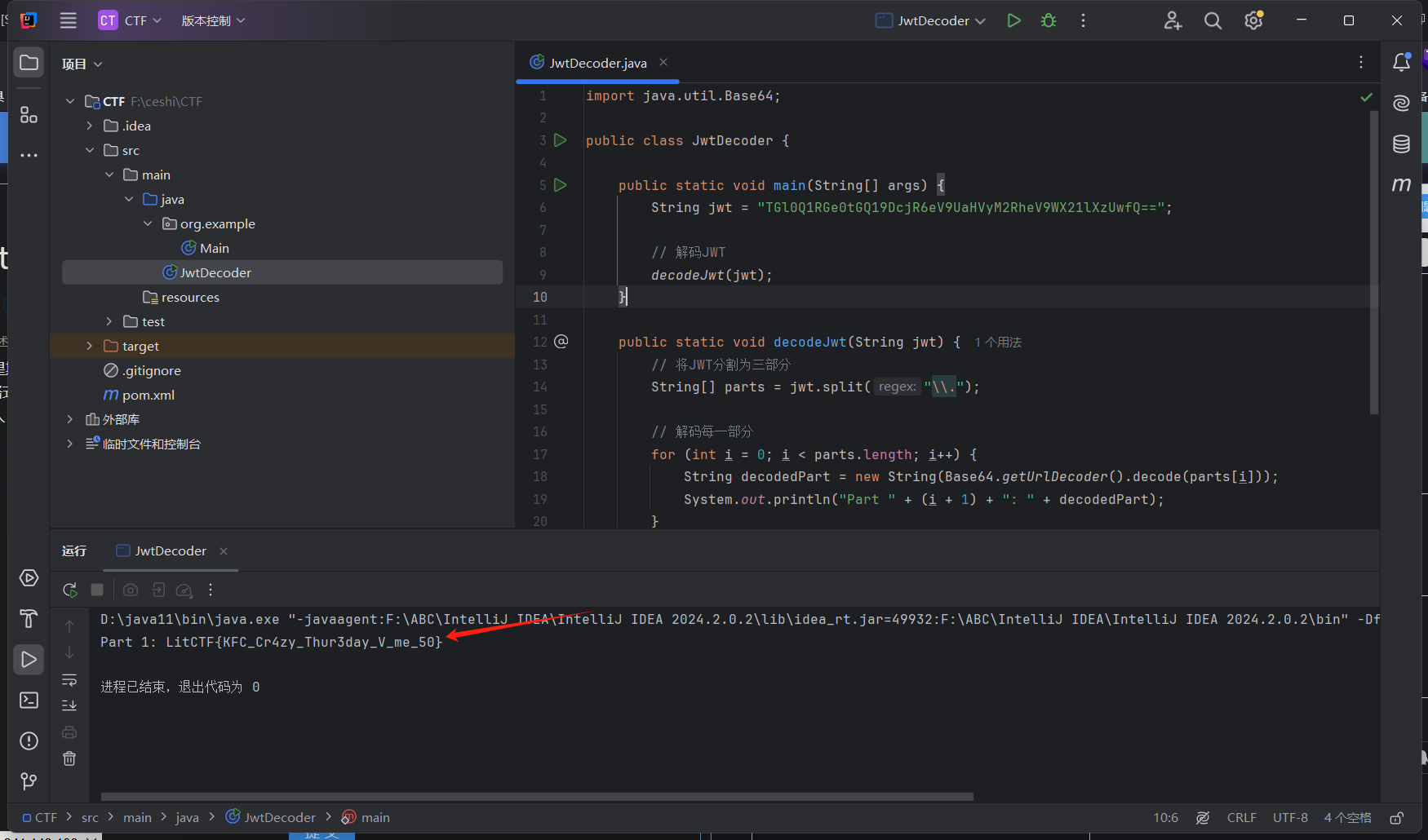

4.[LitCTF 2023]What_1s_BASE (初级)

打开文件发现为base64编码特征

java脚本解码可得

NSSCTF{KFC_Cr4zy_Thur3day_V_me_50}

Misc4

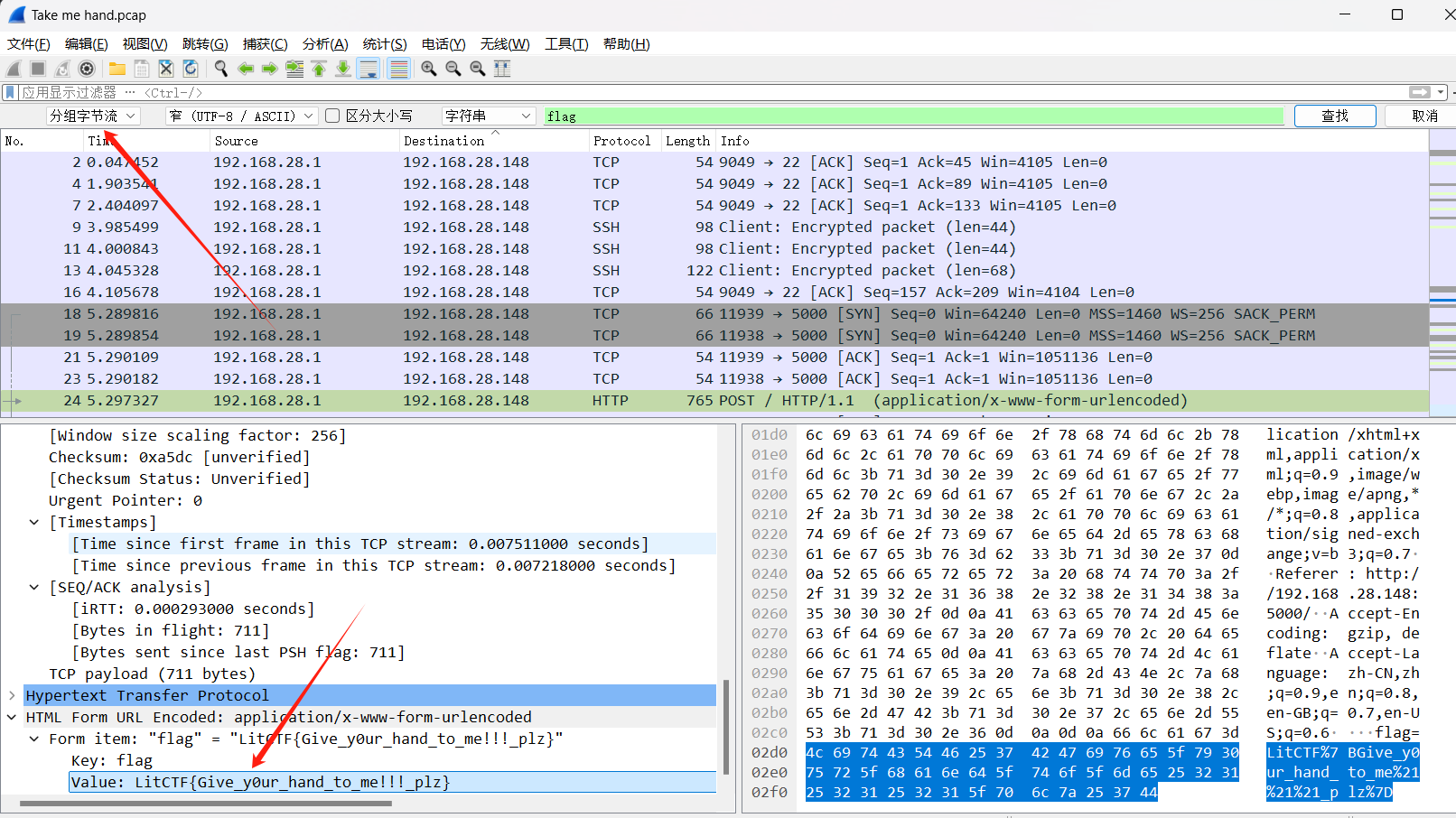

1.[LitCTF 2023]Take me hand (初级)

后缀需要改一下,png什么都没有,那就改成pcap

选择分组字节流搜索flag直接得出结果

NSSCTF{Give_y0ur_hand_to_me!!!_plz}

2.[SWPUCTF 2021 新生赛]gif好像有点大

利用工具gif分解帧

在第561帧发现二维码

利用CQR得出flag

NSSCTF{The_G1F_ls_T00_b1g}

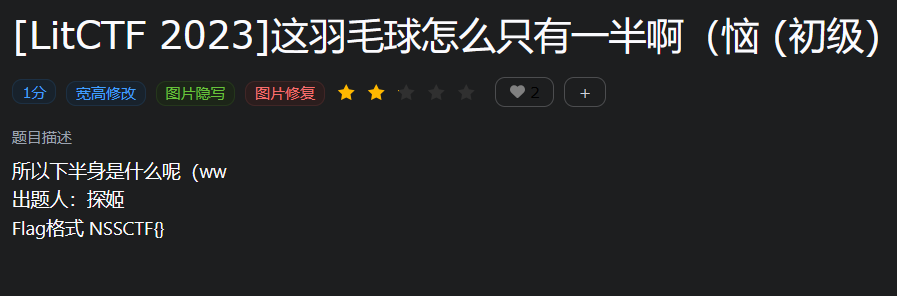

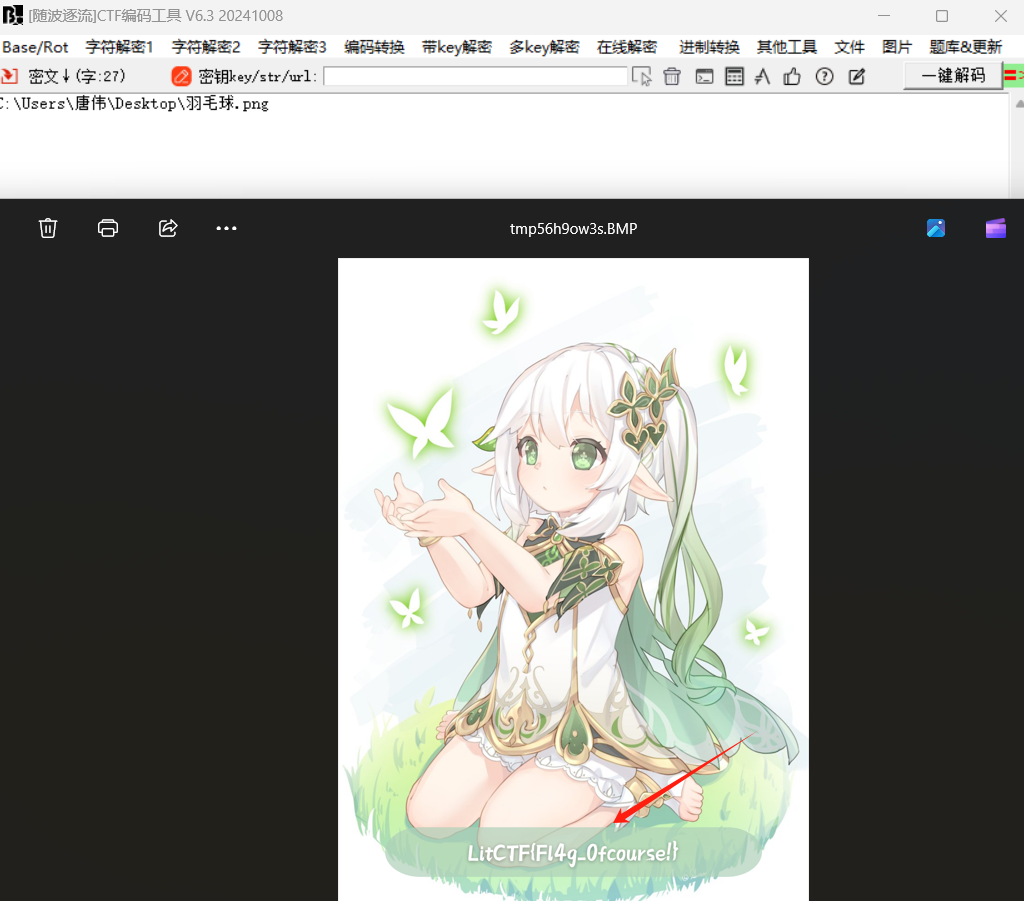

3.[LitCTF 2023]这羽毛球怎么只有一半啊(恼 (初级)

根据题目提示发现图片宽高有问题

使用工具修复宽高得出flag

NSSCTF{Fl4g_0fcourse!}

Misc5

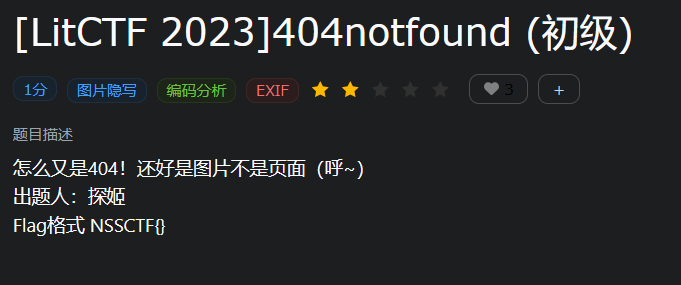

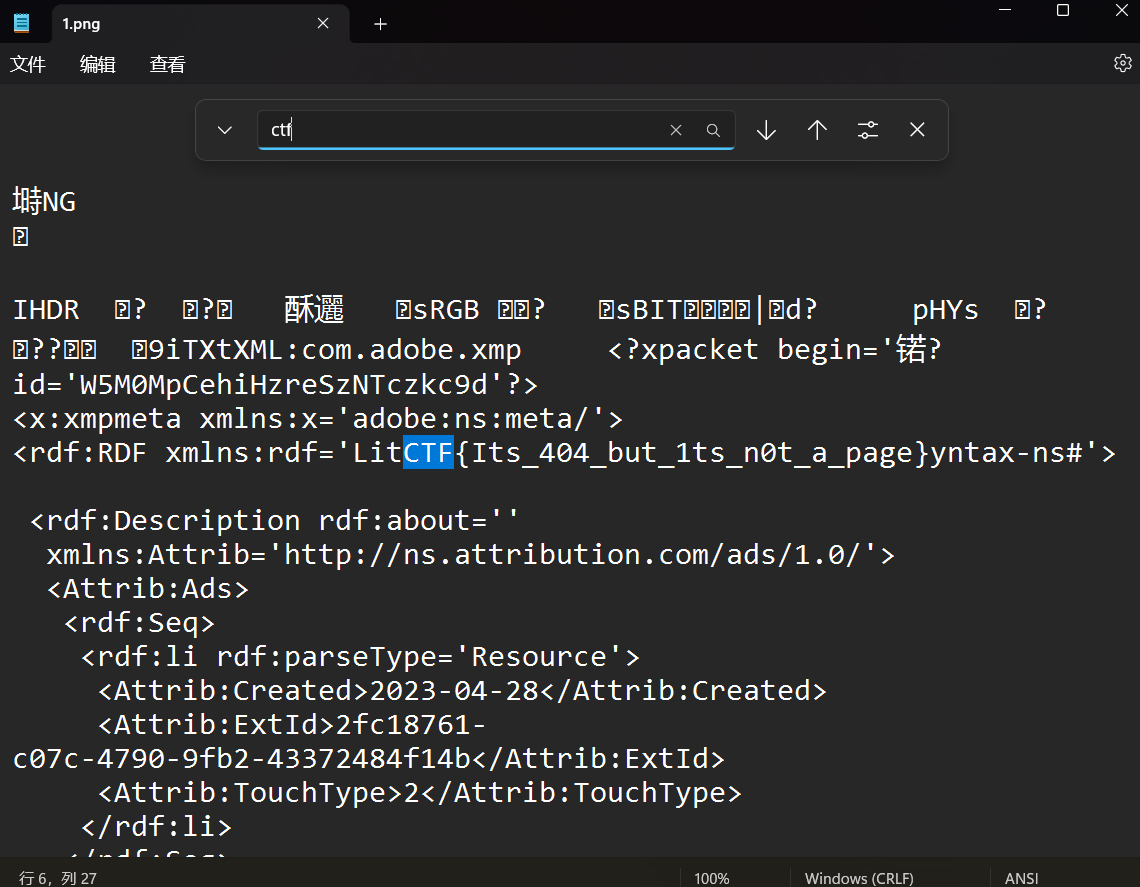

1.[LitCTF 2023]404notfound (初级)

将文件用记事本方式打开

即可获得flag

NSSCTF{Its_404_but_1ts_n0t_a_page}

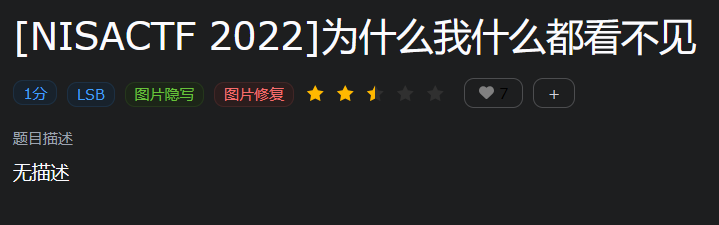

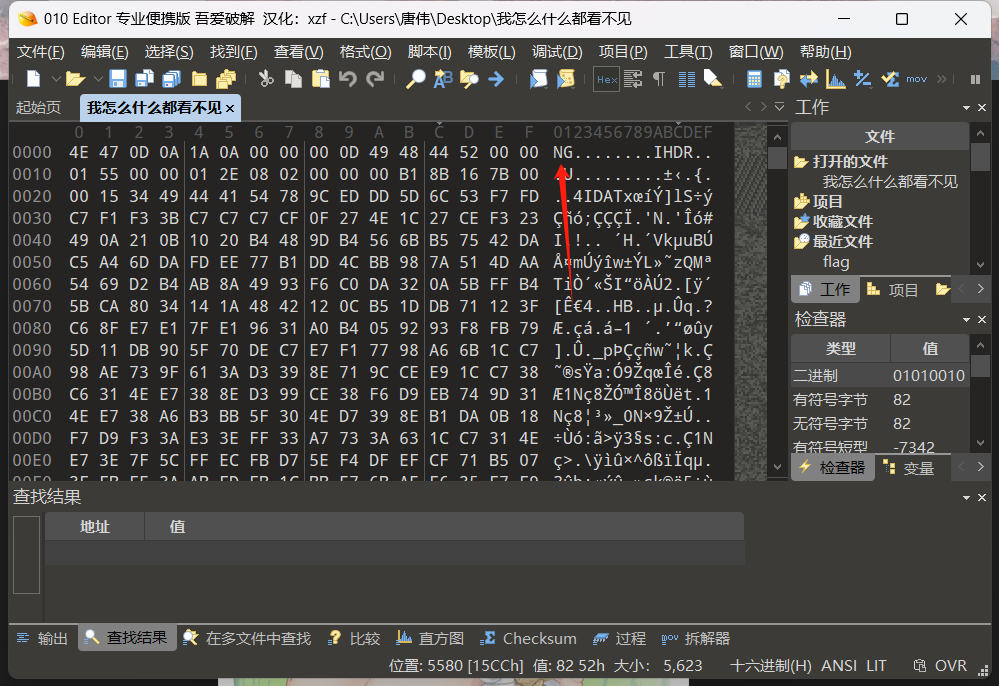

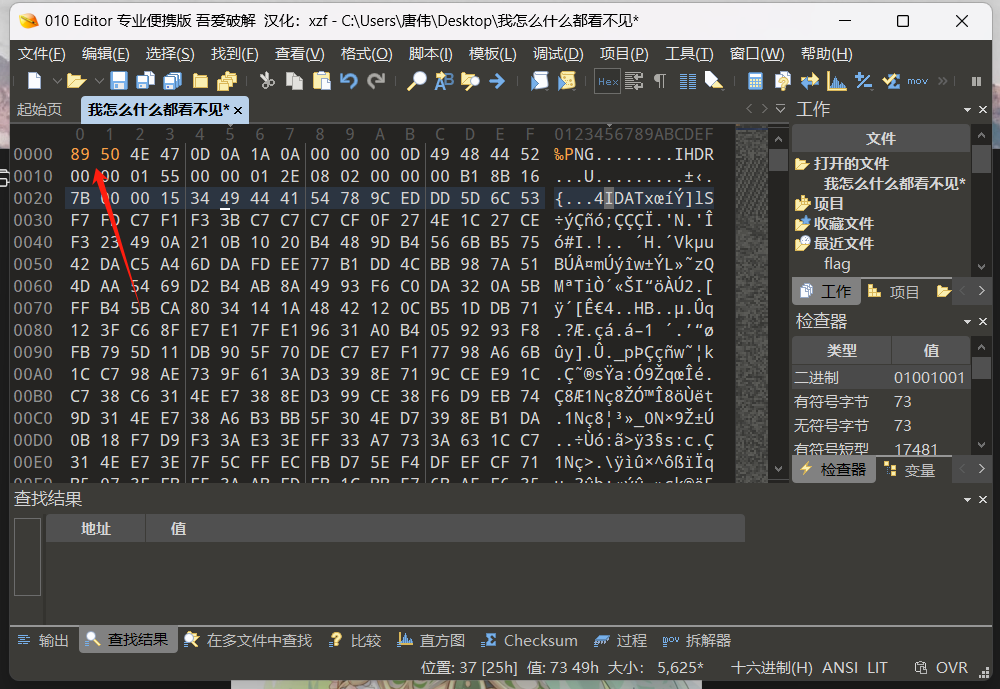

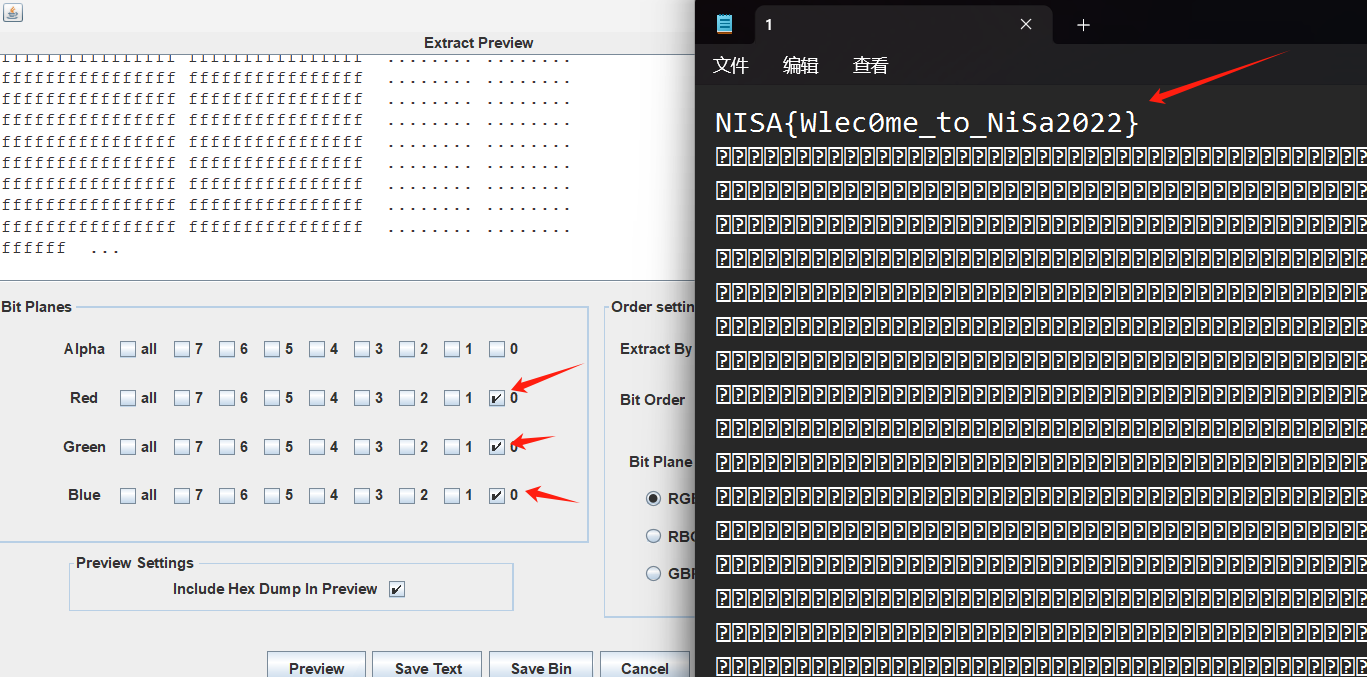

2.[NISACTF 2022]为什么我什么都看不见

将文件拖进二进制发现缺少文件头

补充好文件头:89 50

发现图片可显示了

利用StegSolve

得到flag

NSSCTF{Wlec0me_to_NiSa2022}

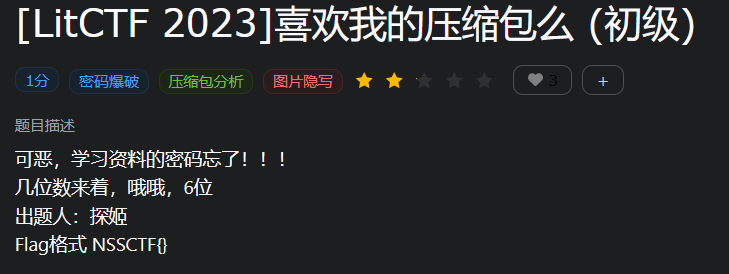

3.[LitCTF 2023]喜欢我的压缩包么 (初级)

使用Ziperllo用6位数字进行爆破,得出密码114514

打开压缩包得到flag图片

NSSCTF{Do-u-like-my-zip-p4ck?}

Misc6

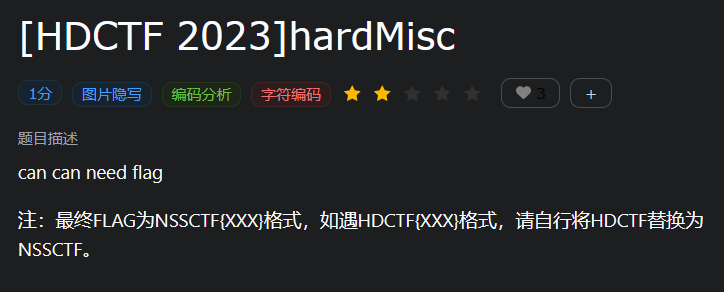

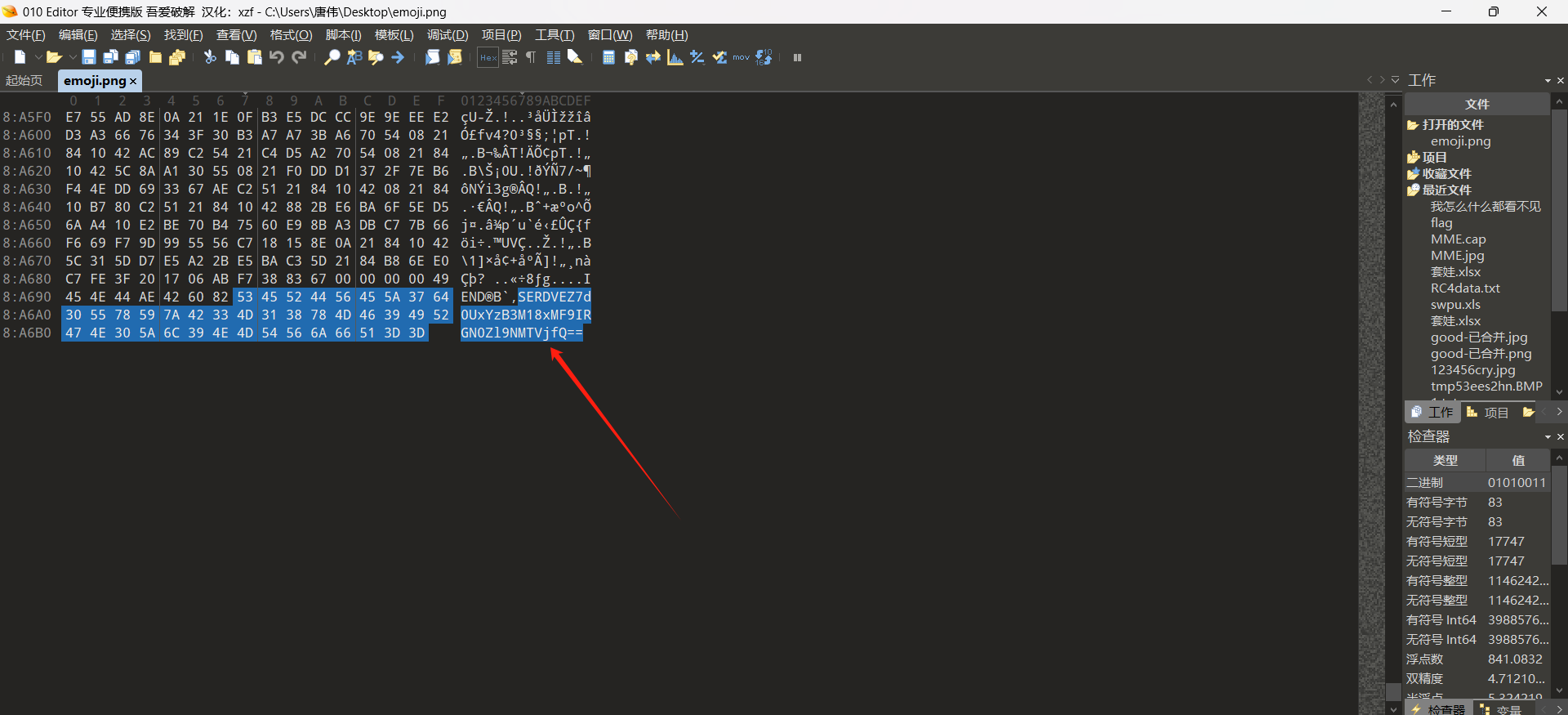

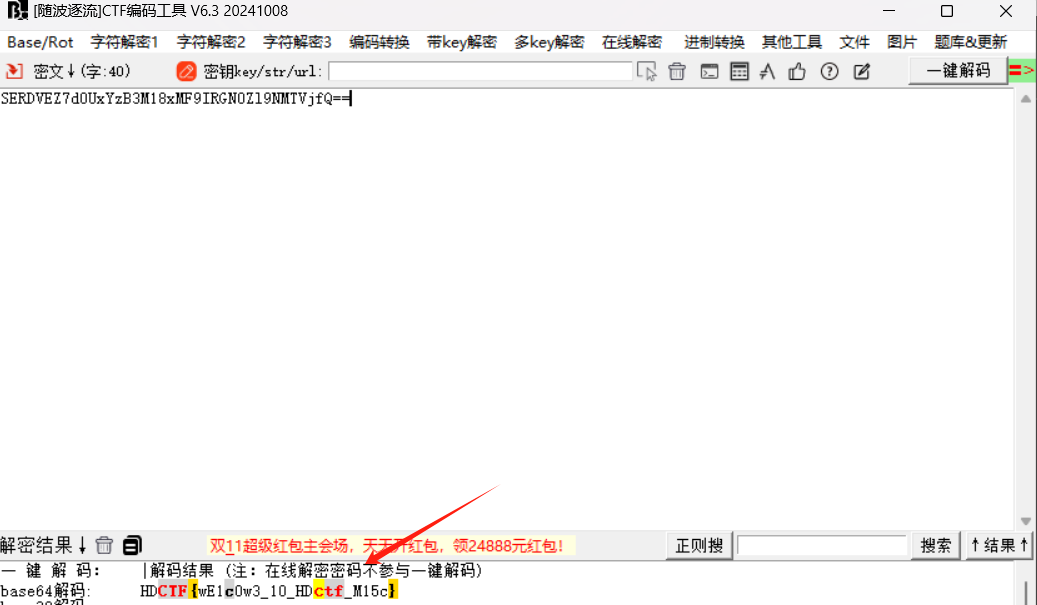

1.[HDCTF 2023]hardMisc

将图片放进010中

发现图片尾部有一串base64编码

将其解密,得出flag

NSSCTF{wE1c0w3_10_HDctf_M15c}

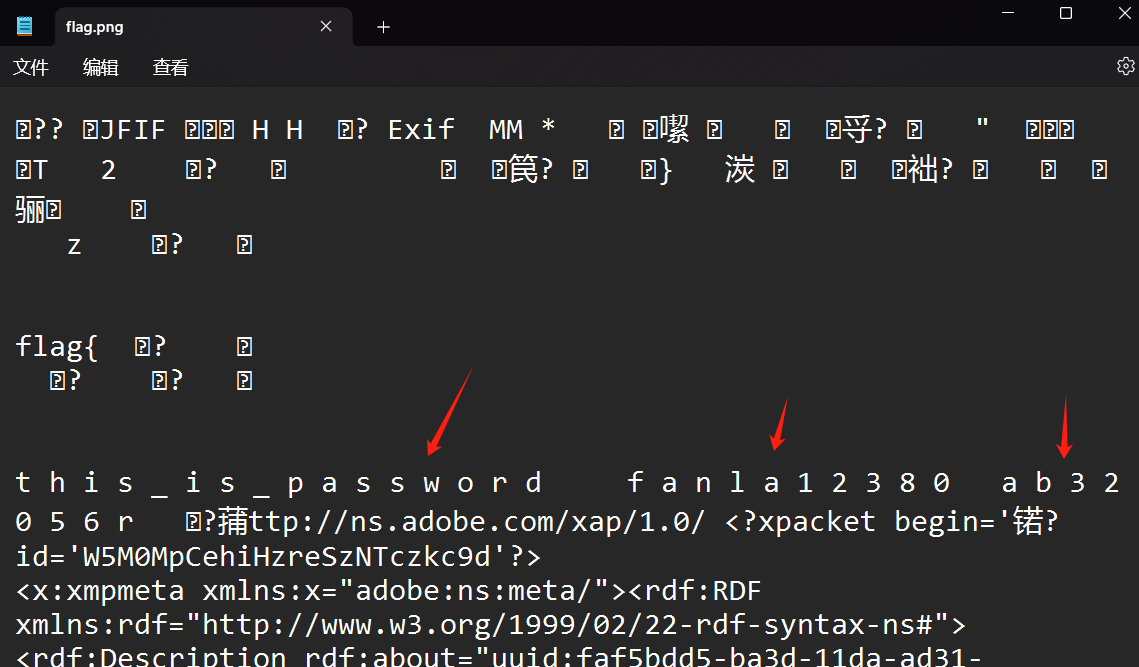

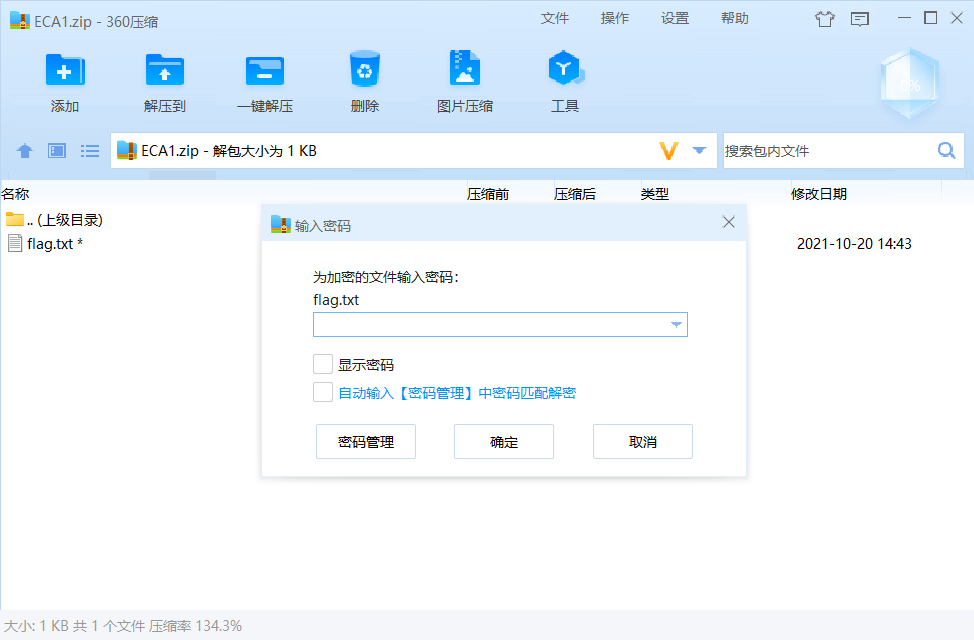

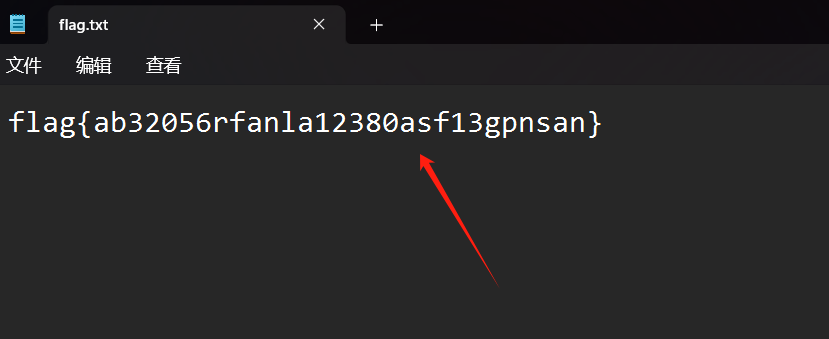

2.[安徽省赛 2021]misc签到

首先将文件用记事本方式打开发现一个密码

在用binwalk进行文件分离

得出一个需要密码的压缩包

fanla12380ab32056r怎么试都不对

试试前面的this_is_password

发现竟然成功了,真磨人的题目

NSSCTF{ab32056rfanla12380asf13gpnsan}

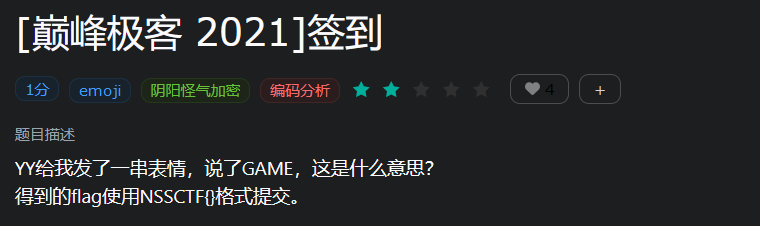

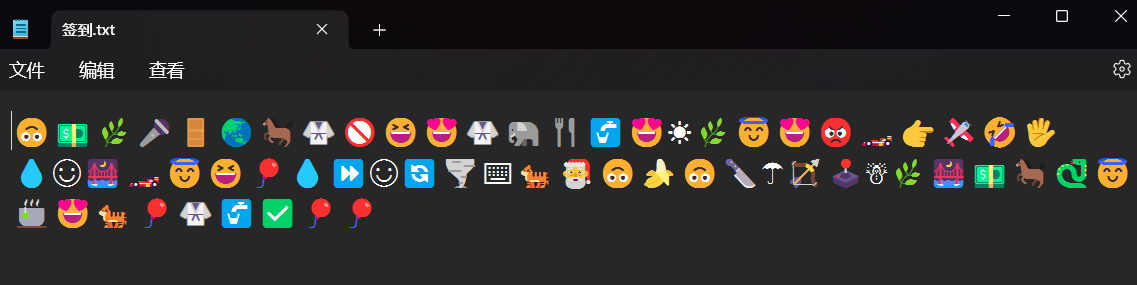

3.[巅峰极客 2021]签到

通过题目得知,密文的key是GAME

在线解密直接得出flag

NSSCTF{10ve_4nd_Peace}

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?