简单功率分析——SPA(Simple Power Analysis)

简单功率分析是一组用于检查功率跟踪的方法,以深入了解设备的操作,包括识别与数据相关的功率变化。SPA侧重于检查在单个能量迹中直接可见或通过比较明显可见的能量迹对。

1.SPA方法

1.1单信道分析

在单个能量迹中,与计时、设备属性、算法结构或计算的其他属性相对应的特征通常是可见的。SPA的第一阶段包括查看能量迹并推断操作。

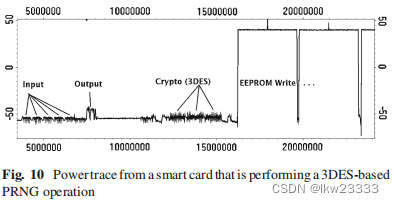

例如,图10是从使用3DES和EEPROM运行伪随机数生成操作的智能卡捕获的。功耗的变化传达了设备操作的信息。从左到右,跟踪显示设备输入数据的到达、设备单字节的输出、三重DES操作和一系列EEPROM写入。其中一些子操作,如I/O和EEPROM写入,可以从它们的时序和功耗配置文件中识别,或者使用关于设备及其实现的协议的背景知识来识别。在其他情况下,信息通过识别重复的模式并计算循环中的迭代次数,可以推断出设备正在做什么。

在不同的层次上可以获得不同的信息。图10中的视图缩小显示了事务中涉及的每个主要操作。标记为“加密(3DES)”的部分中记录到三次活动爆发。放大这些凸起中的第一个,会显示重复16次的图案,这是DES round函数。如果分析人员不知道该协议使用的是3DES,那么这些结构线索可能会有所帮助。放大时钟周期级别可以显示更多细节,例如低级别实现选择。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1595

1595

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?