名称: 命令执行漏洞

描述:

命令执行(Command Execution)漏洞即黑客可以直接在Web应用中执行系统命令,从而获取敏感信息或者拿下shell权限

命令执行漏洞可能造成的原因是Web服务器对用户输入命令安全检测不足,导致恶意代码被执行

flag 存放在tmp路径下

名称: vulshare/python-flag:latest

描述:

目录浏览漏洞属于目录遍历漏洞的一种,目录浏览漏洞是由于网站存在配置缺陷,存在目录可浏览漏洞,这会导致网站很多隐私文件与目录泄露,比如数据库备份文件、配置文件等,攻击者利用该信息可以更容易得到网站权限,导致网站被黑。 风险:攻击者通过访问网站某一目录时,该目录没有默认首页文件或没有正确设置默认首页文件,将会把整个目录结构列出来,将网站结构完全暴露给攻击者; 攻击者可能通过浏览目录结构,访问到某些隐秘文件(如PHPINFO文件、服务器探针文件、网站管理员后台访问地址、数据库连接文件等)。

flag成功出来

骑士cms任意代码执行(CVE-2020-35339)

描述:

骑士人才系统是一项基于PHP+MYSQL为核心开发的一套免费 + 开源专业人才招聘系统。由太原迅易科技有限公司于2009年正式推出。为个人求职和企业招聘提供信息化解决方案, 骑士人才系统具备执行效率高、模板切换自由、后台管理功能灵活、模块功能强大等特点,自上线以来一直是职场人士、企业HR青睐的求职招聘平台。经过7年的发展,骑士人才系统已成国内人才系统行业的排头兵。系统应用涉及政府、企业、科研教育和媒体等行业领域,用户已覆盖国内所有省份和地区。 2016年全新推出骑士人才系统基础版,全新的“平台+插件”体系,打造用户“DIY”个性化功能定制,为众多地方门户、行业人才提供一个专业、稳定、方便的网络招聘管理平台,致力发展成为引领市场风向的优质高效的招聘软件。

后台账号密码均为adminadmin

首先找到后台地址靶机上说密码是默认的adminadmin

在url后面加上:/index.php?m=Admin 访问后台,账号密码均为:adminadmin

保存,然后从上诉看到了上传了一句话木马,刷新!!

蚁剑连接

flag被玩的人删除了所以走个复现心态就好了

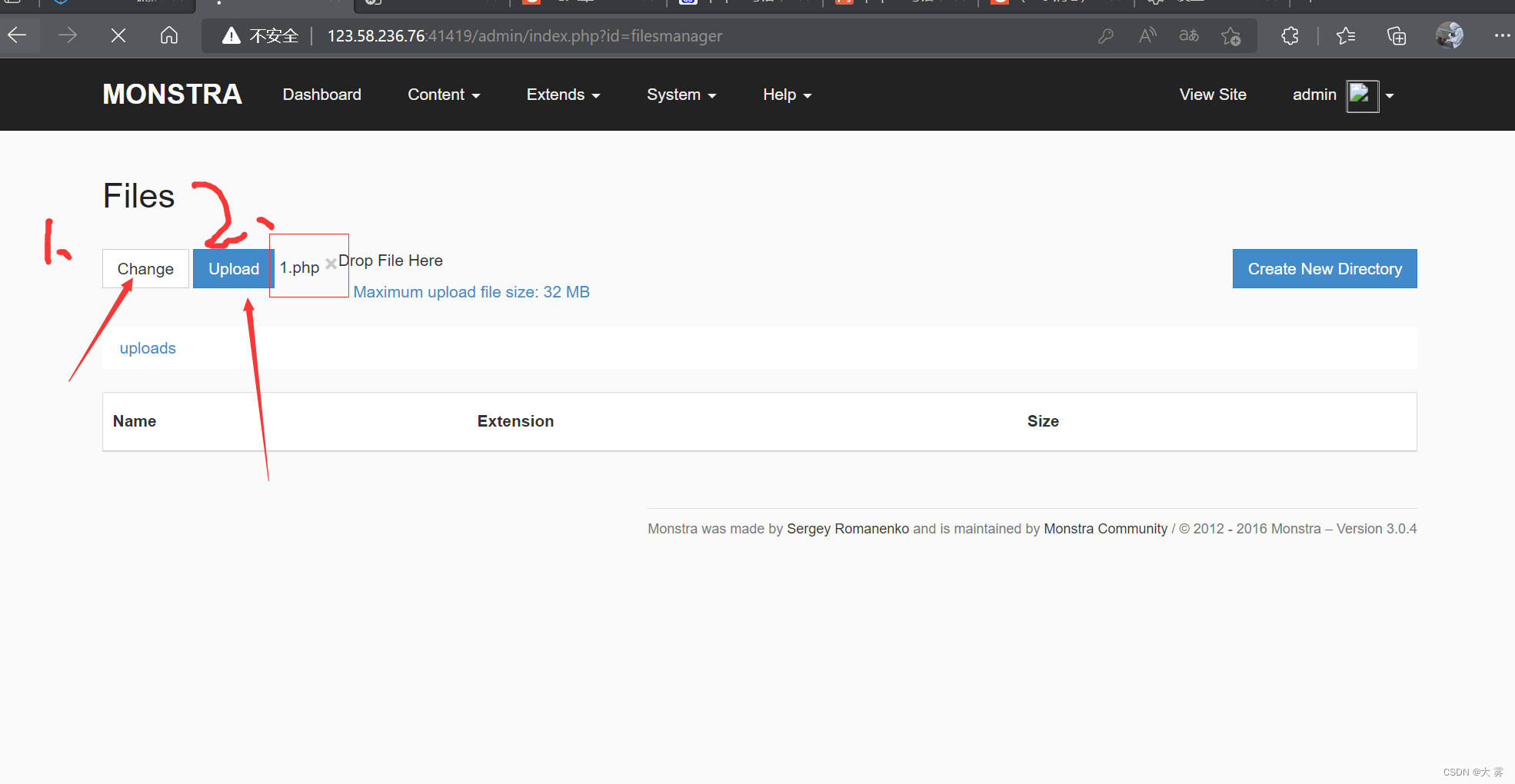

monstra 文件上传 (CVE-2020-13384)

描述:

Monstra 是一个现代化的轻量级内容管理系统。它易于安装、升级和使用。

Monstra CMS 3.0.4版本中存在着一处安全漏洞,该漏洞源于程序没有正确验证文件扩展名。攻击者可以上传特殊后缀的文件执行任意PHP代码。

环境开启

注册用户

漏洞路径:http://123.58.236.76:48412/admin/ 账号和密码我都是admin

漏洞路径:http://123.58.236.76:48412/admin/ 账号和密码我都是admin

点击上传文件

第一步,上传所需文件,第二步,抓包

注意:程序不允许’html’, ‘htm’, ‘js’, ‘jsb’, ‘mhtml’, ‘mht’, ‘php’, ‘phtml’, ‘php3’, ‘php4’, ‘php5’, ‘phps’,‘shtml’, ‘jhtml’, ‘pl’, ‘py’, ‘cgi’, ‘sh’, ‘ksh’, ‘bsh’, ‘c’, ‘htaccess’, ‘htpasswd’,‘exe’, ‘scr’, ‘dll’, ‘msi’, ‘vbs’, ‘bat’, ‘com’, ‘pif’, ‘cmd’, ‘vxd’, ‘cpl’,'empty’后缀的文件上传,然后改为phar*

go一下发现成功了

命令执行

因为public插件没有然后导致不能实现,但是思路是没错的

本文详述了命令执行和目录浏览两种安全漏洞,包括骑士CMS和Monstra CMS的具体案例。通过复现这些漏洞,阐述了攻击者如何利用默认密码、文件上传等手段获取敏感信息或执行任意代码。同时,提到了蚁剑工具在渗透测试中的应用。

本文详述了命令执行和目录浏览两种安全漏洞,包括骑士CMS和Monstra CMS的具体案例。通过复现这些漏洞,阐述了攻击者如何利用默认密码、文件上传等手段获取敏感信息或执行任意代码。同时,提到了蚁剑工具在渗透测试中的应用。

2546

2546

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?