文章目录

前言

听说这种关于“无线网络”的流量分析题现在不太考,但还是记录一下,对我来说好难啊步骤好多,而且无线部分结束后还需要一些步骤值得记录~

解题过程

题目给的是一个.cap文件,用wireshark打开,发现协议中全是一些802.11

据说这种是在破解wifi密码?不懂,就按步骤解题了。

1.用kali自带的aircrack-ng命令获得BSSID(Mac)和ESSID

aircrack-ng cap文件

2.借助kali自带的字典rockyou.txt去爆破密码

1)进入字典所在目录

/usr/share/wordlists/

2)应该是因为第一次用,所以需要解压,解压用命令:

sodo gunzip rockyou.txt.gz

3)用aircrack-ng命令爆破密码,参数-w是字典,-b是第1步中获得的BSSID(Mac)

aircrack-ng -w rockyou.txt -b BSSID 要破解密码的cap文件

可以看到密码是12345678

3.用airdecap-ng命令解密原cap文件

第2步得到了密码,第1步得到了ESSID,输入命令:

airdecap-ng 待解密cap文件 -e ESSID -p 密码

得到了一个dec过的cap文件:

4.借助wireshark对解密后的cap文件进行流量分析

从现在开始,“无线”部分结束,开始用常用方法进行流量分析

1)发现一个用POST方法传送png文件的HTTP包中,有包含flag.txt的压缩文件,右键选择追踪流->HTTP。

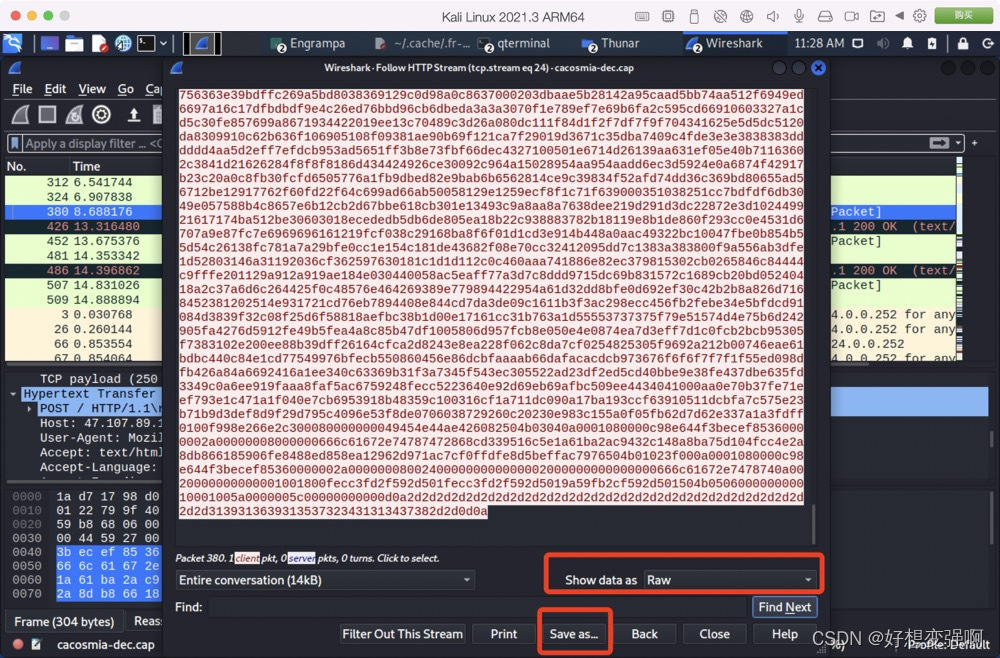

追踪流后看到的界面:

2)选择原始格式显示包内容并导出(保存)

(保存时不需要选择文件类型,直接保存就好,这里我给导出文件随意命名为2333)

3)把2333用010打开,这里我从kali虚拟机里出来回到mac实体机弄的,从010里面把多余的信息都删掉只留下报文中png的内容,然后保存,退出010。

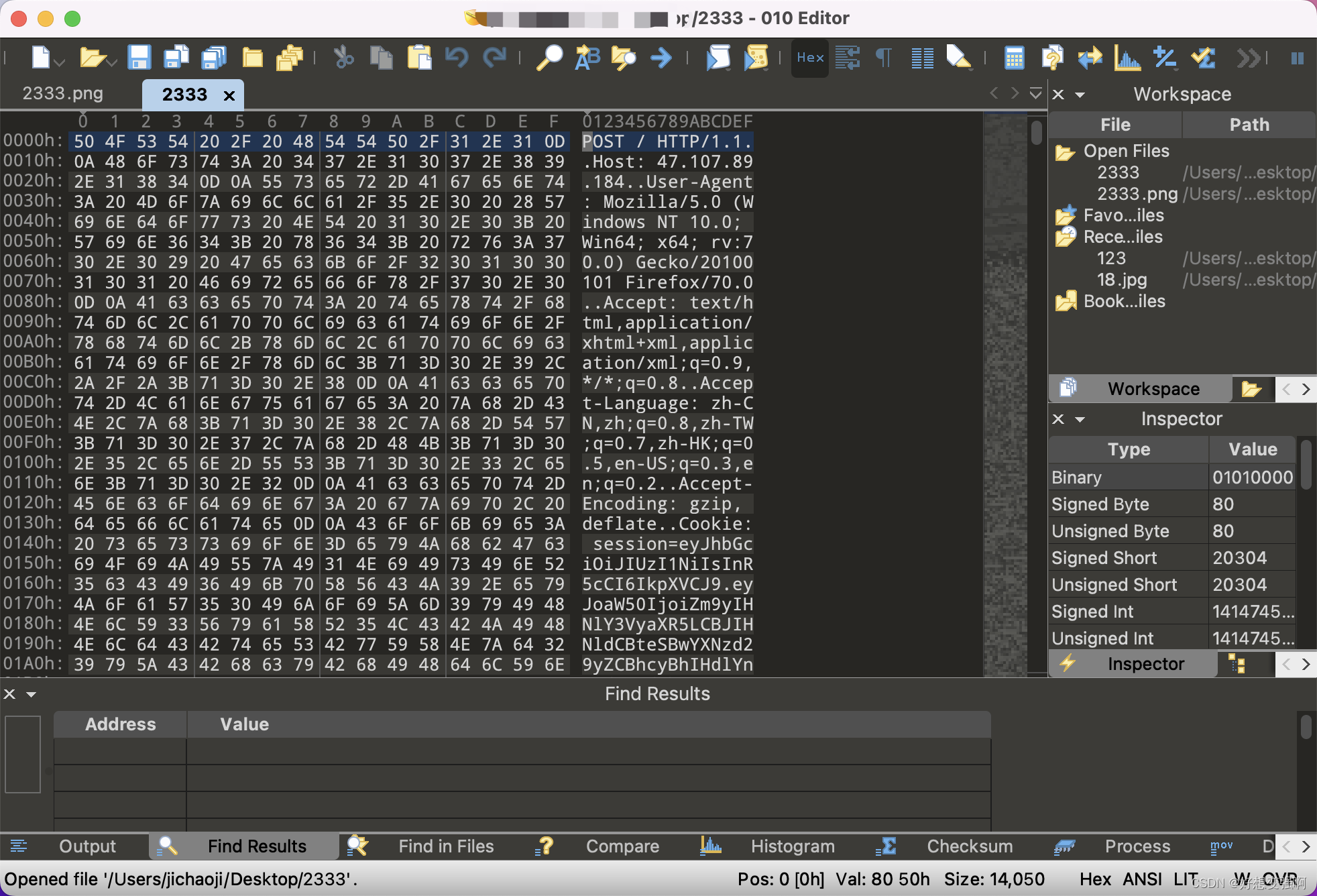

删之前:(这里左边那个2333.png是我之前打开的一个图片也命名的2333,和当前要操作的2333没有关系,当前的2333还没有文件后缀名)

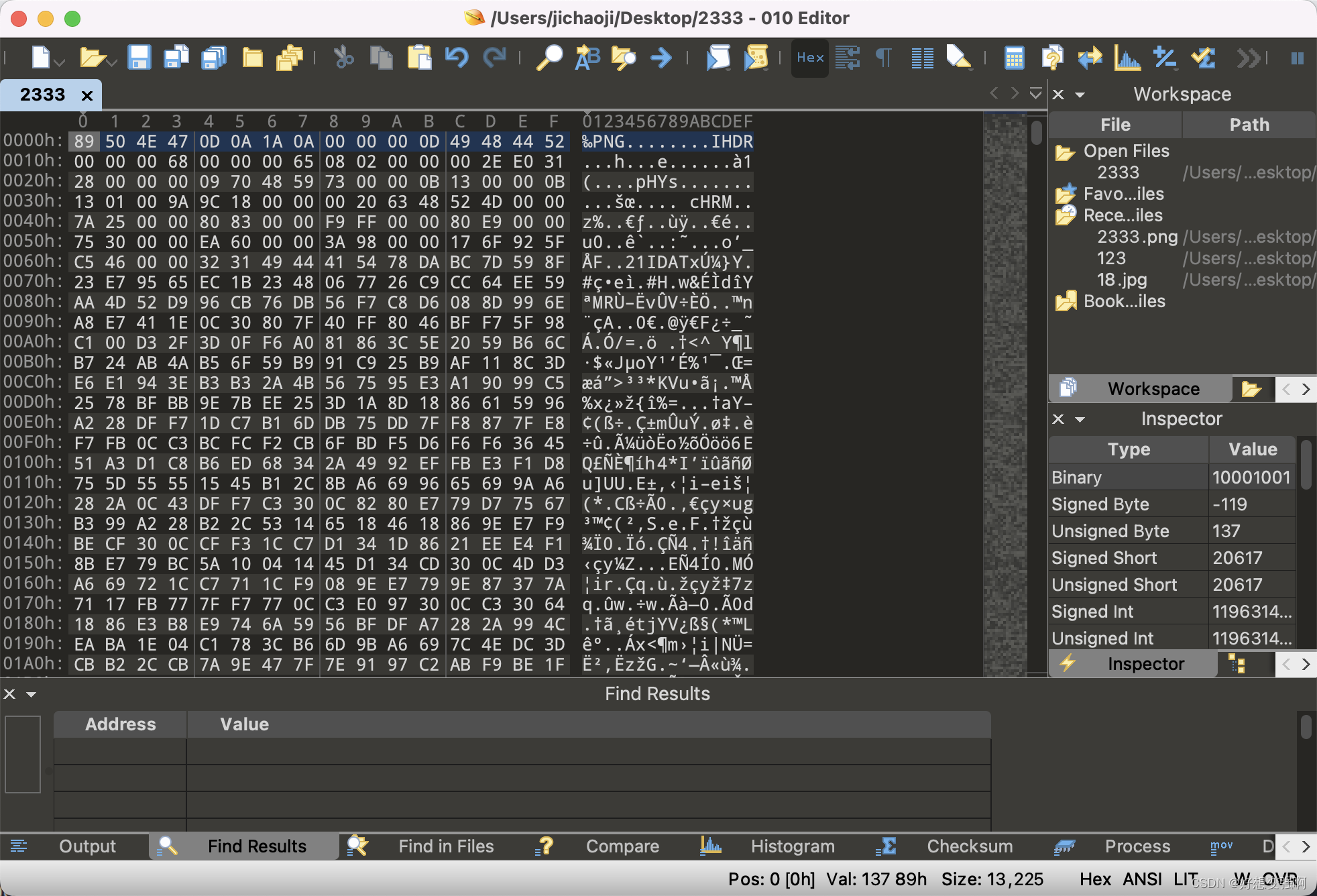

删之后:(直接保存,还是不需要指定文件格式)

4)把修改后的2333放回kali中,看到它会自动显示成一张png图片,然后用binwalk -e分离出png文件中的压缩包。

得到了压缩包

这时候发现完了啊,压缩包还是有密码,无法看到里面flag.txt中的内容QAQ

5)再去回看一下发送png的那个HTTP报文,发现报文头的cookie字段内容不寻常,可以根据经验得知,这是一个典型的jwt格式,于是将其复制出来,粘贴到可以解密jwt的在线网站解密一下

网站地址:https://www.box3.cn/tools/jwt.html

解密结果:

大概意思是说,把密码设置成了刚刚ping过的网站

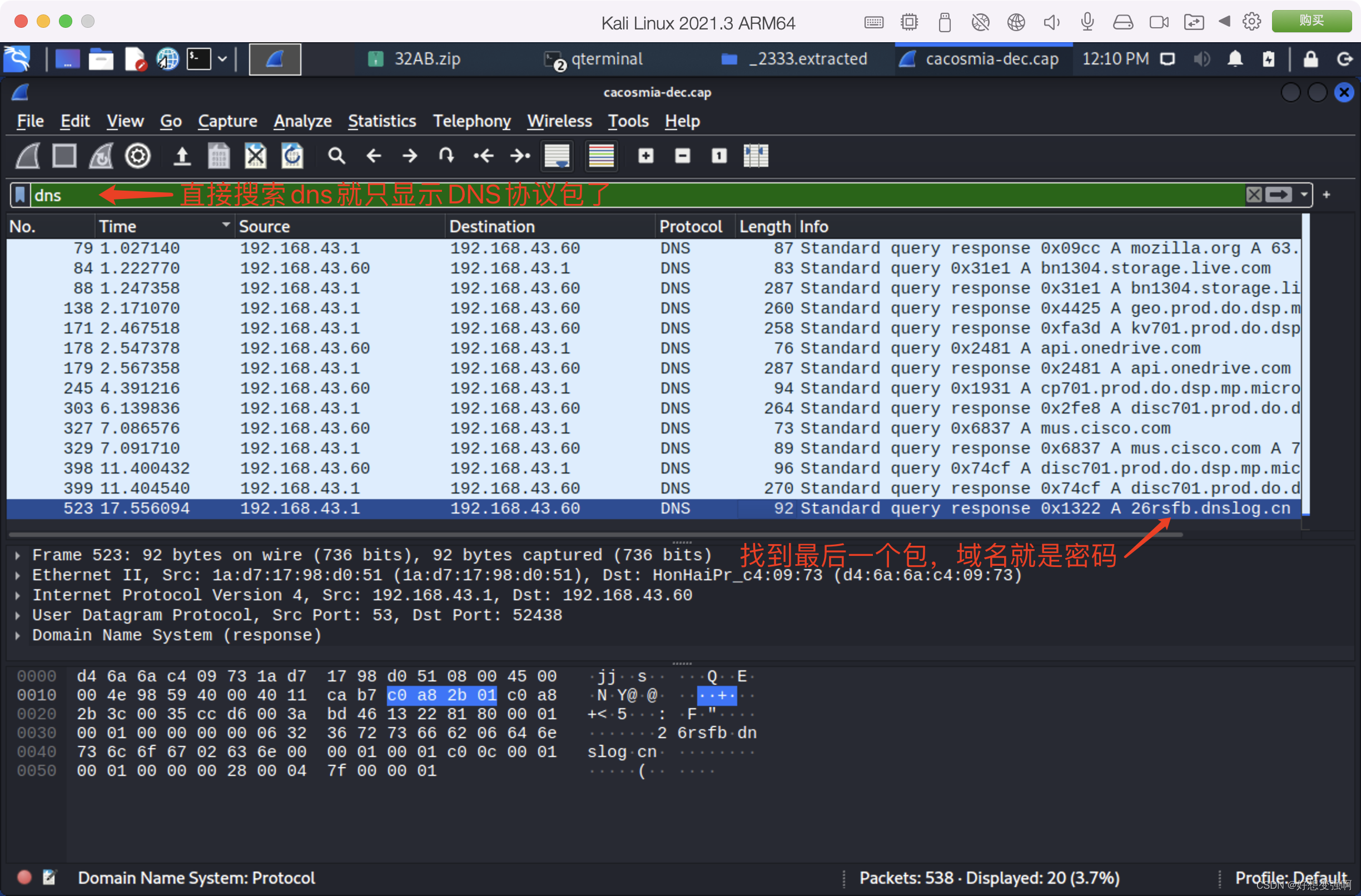

既然是刚刚ping过的网站,那就是去找距离现在最近的DNS包,也就是时间上最晚的一个DNS包,看看访问的目标网站是啥,域名26rsfb.dnslog.cn就是解压密码。

输入密码解压成功拿到flag:

写在最后的碎碎念

太难了,全是坎儿和脑洞啊,我要猴年马月才能行云流水般独立解出这种题???是不是我现在的水平就很难再有提高了啊唉、

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?