本篇文章不注重于渗透测试,而在于将之前学习过的方法加以熟悉;

1. 实验环境

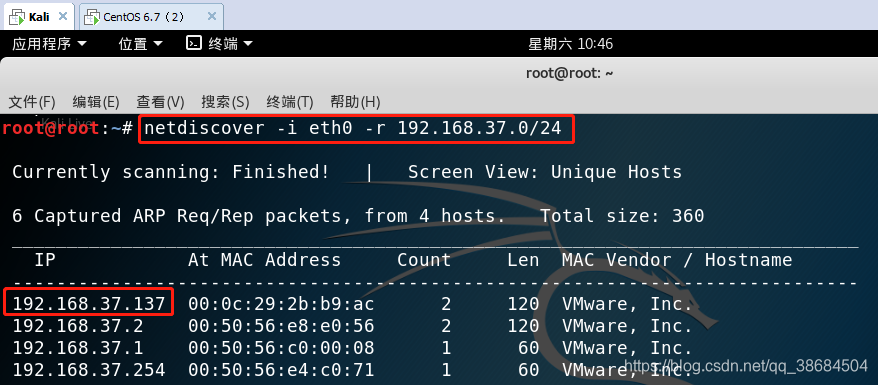

- 靶机:CentOS 6.7,IP地址为:192.168.37.137

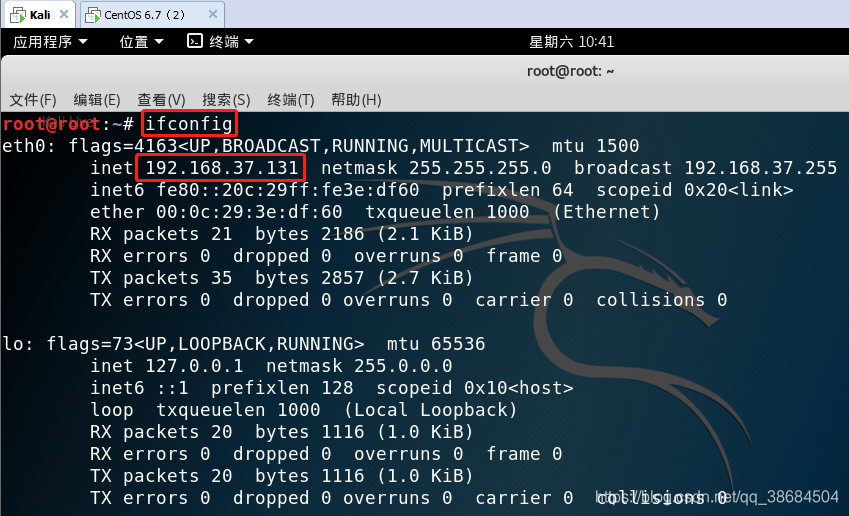

- 攻击机:Kali,IP地址为:192.168.37.131

- 运行环境:VMware

2. 实验步骤

信息收集

(1)查询攻击机Kali的IP地址;

(2)识别存活的主机,发现攻击的目标

(注:二、三、四层发现的目的都是识别存活的主机,选择适合的一种方式即可)

2.1> 二层发现

可以使用nmap进行二层的主机发现

nmap -sn 192.168.37.0/24

也可以使用netdiscover进行二层的主机发现

2.2> 三层发现

可以使用ping命令进行三层的主机发现,但是ping命令无法一次性实现多个IP的扫描,但可以配合shell脚本实现整个局域网内的扫描

本文介绍了在Kali Linux环境下进行靶机渗透测试的实战过程,包括实验环境设定(CentOS 6.7作为靶机,Kali作为攻击机),主机发现(二、三、四层发现方法),端口扫描,服务扫描,远程密码破解,账户登录及提权操作,最后讲解了如何清除操作痕迹。

本文介绍了在Kali Linux环境下进行靶机渗透测试的实战过程,包括实验环境设定(CentOS 6.7作为靶机,Kali作为攻击机),主机发现(二、三、四层发现方法),端口扫描,服务扫描,远程密码破解,账户登录及提权操作,最后讲解了如何清除操作痕迹。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?