操作系统为MAC OS

一、安装

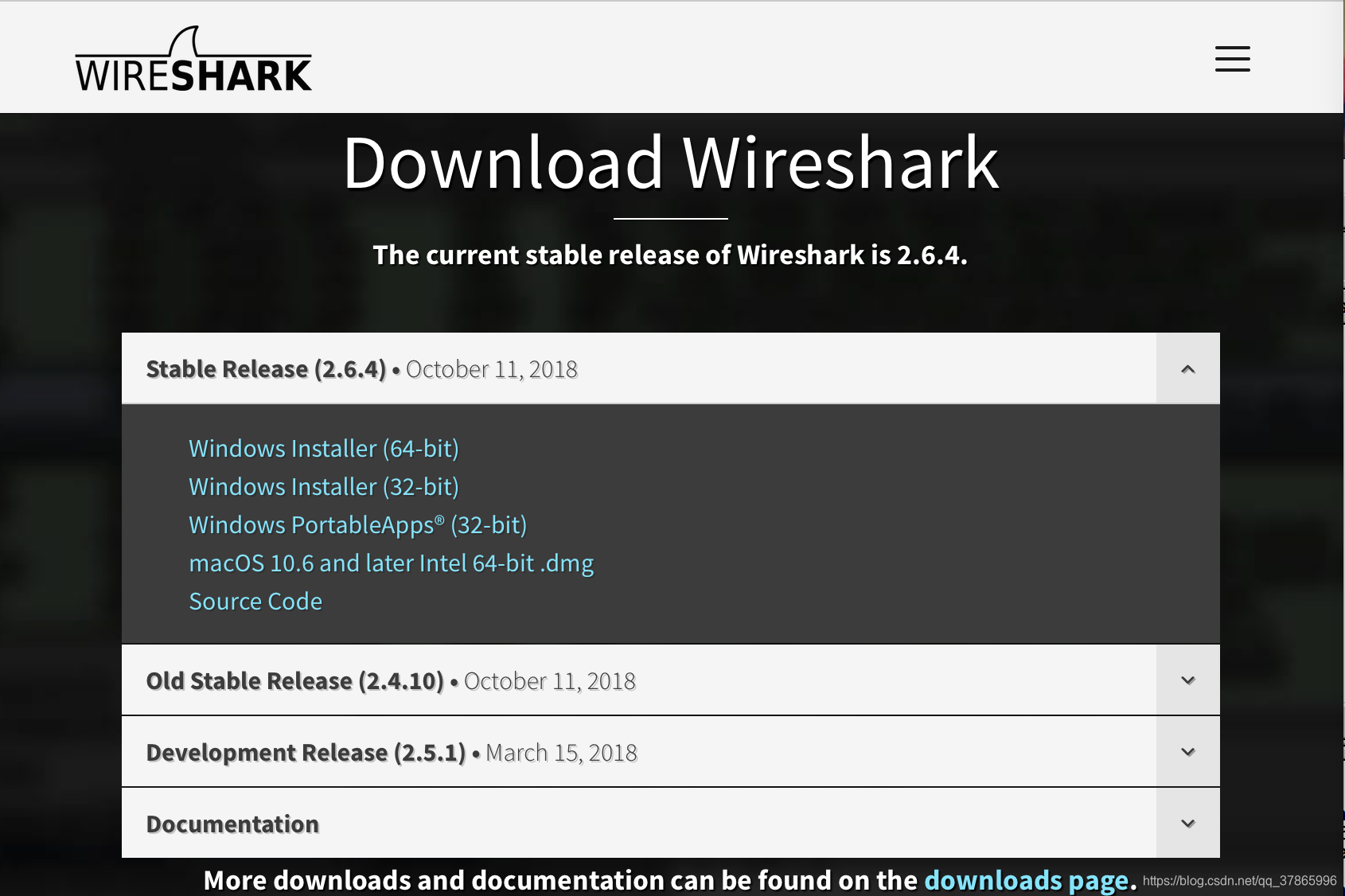

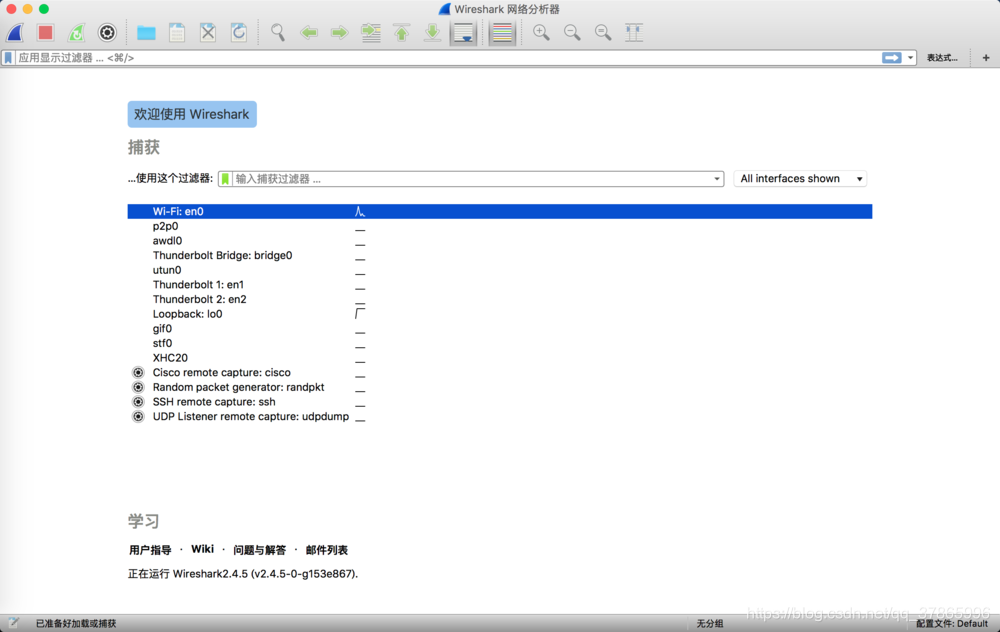

1.安装wireshark

https://www.wireshark.org/#download

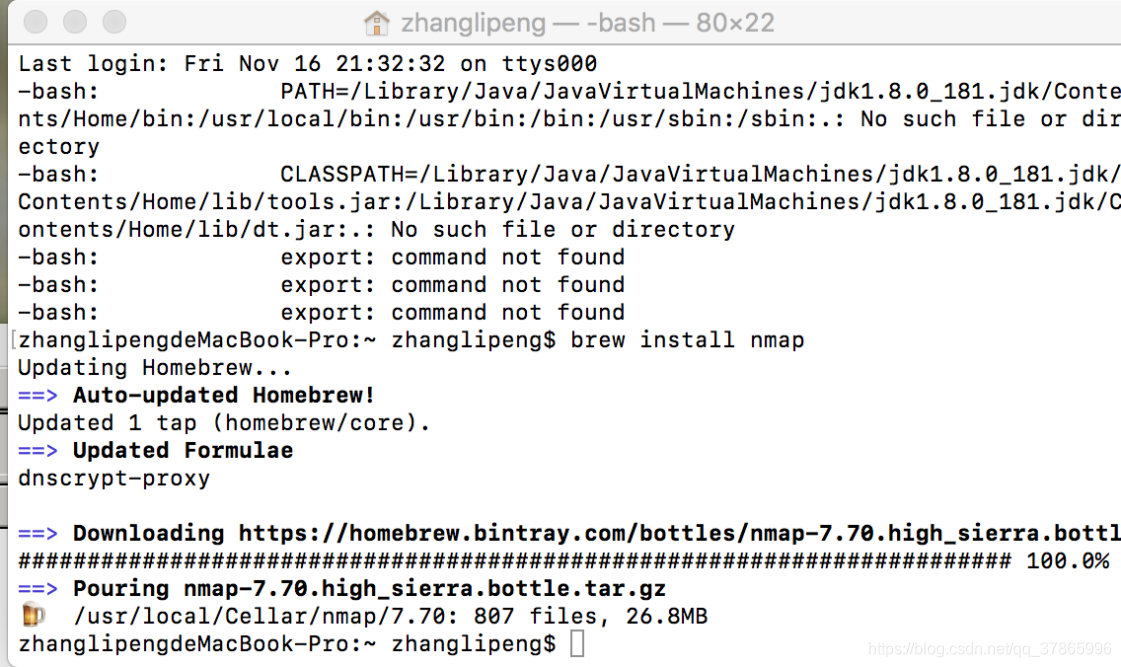

2.安装nmap

brew install nmap

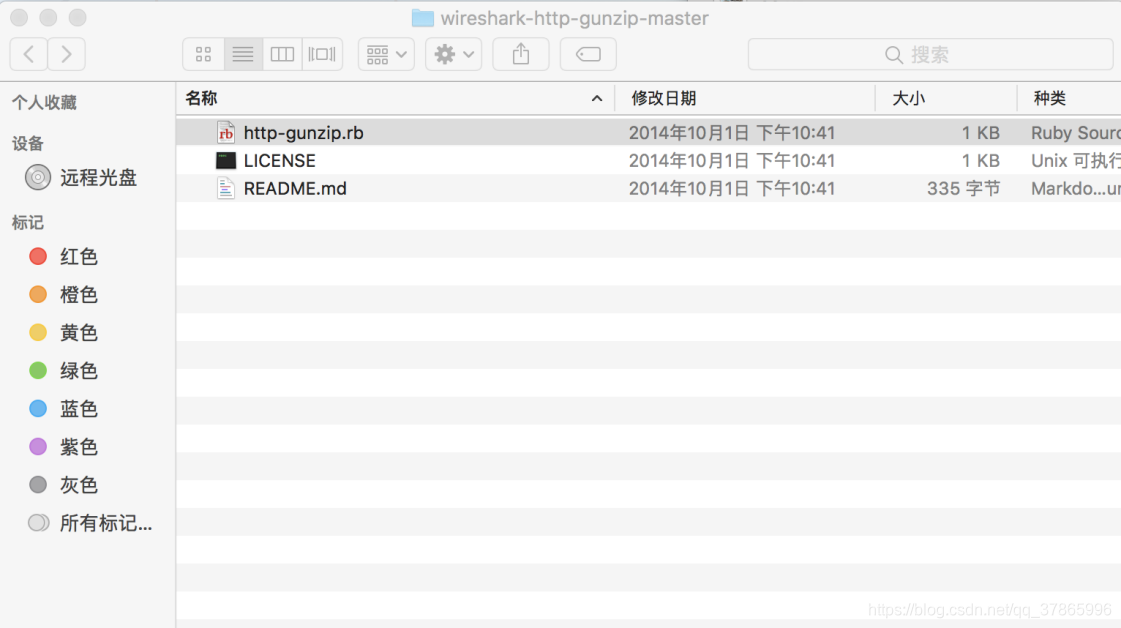

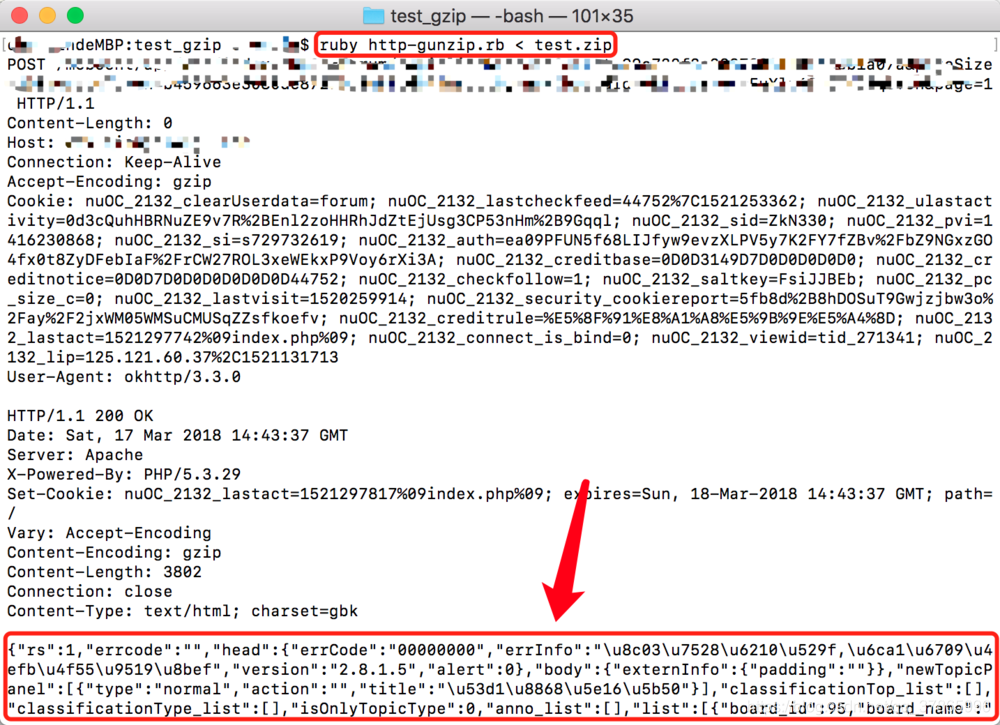

3.下载gunzip

如果出现了压缩包,需要使用gunzip以解压wireshark抓包内容的gzip部分

https://github.com/kizzx2/wireshark-http-gunzip

4.安装Ettercap

1.安装homebrew

ruby -e "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install)"

以前安装过的输入:

sudo brew update/brew update

2.安装Xcode

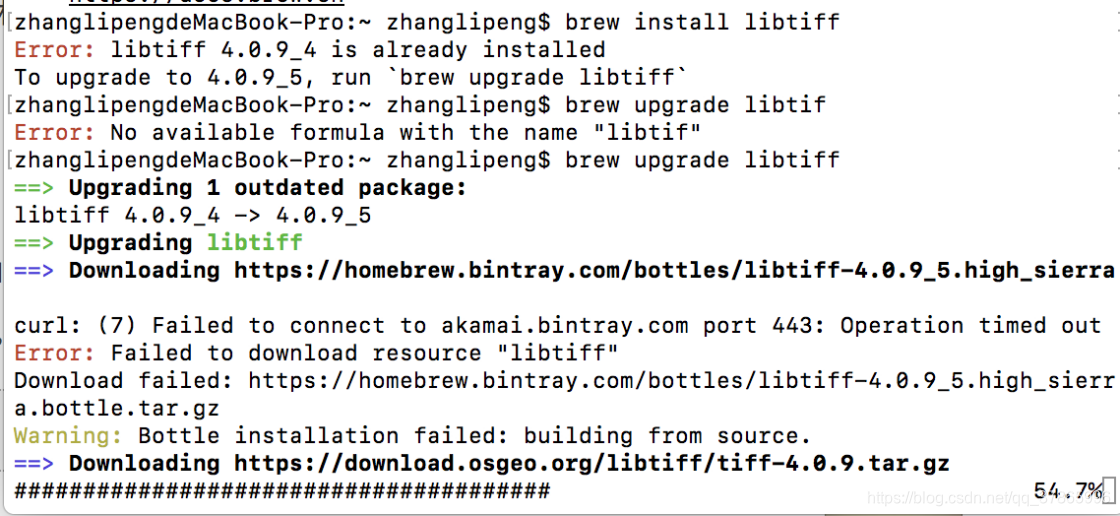

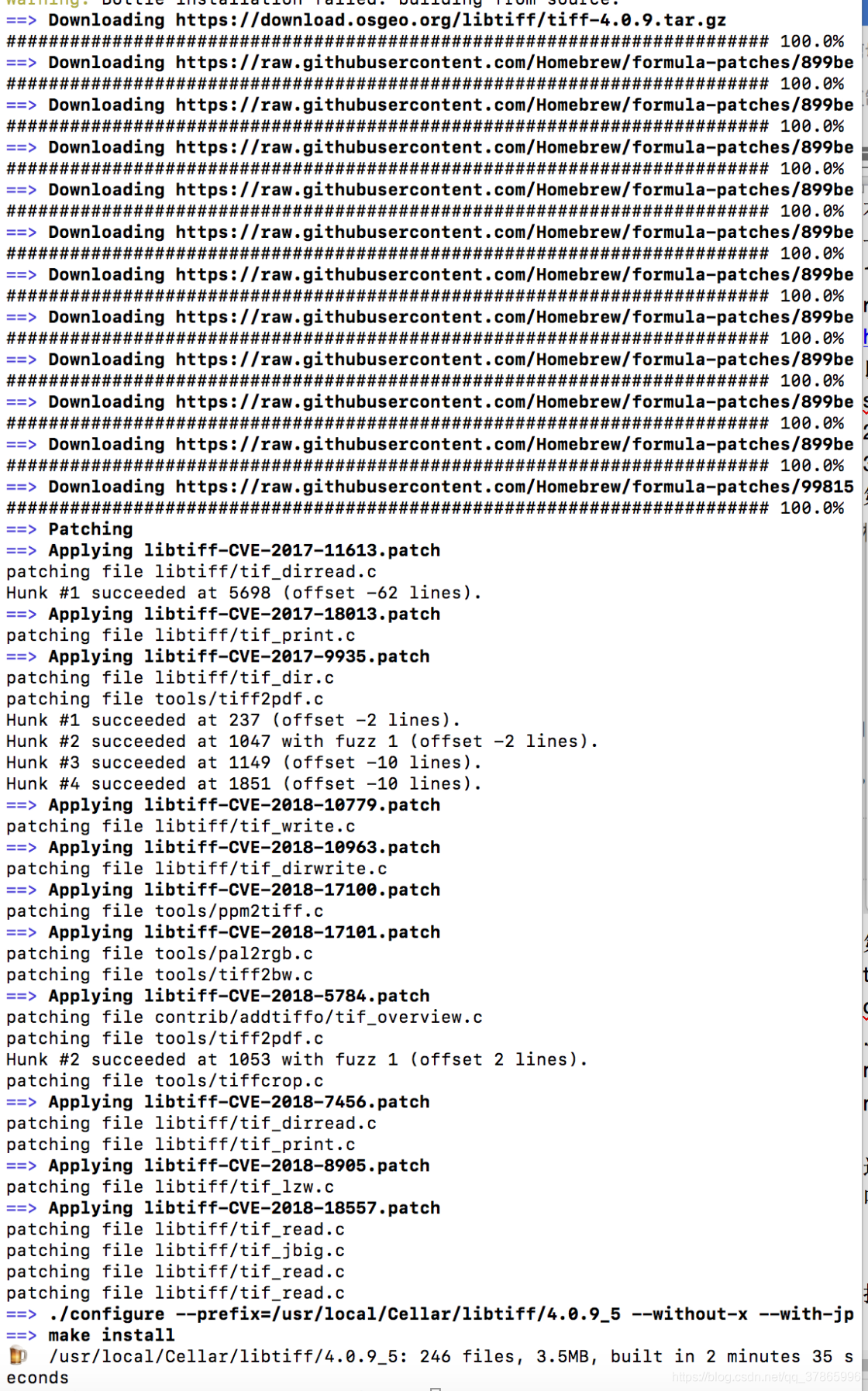

3.安装libtiff

第一种方法:brew install libtiff,我这边已经安装过,所以是更新

第二种方法

tar xvzf tiff-4.0.6.tar.gz

cd tiff-4.0.6

./configure --prefix=/usr/local

make

make clean

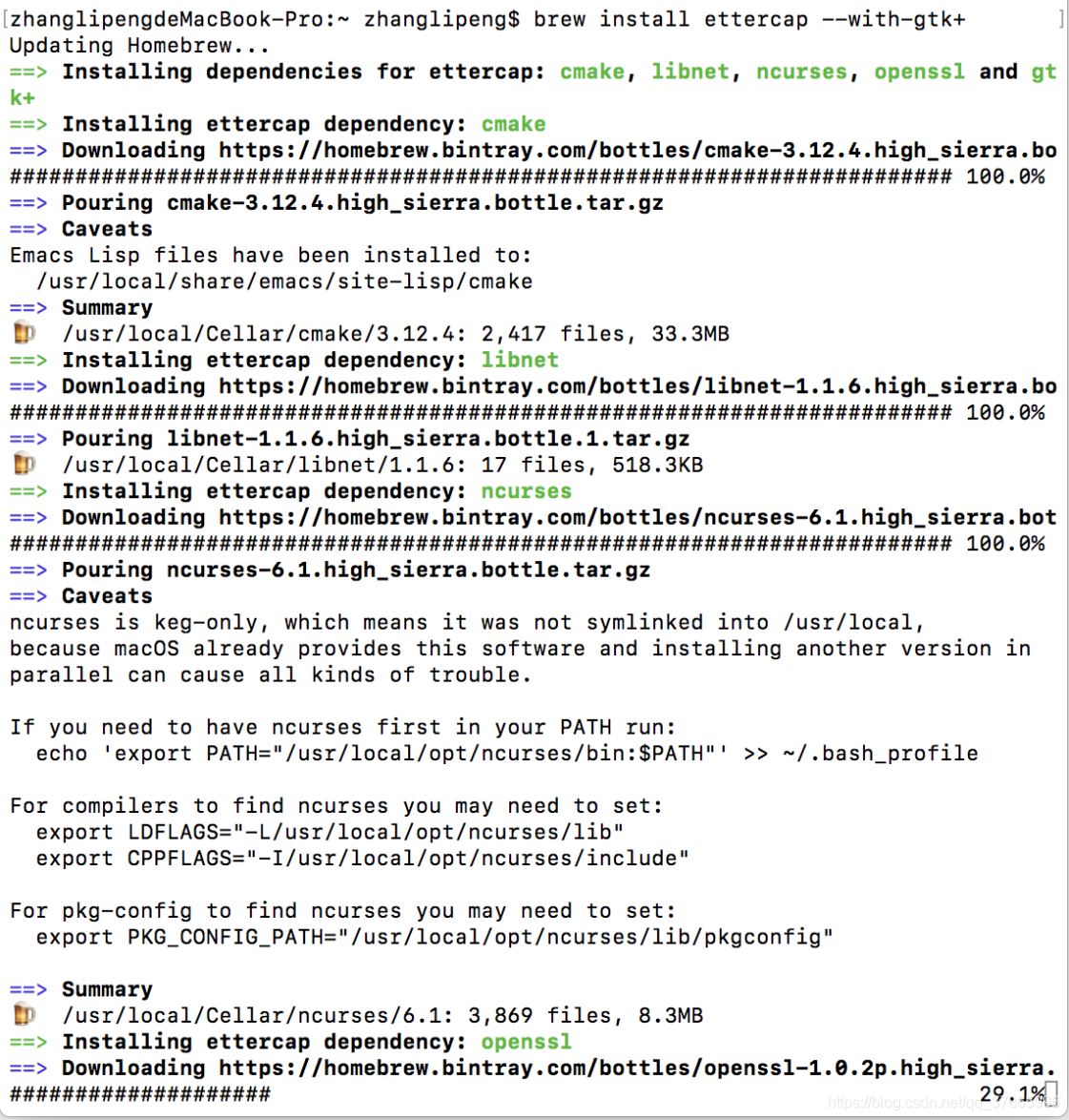

4.安装gtk+3以打开ettercap的图形界面

brew install gtk+3

中间可能会断掉,重新执行指令就好,因为会下好多包,重新执行指令会下载未下的部分。

5.安装ettercap

二、综合使用工具进行arp欺骗

1.使用nmap寻找统一局域网环境下的设备IP和名称

nmap -sP 10.162.118.0/24

10.162.118是主机所在网段

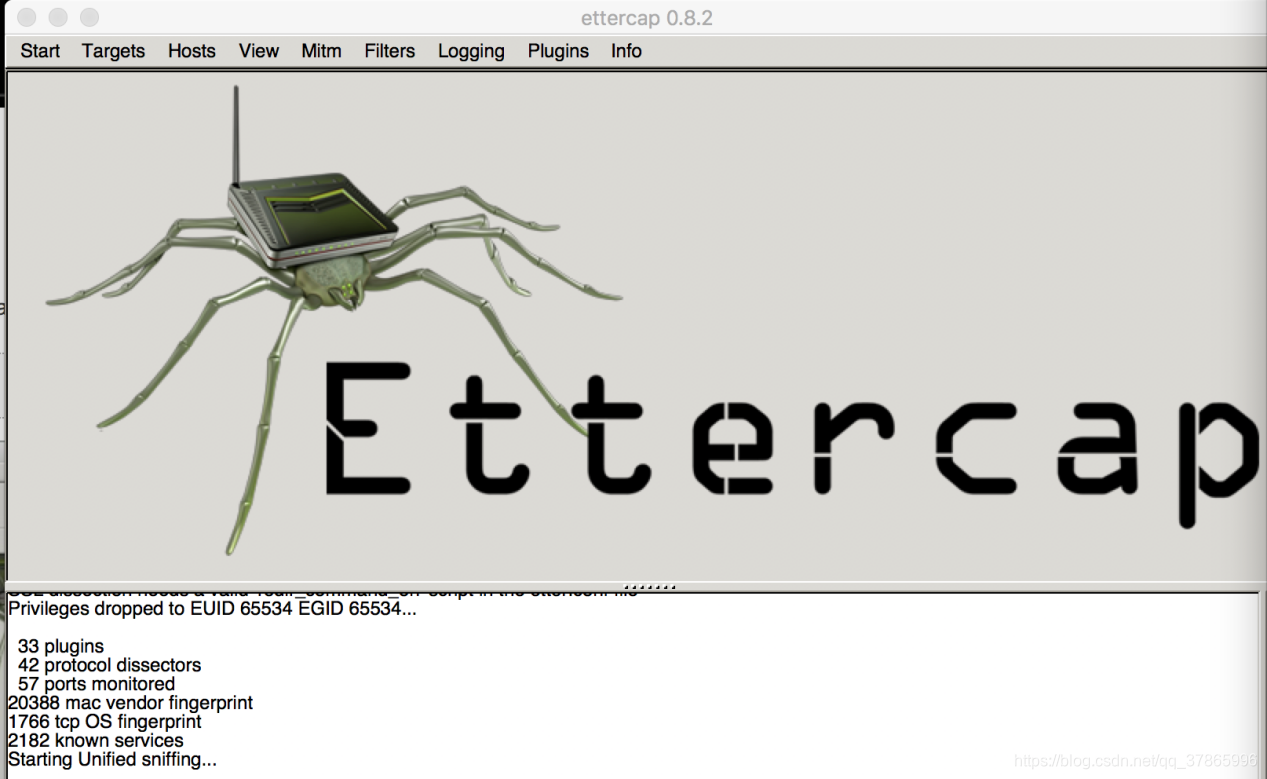

2.使用Ettercap进行arp欺骗与会话劫持

sudo ettercap -G

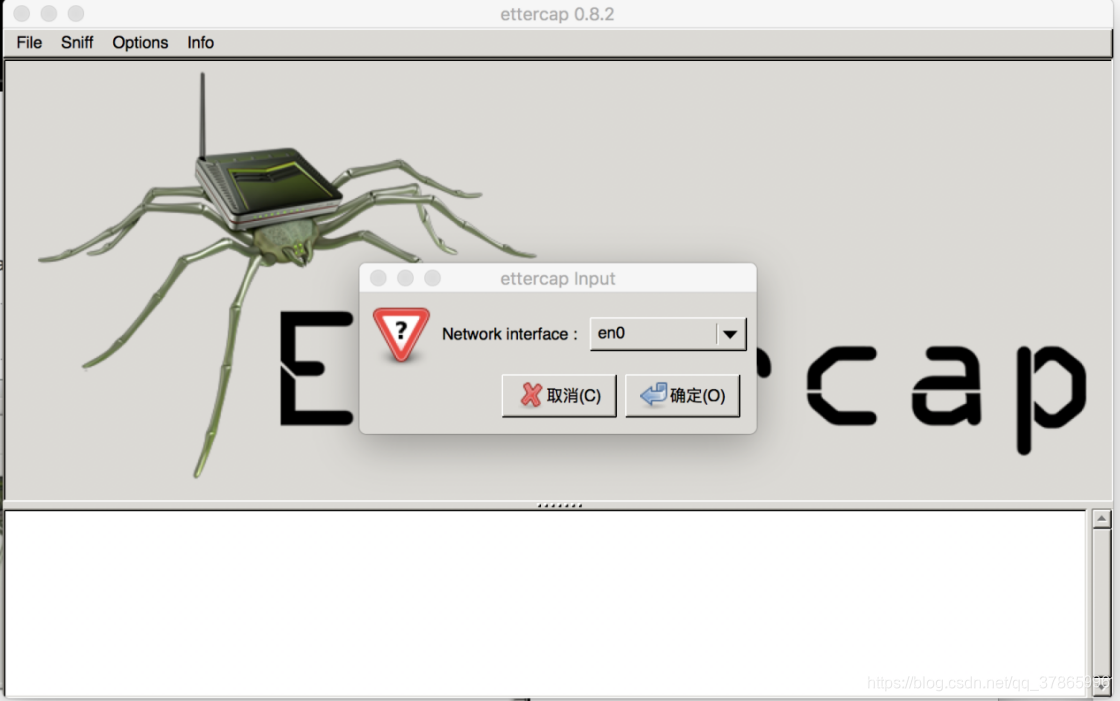

选择嗅探模式:Unified sniffing,设置好要嗅探的网卡(一般都是eth0),点击确定,开始嗅探。

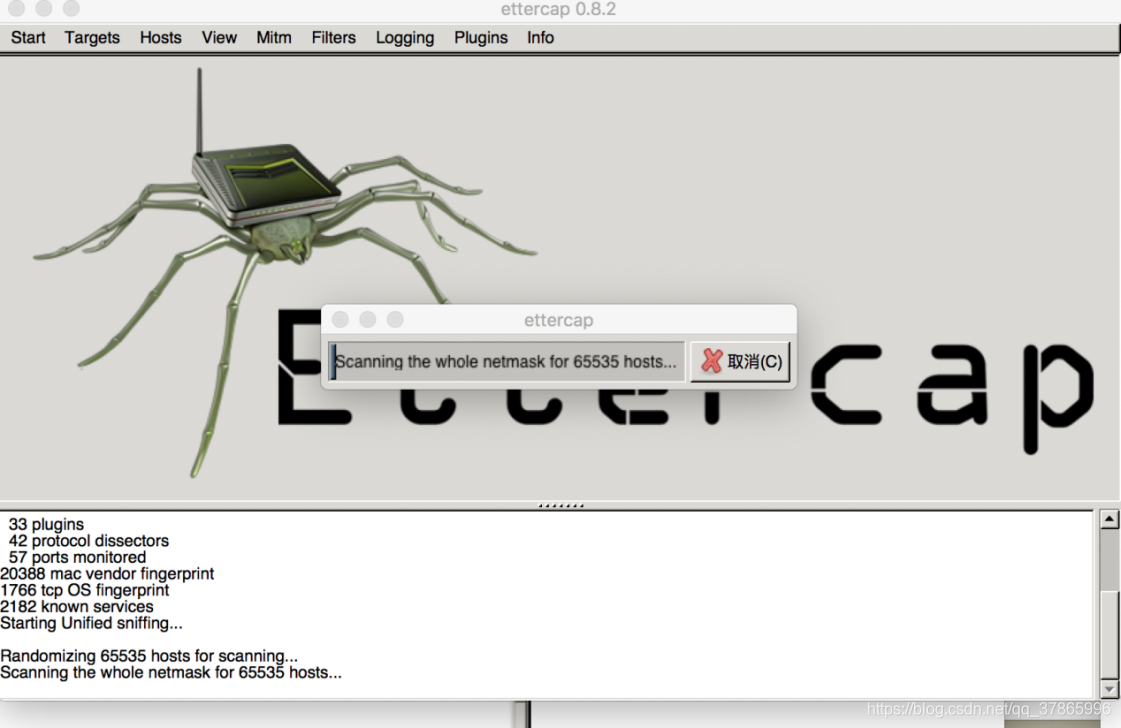

接着Hosts里面,scan for hosts,列出除本机外的所有局域网内所有客户端的ip地址。

列出局域网内的所有存活主机,依次点击Hosts---Hosts list。

找好目标设备和xxx.xxx.xxx.1路由器设备,将目标设备设为Target1,路由器设备设为Target2.

选择Mitm->ARP poisoning

此时,被侵入的目标设备会认为我们是网关,而网关(路由器)会认为我们是被侵入的目标设备,我们扮演了一个中间人的角色。而Ettercap会自动将包转发给正确的目标,在目标看来我们仿佛并不存在。因为ARP的原理,欺骗的有效性并不能保证100%,大家可以多试几次。使用WireShark可以抓到包,即代表成功。

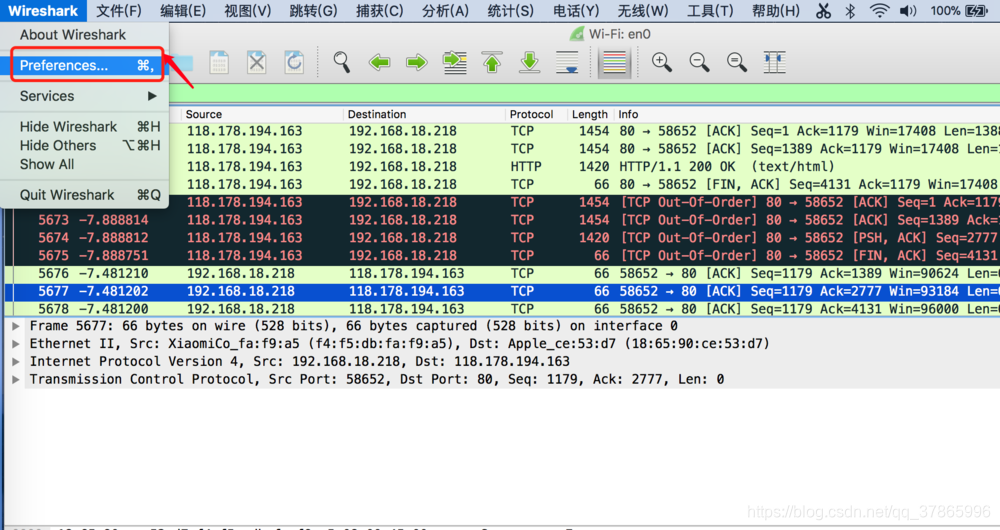

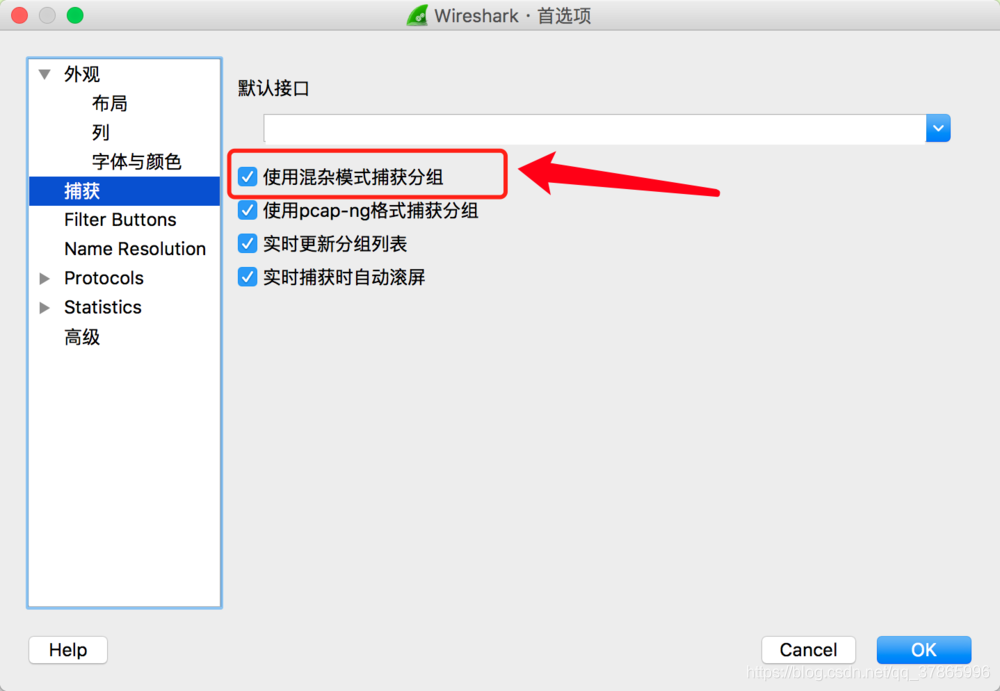

3.使用WireShark进行抓包

开启混杂模式

开始抓包

输入ip.src==10.162.118.34 过滤目标设备ip地址

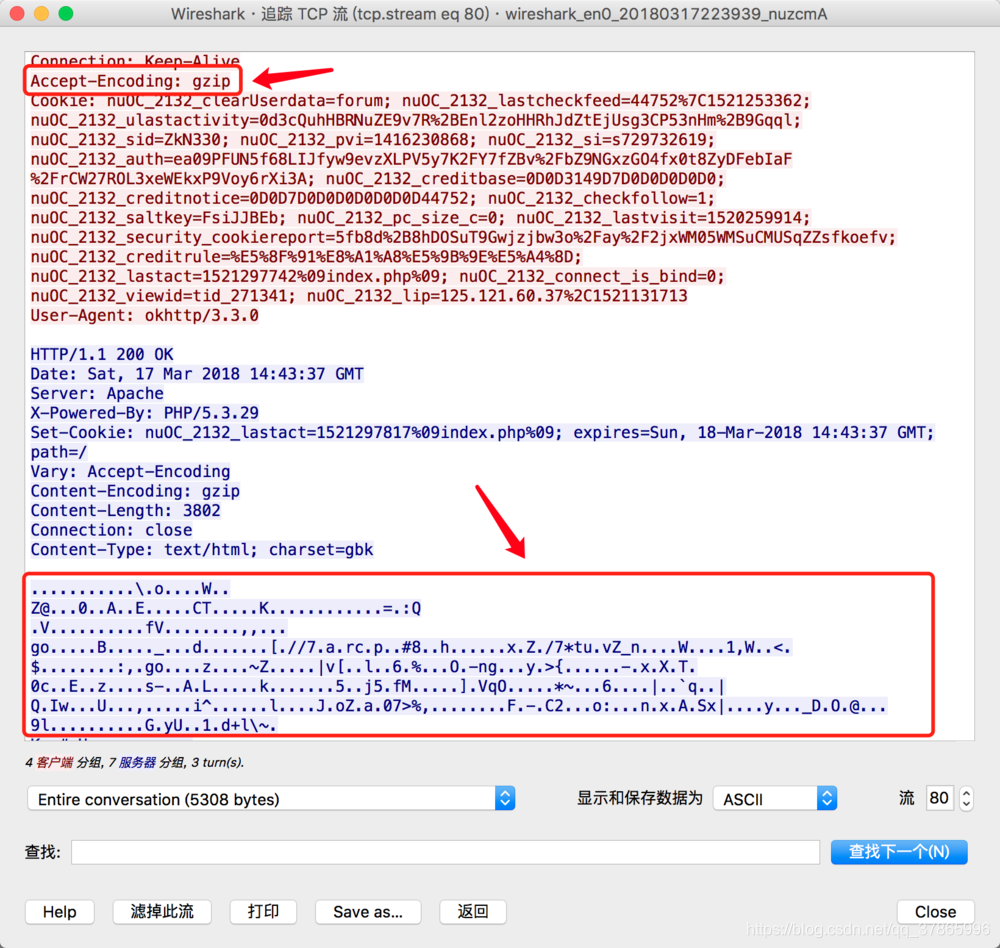

追踪TCP流

查看TCP流中的内容,被gzip压缩过,所以需要进行解压缩处理。

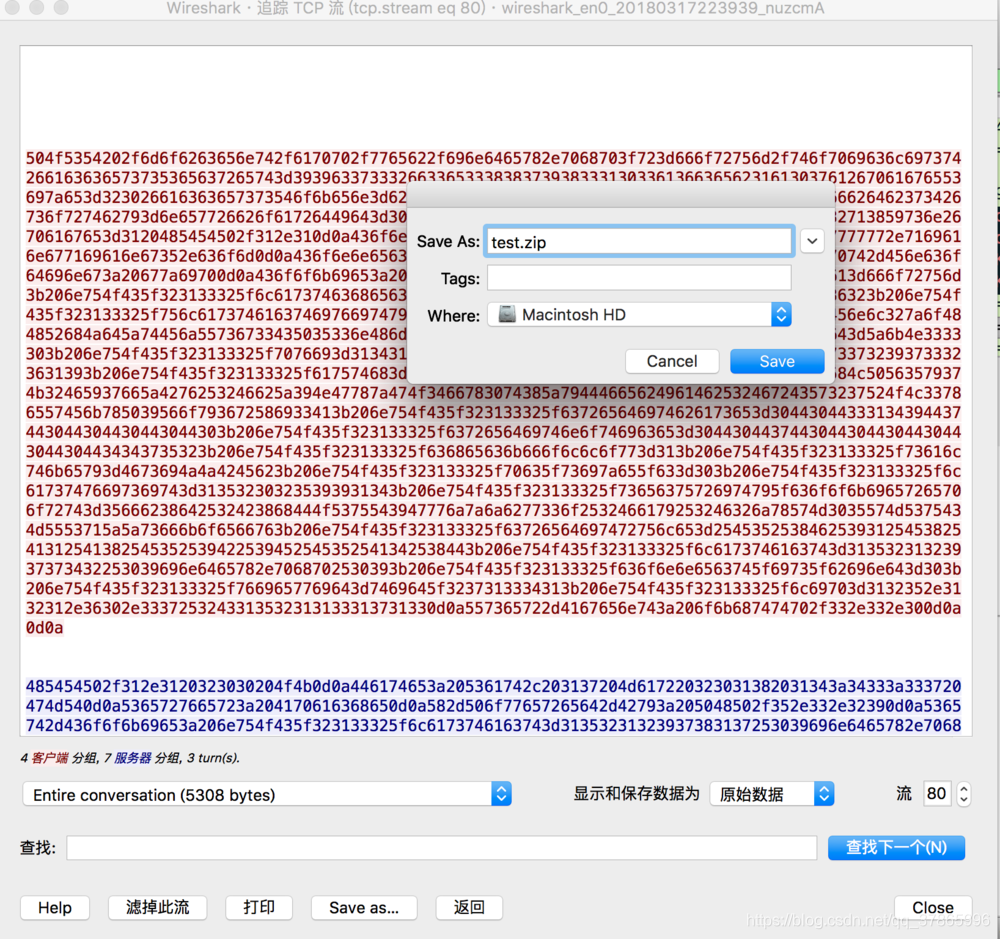

4.使用gunzip解压wireshark数据包的gzip内容

选择原始数据将TCP抓包内容保存为本地文件test.zip

定位到http-gunzip.rb ruby文件所在目录,输入ruby http-gunzip.rb < dump 查看gzip压缩内容。

这样下来,可以说已经成功完成任务了。

下次,我会去图书馆、教学楼再弄一下。

191

191

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?