开始

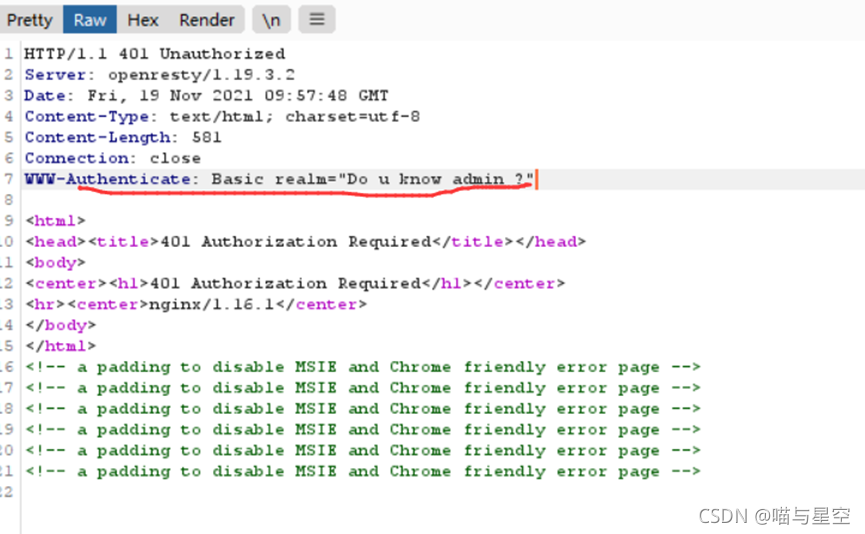

打开题目发现需要登陆,没有任何头绪,先抓个包看看。

发现了个小提示 并且现在知道用户名为admin 就差密码了

下载下来附件打开发现一堆字符串,猜想可能是其中有一个真密码

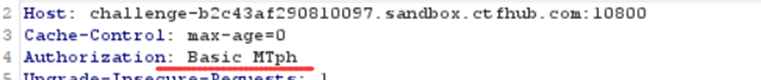

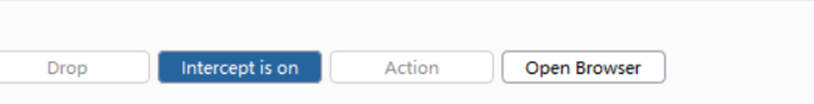

然后在验证界面随便输入发现验证一行有东西 basic(应该表示基础验证),这后面应该是输入的密码

目测应该用了什么编码

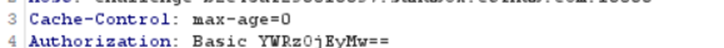

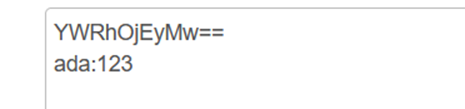

再多输入几个看看(我输入的ada:123)

这种格式很有可能是Base64

这时候面对这么多密码可能,可以用burpsute或者其他脚本

方法一

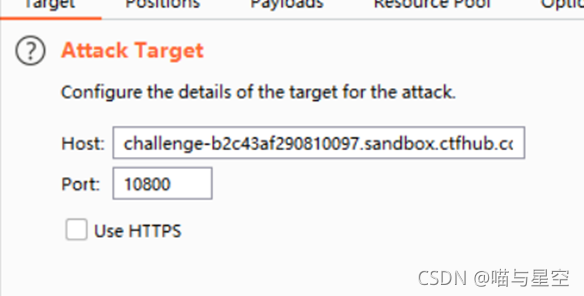

抓包时可以在action 里面找到 send to intruder就能自动补充host等信息

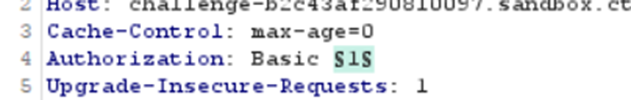

然后在Basic后面加payload

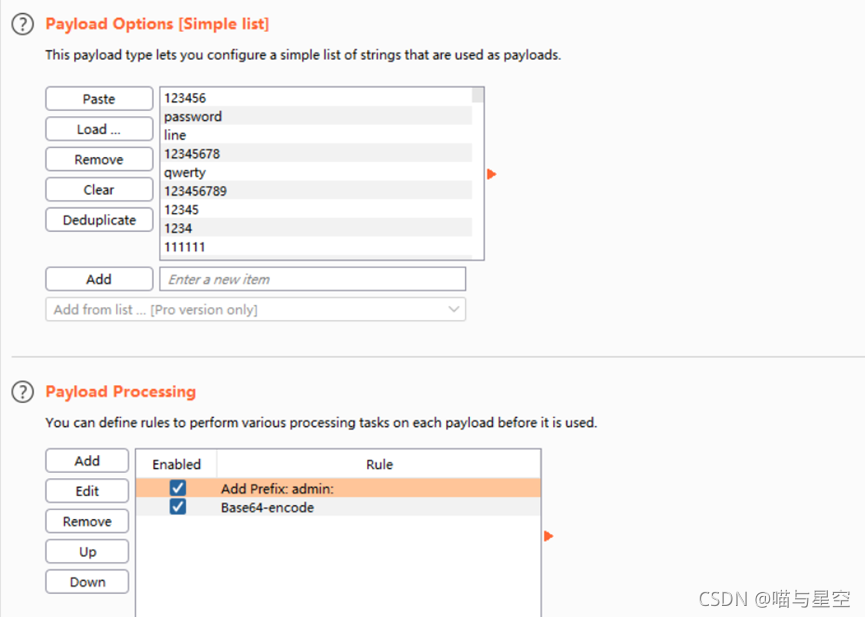

再添加负载内容

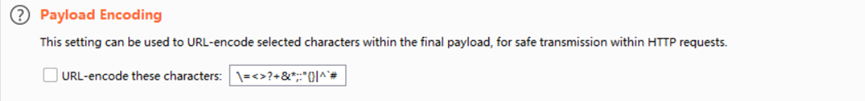

记得关闭,要不然会将特殊符号编码

然后加一点规则

在一堆结果中找到与其他长度不一样的。

方法二

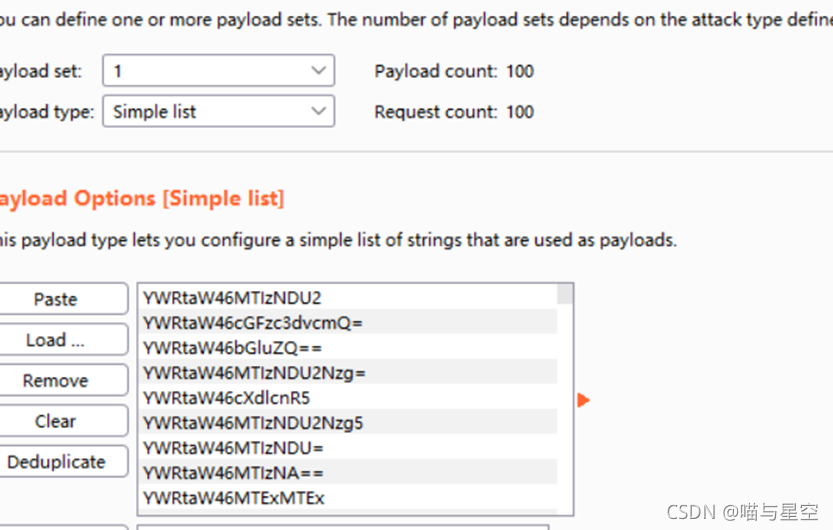

通过python完成编码

然后步骤同上

import base64

list = ['123456','password','line','12345678','qwerty','123456789'

本文介绍了一种CTF挑战中的基础认证破解方法。通过抓包分析及使用Burp Suite工具和Python脚本批量测试Base64编码的密码,最终确定正确的登录凭证。

本文介绍了一种CTF挑战中的基础认证破解方法。通过抓包分析及使用Burp Suite工具和Python脚本批量测试Base64编码的密码,最终确定正确的登录凭证。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

8717

8717

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?