渗透ctf靶场机器(4)

信息发现

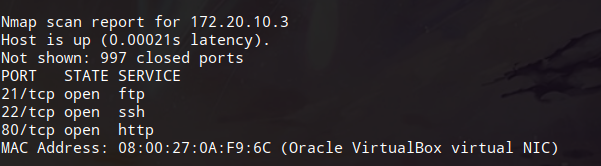

- 本次使用kali进行渗透,ifconfig查看一下kali的ip地址,再使用nmap探测出本次使用的靶场机器的i地址,kali的ip地址为172.20.10.14.使用nmap 172.20.10.0/24探测本网段内存活的ip,探测到靶机的ip地址为172.20.10.3

- 使用

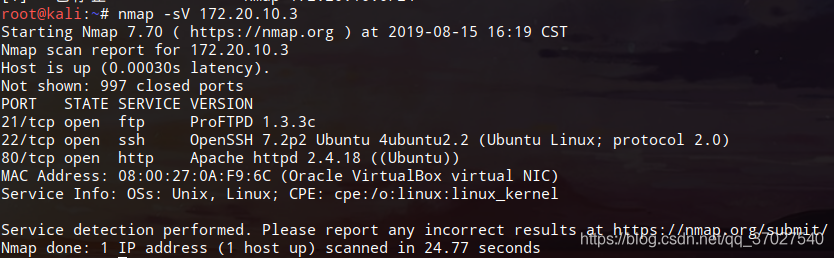

nmap -sV 172.20.10.3对靶场开放的端口进一步的扫描,可以发现开放了三个端口并且有具体的软件版本号

- 该靶机的开放的页面上并没有任何东西,然后可以使用

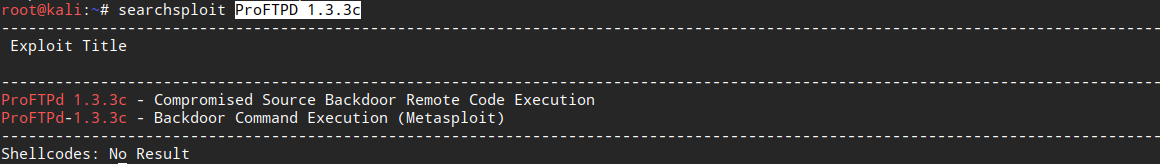

searchsploit ProFTPD 1.3.3c查找一下该软件是否存在漏洞

- 提示该漏洞利用模块已经集成到msf上了,接来去就可以使用msf进行攻击。

尝试渗透

msfconsole打开msf框架,搜索ProFTPD 1.3.3c模块,选择一个前面searchsploit查找的的bcakdoor

本文记录了使用Kali Linux进行渗透测试CTF靶场机器的过程。首先通过ifconfig获取Kali的IP地址,然后用nmap扫描靶机IP并发现其开放端口。在发现软件存在漏洞后,利用Metasploit(msf)框架进行攻击,成功获取root权限并找到flag值。

本文记录了使用Kali Linux进行渗透测试CTF靶场机器的过程。首先通过ifconfig获取Kali的IP地址,然后用nmap扫描靶机IP并发现其开放端口。在发现软件存在漏洞后,利用Metasploit(msf)框架进行攻击,成功获取root权限并找到flag值。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

6186

6186

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?