1.漏洞描述

佑友防火墙后台存在命令执行漏洞,该漏洞是由于没有过滤特殊字符,导致攻击者在后台维护工具功能处执行ping操作时,可通过添加特殊字符执行任意命令。

2.网络资产查找

Fofa:title="佑友防火墙"

3.漏洞复现

1)佑友防火墙web登录页面如下

2)通过默认账号密码admin/hicomadmin进入后台

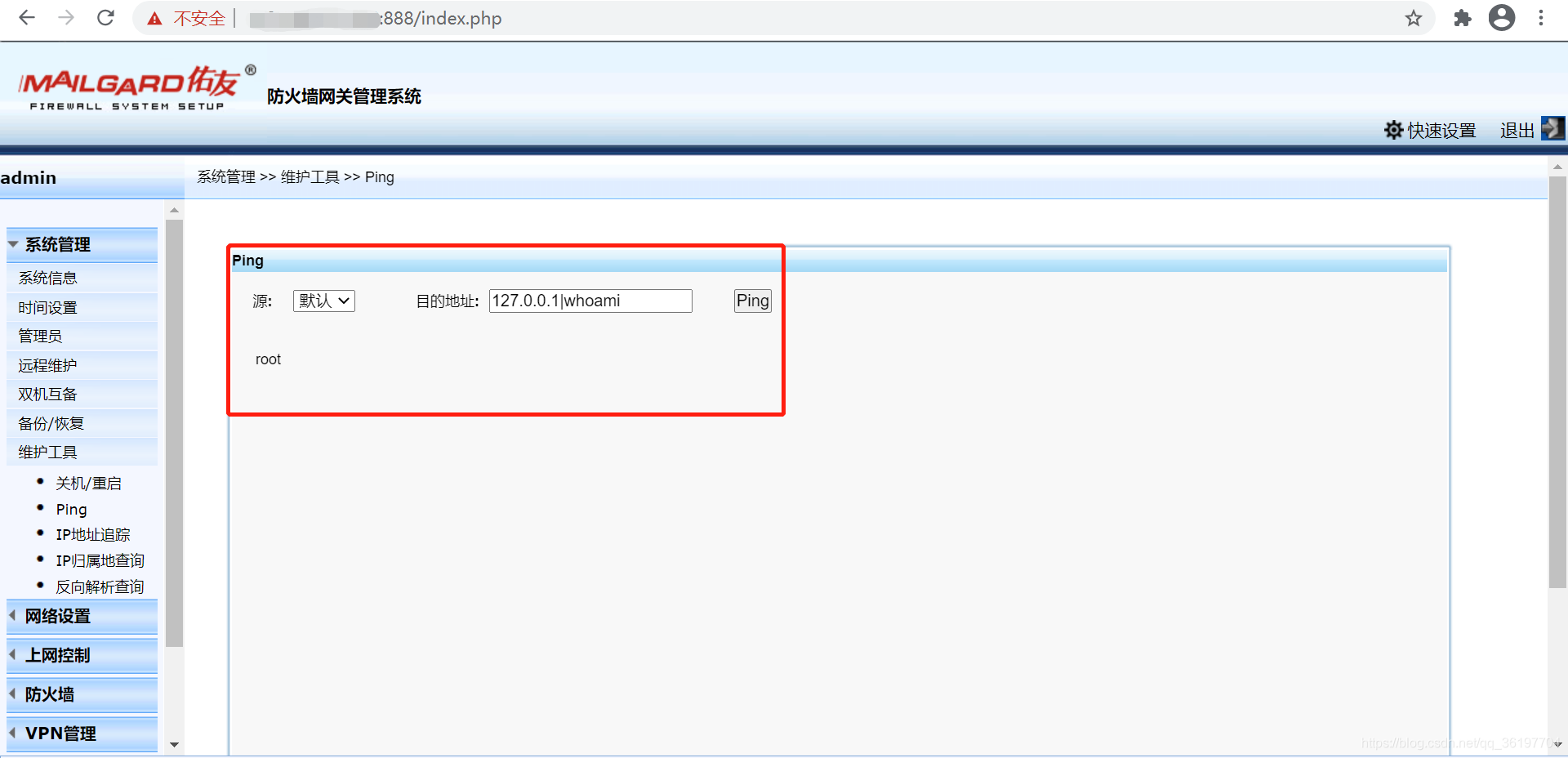

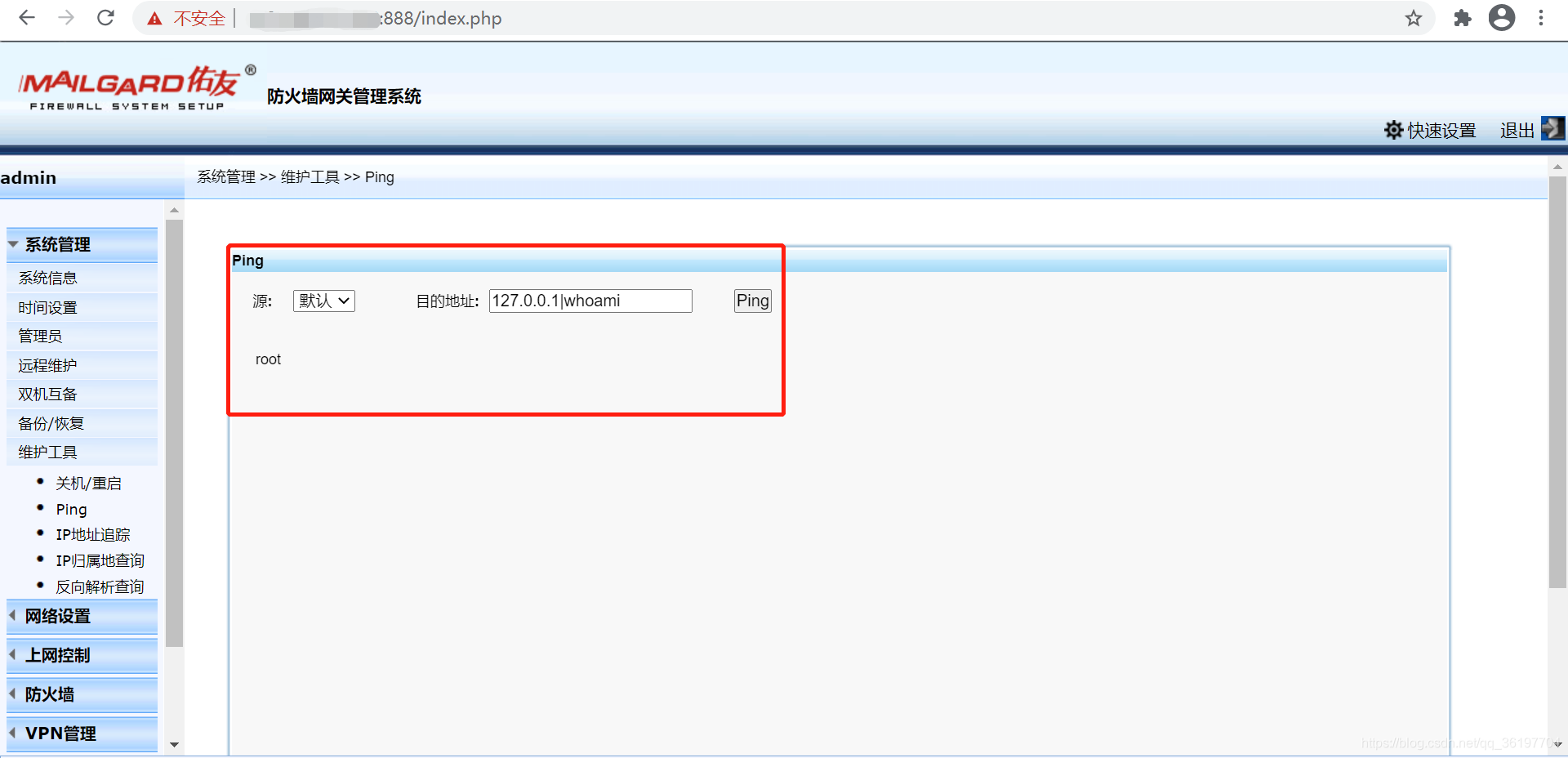

3)系统管理-》维护工具-》ping处,可执行127.0.0.1|whoami、127.0.0.1|cat /etc/passwd等命令

佑友防火墙后台存在命令执行漏洞,该漏洞是由于没有过滤特殊字符,导致攻击者在后台维护工具功能处执行ping操作时,可通过添加特殊字符执行任意命令。

Fofa:title="佑友防火墙"

1)佑友防火墙web登录页面如下

2)通过默认账号密码admin/hicomadmin进入后台

3)系统管理-》维护工具-》ping处,可执行127.0.0.1|whoami、127.0.0.1|cat /etc/passwd等命令

1977

1977

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?