为什么要https?

在网络传输中,处处存在着威胁。你发起的http请求很可能被解惑,而那些“坏人”们拿到你的http报文后,可以对其进行修改,再次发起请求,亦或是从报文中窃取一些私密信息。所以,如果在传输过程中保证安全性呢?Https(Http over ssl)就是为了解决传输安全性而诞生的。

SSL

接着上一小节讲,我们既然要解决传输安全性问题。那能不能让http变得安全一些呢?于是我们就有了,SSL(Secure Sockets Layer 安全套接层),及其继任者传输层安全(Transport Layer Security,TLS)是为网络通信提供安全及数据完整性的一种安全协议。

而SSL又分为两层:

SSL记录协议

即对数据的加密与解密协议

SSL握手协议

即通信双方进行通信认证,确认揭秘算法,交换密匙等。

从上述描述来看,这与osi七层协议中的会话层和表示层功能一致,所以我们暂且认为ssl的记录协议工作在表示层,ssl握手协议工作在会话层(由于暂未找到官方资料,这个说法的正确性还有待考证)

加解密算法

ssl的主要作用就是对http报文进行加密解密,那么谈起加解密自然要说一说加解密算法。这里我们只对加解密算法的一些通用原理及分类进行介绍,并不细节介绍每个加解密算法。

分类:

摘要

摘要的过程不需要密匙,加密之后也不能解密。不能解密???这个听起来很奇怪,但是这个特点让摘要有一些特点的用途。例如,验证数据的完整性,即两次比较摘要是否相同。不同的报文肯定会生成不同的摘要嘛。还有就是密码了。密码我们一般都不明文传输,也不明文保存在数据库里。验证密码正确就是验证生成的摘要与数据库中的摘要是否一致。

对称加密

顾名思义,就是加解密过程用同一套密匙。

非对称加密

也是顾名思义,加解密过程是非同一套密匙。

私钥加密就用公钥解密,公钥加密就用私钥解密。

一般私钥加密用在身份认真,公钥加密用在数据传输。

数字签名与数字证书

数字签名

假设A要安全地给B发邮件,A用B的公钥对邮件进行加密,而B用自己的私钥解密。这样看似没什么问题,但是,万一有人知道B的私钥,对数据进行解密后修改了再发给b呢?即怎样证明邮件确实是A发的并未被篡改呢?

数字签名就是为了解决这个问题。首先,A对邮件正文进行一个摘要处理,把得到的摘要值再用A自己的私钥加密,这个生成的东西就叫数字签名。在B那边,用自己的私钥解密邮件正文。用A的公钥解密数字签名。然后B再对邮件正文进行摘要处理,比较摘要值即可得出邮件是否被修改。这里也和上面我们说到的私钥加密用在身份认证相呼应。

数字证书

这样一看好像没什么问题了,但是万一,C把B电脑上的A的公钥,替换成了自己的公钥,而B又不知道,岂不是还是认为给我发邮件的是A不是C。数字证书又是为了解决这个问题而存在的。

其实,解决这个问题的核心点,就是保证A的公钥没有被替换。

首先,A去找CA(Certifacate Authority),CA用自己的私钥把A的公钥及一些其他信息加密。在B那边,就用CA的公钥解密,这样得到的A的公钥是正确的。那么你可能会问,传输过程中数字证书也可能被篡改。这时候别忘了我们刚讲过的数字签名哦,数字签名的作用就是防止被篡改且确认发件人,我们还可以对数字证书做一个数字签名。

HTTPS详解

说了这么多终于讲到了https了,你可能会觉得我很啰嗦,但是上述的知识都是吃透https所必须的。

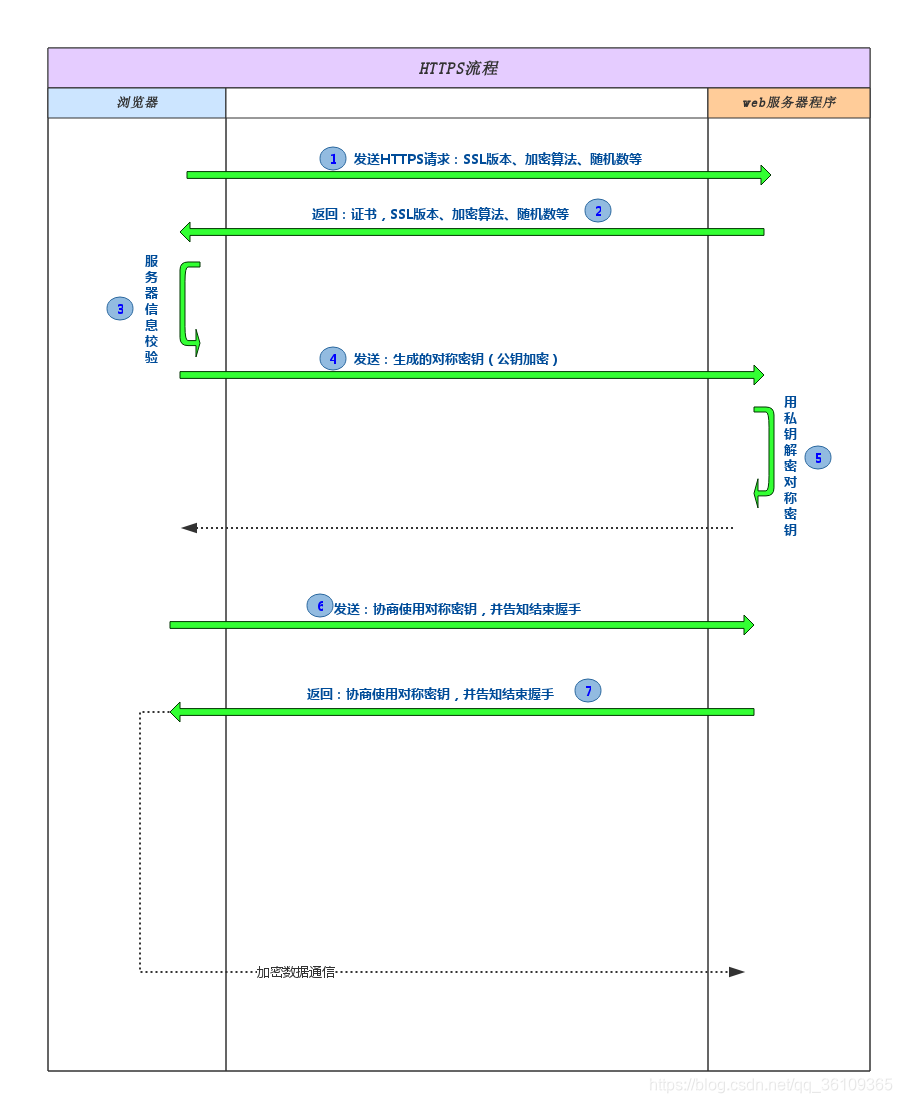

首先我们要知道一个概念:对称加密的加解密过程比非对称加密快。那么,为了加快https的传输速率。我们在数据传输的过程中,应该要用对称加密算法。那么通信双方是怎样约定对称加密算法的密匙的呢?又是怎样保证这个密匙不被其他人所知道呢?下面https的握手过程将给你答案:

首先,客户端发起https请求,确定ssl版本以及加密套件,并发送一个随机数A给他。

服务器接收到请求后,确定加密套件,并给客户端发送自己的数字证书以及随机数B。

客户端进行校验,包括看证书是否过期,CA是否有效等。

校验完之后,客户端拿到了服务器的公钥了嘛,再生成一个随机数C,用服务器的公钥加密C传输给服务器。

服务器用私钥解密得到随机数C

这个时候,服务器和客户端都有了随机数A/B/C,并通过同样的算法,用ABC生成了接下来对称加密的密钥。

然后接下来就是服务器客户端双方协商密钥通知接下来将进行正文传输了。

最后就是用对称加密算法进行正文的传输。

然后以下是我学习https的时候参考的一些资料

https://www.jianshu.com/p/4932cb1499bf

https://blog.youkuaiyun.com/wangjun5159/article/details/51510594

20万+

20万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?