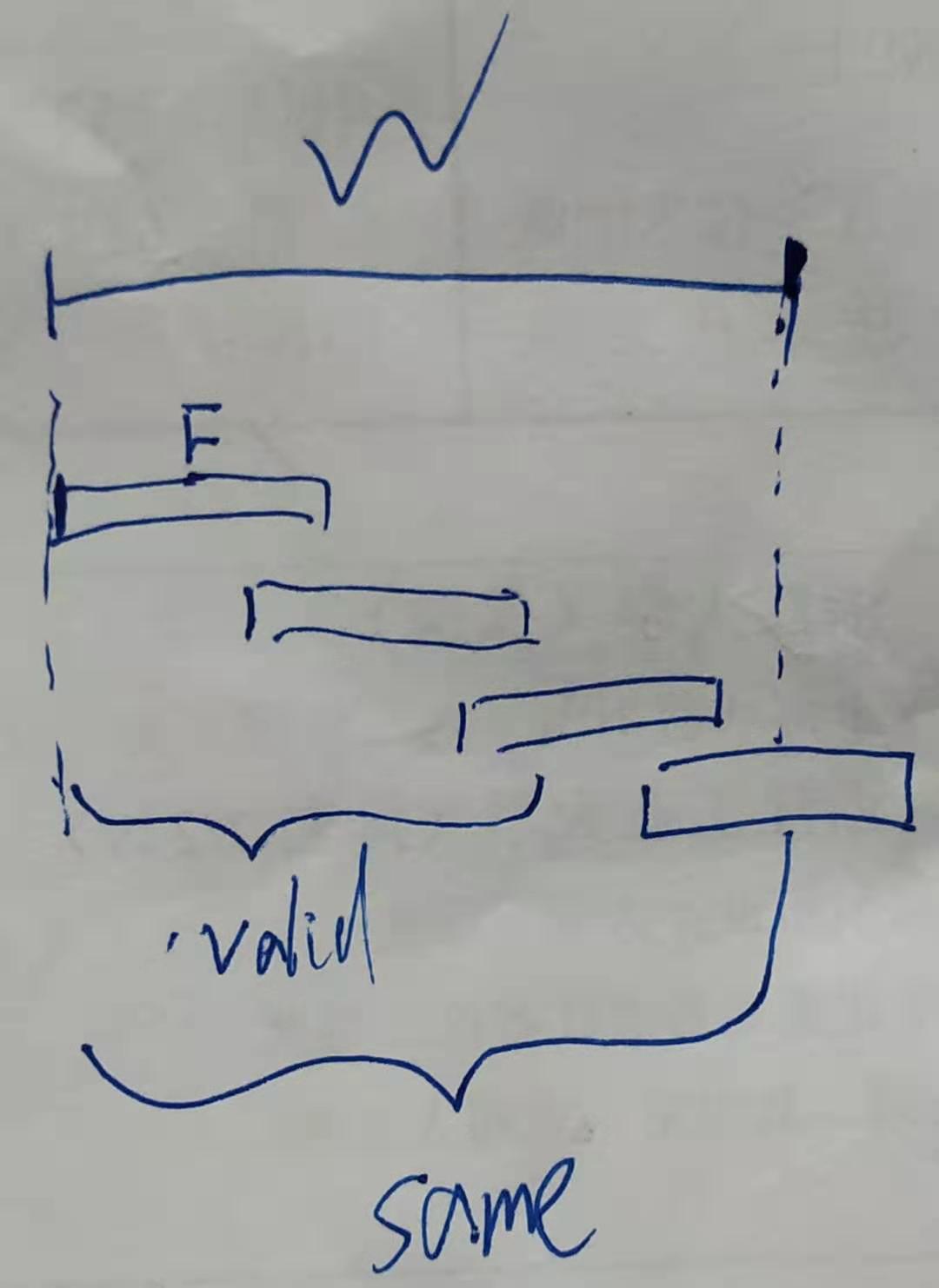

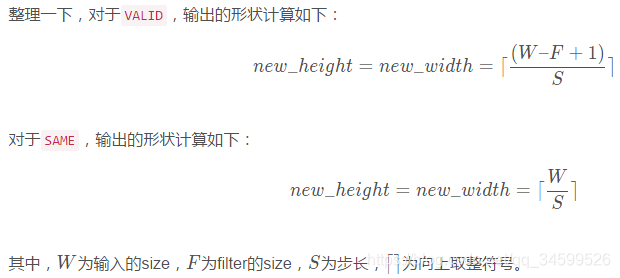

VALID:如果卷积核超出特征层,就不再就计算,即卷积核右边界不超出Feature。如下图,卷积核F移动2次,从左往右第3个长方形的右边界在W内部。

SAME:只要卷积核还覆盖着部分特征层W,就继续计算,即卷积核右边界可以超出Feature,卷积核超出Feature时,Feature补0,实际计算时,Feature会把需要补充的0在W两边平均分配,而不是只补在右边。如下图,卷积核F移动3次,从左往右第4个长方形的左边界在W内部。

VALID中的(-F+1)相当于F与W都减去尾巴。

加0填充可以在VALID的基础上计算,加n列,分母就加n。

541

541

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?