路径遍历

1.路径遍历漏洞

### 什么是路径遍历

路径遍历也称为目录遍历。这些漏洞使攻击者能够读取正在运行应用程序的服务器上的任意文件。这可能包括:

应用程序代码和数据。

后端系统的凭据。

敏感的操作系统文件。

###

<img src="/loadImage?filename=218.png">

### linux系统:

https://insecure-website.com/loadImage?filename=../../../etc/passwd

### windows系统:

### 注意:在 Windows 上, 和../都是..\有效的目录遍历序列

https://insecure-website.com/loadImage?filename=..\..\..\windows\win.ini

实验1:路径遍历简单案例

Lab: File path traversal, simple case

读取:/etc/passwd

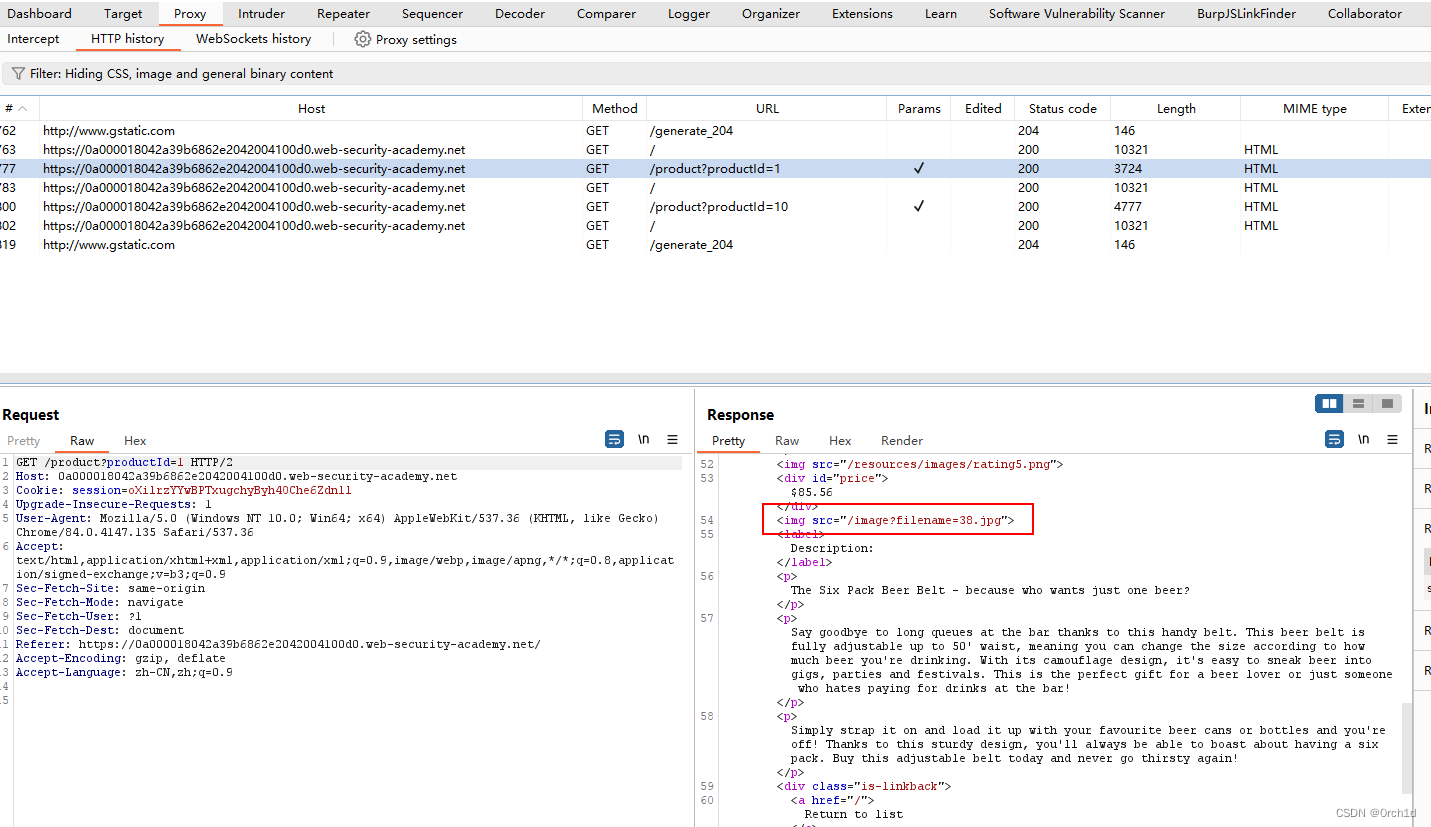

进入靶场,点击功能,查看前端代码等,使用burp查看代理历史流量包:

将数据包发到repeater:

修改GET url:/image?filename=54.jpg

修改fi

本文详细解释了路径遍历漏洞的概念,展示了在Linux和Windows系统中的实例,涉及简单案例、绝对路径绕过、URL编码技巧以及防御方法。同时引用了OWASP测试指南,提供了一些实用的防御和测试资源。

本文详细解释了路径遍历漏洞的概念,展示了在Linux和Windows系统中的实例,涉及简单案例、绝对路径绕过、URL编码技巧以及防御方法。同时引用了OWASP测试指南,提供了一些实用的防御和测试资源。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1791

1791

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?