(一)前言

调用致远OA的rest接口,首先要获取接口的凭证token,如何获取的呢?下面我们一步一步来看看。

导航目录

(二)新建rest账号

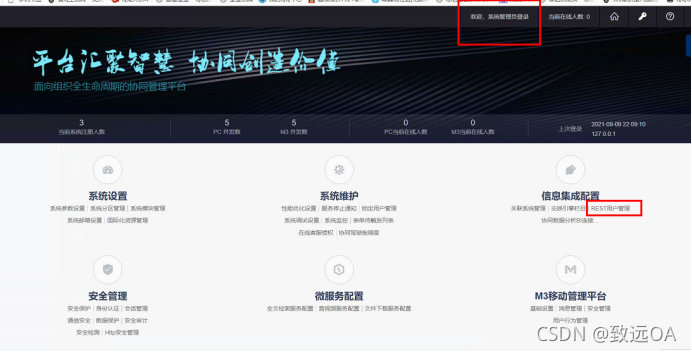

登录系统管理员system账号

新建rest账号

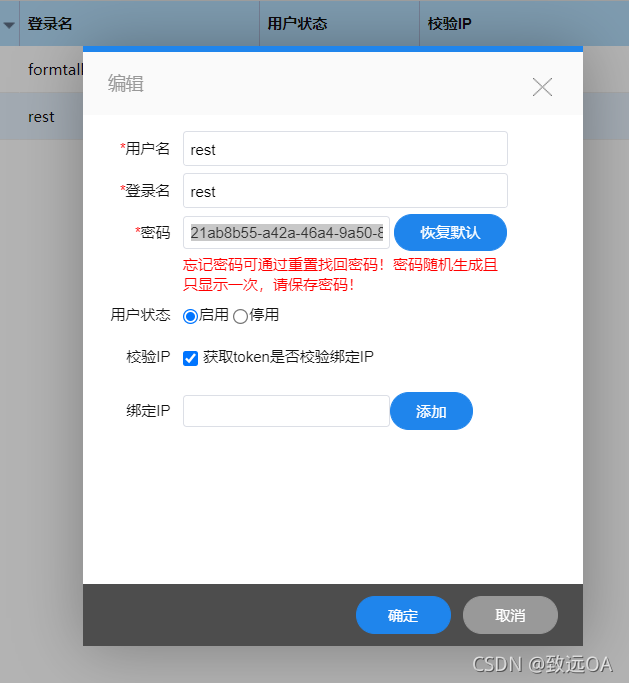

填入用户名和登录名,密码为系统自动生成

备份账号和密码,这里只会显示一次

rest账号:rest

rest密码:21ab8b55-a42a-46a4-9a50-8b9d226f2989

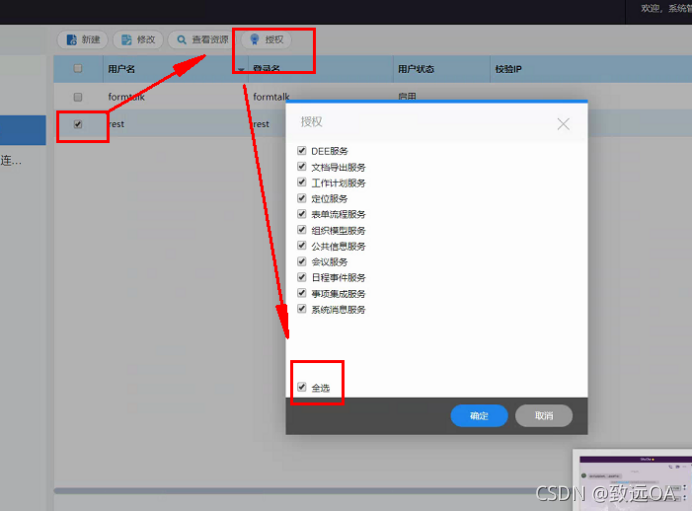

rest账号授权

创建好的rest账号需要授权对应的模块权限,我这里授权了全部模块了

(三)获取接口凭证(token)

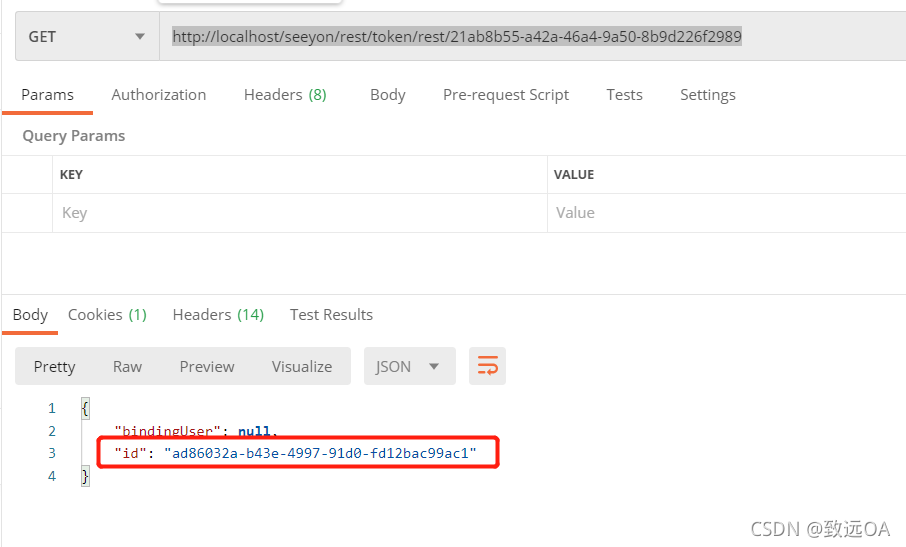

get方式

使用说明:

get方式获取token,通常是测试使用,返回的格式不固定,存在json格式和字符串两种格式(故开发者慎用get方式)。

URL:

http://localhost/seeyon/rest/token/rest/21ab8b55-a42a-46a4-9a50-8b9d226f2989参数描述:

路径参数rest/21ab8b55-a42a-46a4-9a50-8b9d226f2989则对应上面创建的rest账号密码

返回结果:

json格式,id即为token

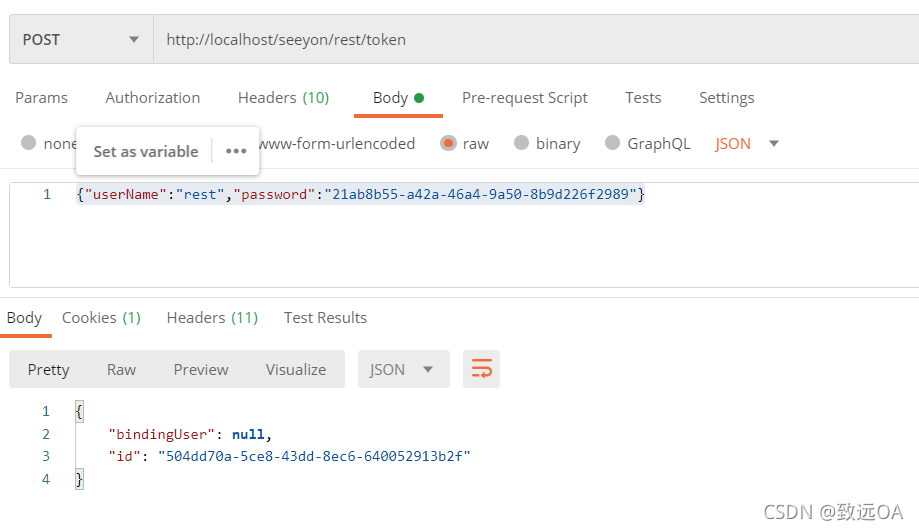

post方式

URL:

http://localhost/seeyon/rest/token参数:

{"userName":"rest","password":"21ab8b55-a42a-46a4-9a50-8b9d226f2989"}

返回结果:

json格式,id即为token

(四)绑定登陆人的接口凭证token获取

简要说明:

致远OA的部分接口,是需要绑定登录人才可以访问的,所以获取凭证时候需要绑定登陆人。

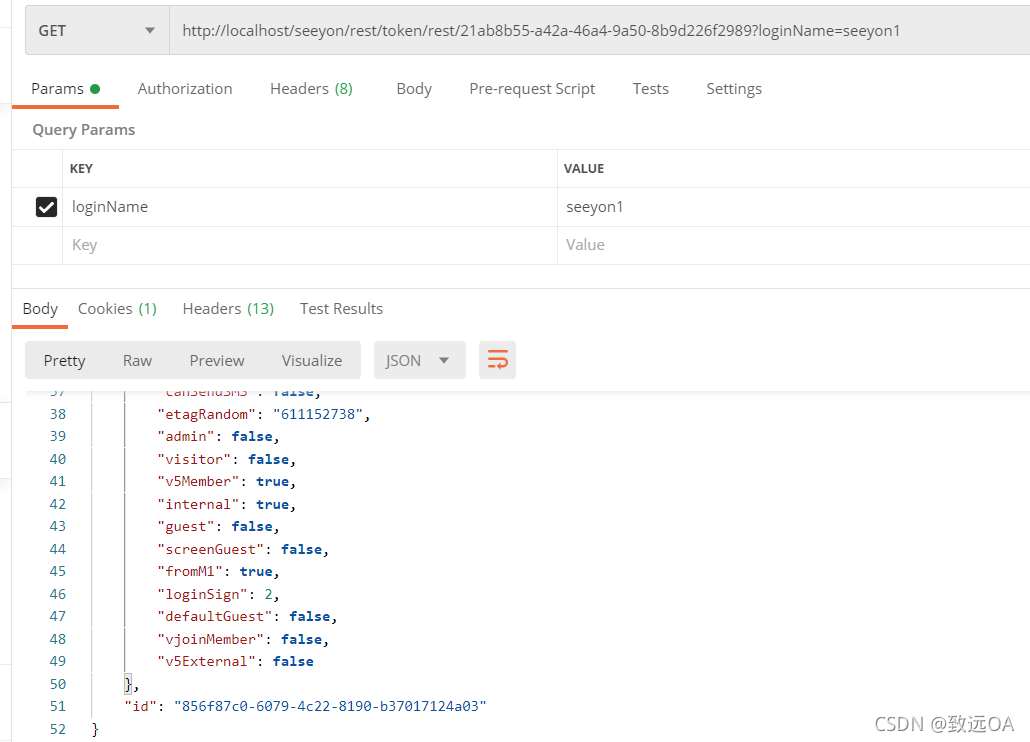

get方式

描述:在上面get方式的基础上,加个loginName参数接口,值为OA存在的登录名。如下

URL:

http://localhost/seeyon/rest/token/rest/21ab8b55-a42a-46a4-9a50-8b9d226f2989?loginName=seeyon1返回结果:

json格式,id即为token

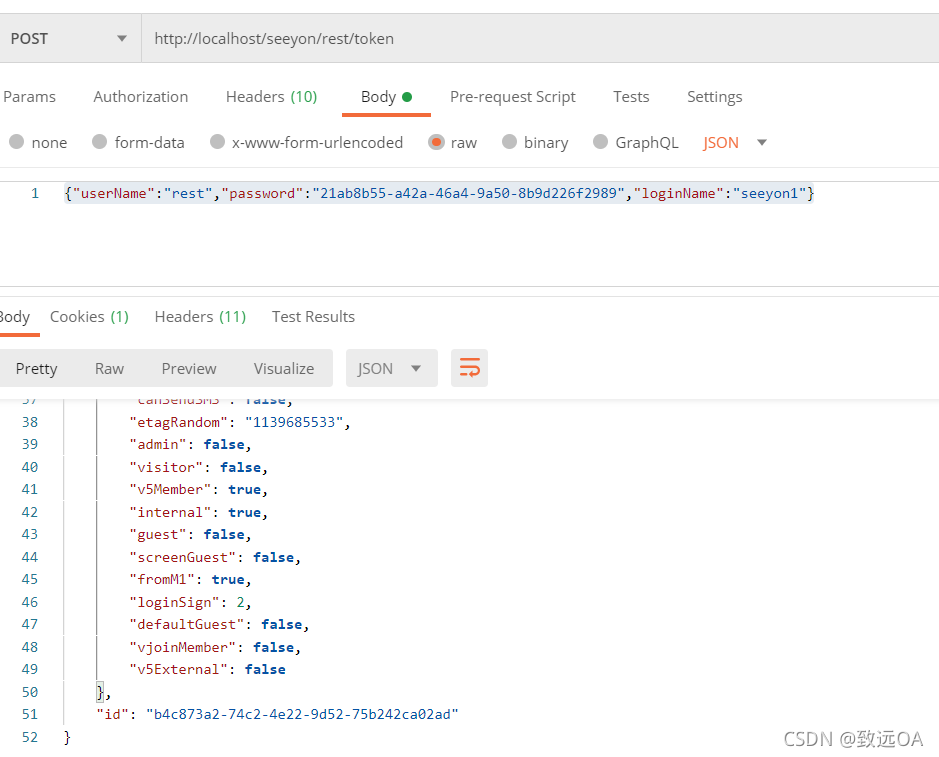

post方式

URL : http://localhost/seeyon/rest/token

参数:

{"userName":"rest","password":"21ab8b55-a42a-46a4-9a50-8b9d226f2989","loginName":"seeyon1"}返回结果:

json格式,id即为token

技术无限,分享有限;如有疑惑,欢迎交流 ~

本文详细介绍了如何在致远OA中新建REST账号并获取接口凭证token,包括GET和POST方式的步骤。首先,登录系统管理员账号创建REST账号并授权,然后通过指定URL和参数获取token,对于需要绑定登录人的接口,还需提供loginName参数。

本文详细介绍了如何在致远OA中新建REST账号并获取接口凭证token,包括GET和POST方式的步骤。首先,登录系统管理员账号创建REST账号并授权,然后通过指定URL和参数获取token,对于需要绑定登录人的接口,还需提供loginName参数。

3594

3594