实验一 Lab01-01.exe和Lab01-01.dll分析

这个实验使用Lab01-01.exe和Lab01-01.d文件,使用本章描述的工具和技术来获取关于这些文件的信息。

问题:

- 将文件上传至 http:/www.VirusTotal.com/进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?

- 这些文件是什么时候编译的?

- 这两个文件中是否存在迹象说明它们是否被加壳或混淆了?如果是,这些迹象在哪里?

- 是否有导入函数显示出了这个恶意代码是做什么的?如果是,是哪些导入函数?

- 是否有任何其他文件或基于主机的迹象,让你可以在受感染系统上查找?

- 是否有基于网络的迹象,可以用来发现受感染机器上的这个恶意代码?

- 你猜这些文件的目的是什么?

解答:

将文件上传至 http:/www.VirusTotal.com/进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?

58/71报毒

这些文件是什么时候编译的?

PETools.exe

显示是2010年12与月19

这两个文件中是否存在迹象说明它们是否被加壳或混淆了?如果是,这些迹象在哪里?

没有加壳,使用PEiD.exe工具如果能看出是什么编译器编译的,则未加壳,如果看不出或者显示加壳程序则证明加壳

是否有导入函数显示出了这个恶意代码是做什么的?如果是,是哪些导入函数?

使用PEiD.exe可以看到对应导出表和函数

是否有任何其他文件或基于主机的迹象,让你可以在受感染系统上查找?

运行 strings Lab01-01.exe发现伪造的Kernel32.dll程序

是否有基于网络的迹象,可以用来发现受感染机器上的这个恶意代码?

运行strings Lab01-01.dll,发现联网的恶意ip

你猜这些文件的目的是什么?

后门程序,通过exe程序调用dll,dll文件具有联网和执行命令操作.

实验二 分析Lab01-02.exe文件

问题:

1.将 Lab01-02.exe 文件上传至 hip:/hwww.VirusTotal.com/进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?

2.是否有这个文件被加壳或混淆的任何迹象?如果是这样,这些迹象是什么?如果该文件被加壳,请进行脱壳,如果可能的话。

3.有没有任何导入函数能够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么?

4.哪些基于主机或基于网络的迹象可以被用来确定被这个恶意代码所感染的机器?

解答:

将 Lab01-02.exe 文件上传至 hip:/hwww.VirusTotal.com/进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?

58/72报毒

是否有这个文件被加壳或混淆的任何迹象?如果是这样,这些迹象是什么?如果该文件被加壳,请进行脱壳,如果可能的话。

使用peid工具发现是upx加壳

使用FUPX工具选择解压缩

再次使用peid工具发现upx壳被清除

有没有任何导入函数能够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么?

会发现导入函数CreateService、InternetOpen、InternetOpenUrl

大概猜测其可能创建服务并且进行网络连接

哪些基于主机或基于网络的迹象可以被用来确定被这个恶意代码所感染的机器?

运行strings Lab01-02 - Copy.exe发现

一个名为Malservice的服务,并疑似连接到http://www.malwareanalysisbook.com的网络流量

实验三 分析Lab01-03.exe文件

问题:

- 将 Lab01-03.exe 文件上传至 htp:/www.VirusTotal.com/进行分析并查看报告。文件匹配到了已有

的反病毒软件特征吗? - 是否有这个文件被加壳或混淆的任何迹象?如果是这样,这些迹象是什么?如果该文件被加壳,

请进行脱壳,如果可能的话。 - 有没有任何导入函数能够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么?

- 有哪些基于主机或基于网络的迹象,可以被用来确定被这个恶意代码所感染的机器?

解答:

将 Lab01-03.exe 文件上传至 htp:/www.VirusTotal.com/进行分析并查看报告。文件匹配到了已有

的反病毒软件特征吗?

68/73报毒

是否有这个文件被加壳或混淆的任何迹象?如果是这样,这些迹象是什么?如果该文件被加壳,

请进行脱壳,如果可能的话。

使用PEID查壳发现这是FSG加壳的文件

使用linxerUnpacker.exe通过脱壳工具进行脱壳

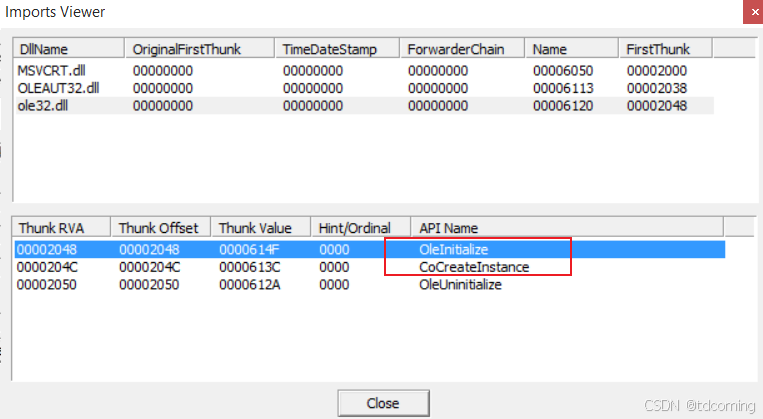

有没有任何导入函数能够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么?

程序使用com组件

OleInitialize初始化

CocreateInstance创建com实例

有哪些基于主机或基于网络的迹象,可以被用来确定被这个恶意代码所感染的机器?

使用Strings工具发现其访问的网址

实验四 分析Lab01-04.exe文件

问题:

1.将 Lab01-04.exe 文件上传至 http:/hwww.VirusTolal.com/进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?

2.是否有这个文件被加壳或混淆的任何迹象?如果是这样,这些迹象是什么?如果该文件被加壳,请进行脱壳,如果可能的话。

3.这个文件是什么时候被编译的?

4.有没有任何导入函数能够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么?

5.有哪些基于主机或基于网络的迹象,可以被用来确定被这个恶意代码所感染的机器?

6.这个文件在资源段中包含一个资源。使用Resource Hacker 工具来检查资源,然后抽取资源。从6资源中你能发现什么吗?

解答:

将 Lab01-04.exe 文件上传至 http:/hwww.VirusTolal.com/进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?

66/73报毒

是否有这个文件被加壳或混淆的任何迹象?如果是这样,这些迹象是什么?如果该文件被加壳,请进行脱壳,如果可能的话。

正确显示出编译器没有被加壳

这个文件是什么时候被编译的?

使用PEviewPatched.exe查看IMAGE_FILE_HEADER部分时间戳字段

有没有任何导入函数能够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么?

winExec执行命令

提权相关函数

有哪些基于主机或基于网络的迹象,可以被用来确定被这个恶意代码所感染的机器?

使用Strings工具发现访问下载对应工具并重命名

这个文件在资源段中包含一个资源。使用Resource Hacker 工具来检查资源,然后抽取资源。从6资源中你能发现什么吗?

使用Resource Hacker提取对应资源并保存

对导出文件按进行分析发现其执行命令和获取系统目录

远程下载

3695

3695

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?