基础认证题

页面中依据提示 可猜测用户为admin

可弱口令尝试(admin)------失败

暴脾气,,,词典爆破!

下载其页面提供的词典

抓包处对上图circle处进行解密 在burp的decode模板中进行查询可知其加密方式为base64

载入词典

此处开始走弯路:1.词典所加载的均为密码,缺少用户名(发现问题后,度娘学习正则表达式,很好,又学了个奇奇怪怪的姿势)2.词典爆破后一直都是401返回,长度均为404,没有出现200返回(原因未明)

------------------------------------------我是分割线---------------------------------

折腾一段时间后(替换爆破点,加载词典,设置解密方式),成功爆破出长度为200

Git泄露

要用到工具Githack,虚拟机一找,没有,网上查找Githack安装,???没有输入法吗,掉进一个大坑…配置源,使用sudo,dpkg命令…暂时做不下去了

robots.txt

搜素引擎爬取各个网站时,网站告知搜索引擎的爬取范围(设置爬取权限),robots.txt就作为搜素引擎爬取网站时第一个需要查看的文件

灰色按钮(disabled button)

利用开发者工具查看源代码,直接修改按钮对应的代码处(删除或注释掉带有禁用按钮的代码)涉及到html和php的学习

cookies

服务器可以利用Cookies包含信息的任意性来筛选并经常性维护这些信息,以判断在HTTP传输中的状态。Cookies最典型的应用是判定注册用户是否已经登录网站,用户可能会得到提示,是否在下一次进入此网站时保留用户信息以便简化登录手续,这些都是Cookies的功用。另一个重要应用场合是“购物车”之类处理。用户可能会在一段时间内在同一家网站的不同页面中选择不同的商品,这些信息都会写入Cookies,以便在最后付款时提取信息。

HTTP中的GET和POST传参

GET传参在URL地址栏直接后面跟 /? +参数名+=+数值

如 /?a=1 传参a=1

POST传参不能直接在URL栏里输入,使用插件hackbar,可以进行post传参

post传参有四种方式,基本样式如下:

POST http://www.example.com HTTP/1.1

Content-Type: application/x-www-form-urlencoded;charset=utf-8

title=test&sub%5B%5D=1&sub%5B%5D=2&sub%5B%5D=3

IP伪造-xff和referer

抓包后改包:

添加 X-Forwarded-For:ip Referer:网站

ip和网站均是要伪造的对象

webshell

使用蚁剑或post方式 使用shell=system(‘cat flag.txt’)

命令执行漏洞

由于输入对管道符 | || & &&过滤不严产生的漏洞

windows或linux下:

| 格式 | 说明 |

|---|---|

| command1 && command2 | 先执行command1,如果为真,再执行command2 |

| command1| command2 | 只执行command2 |

| command1 & command2 | 先执行command2后执行command1 |

| command1|| command2 | 先执行command1,如果为假,再执行command2 |

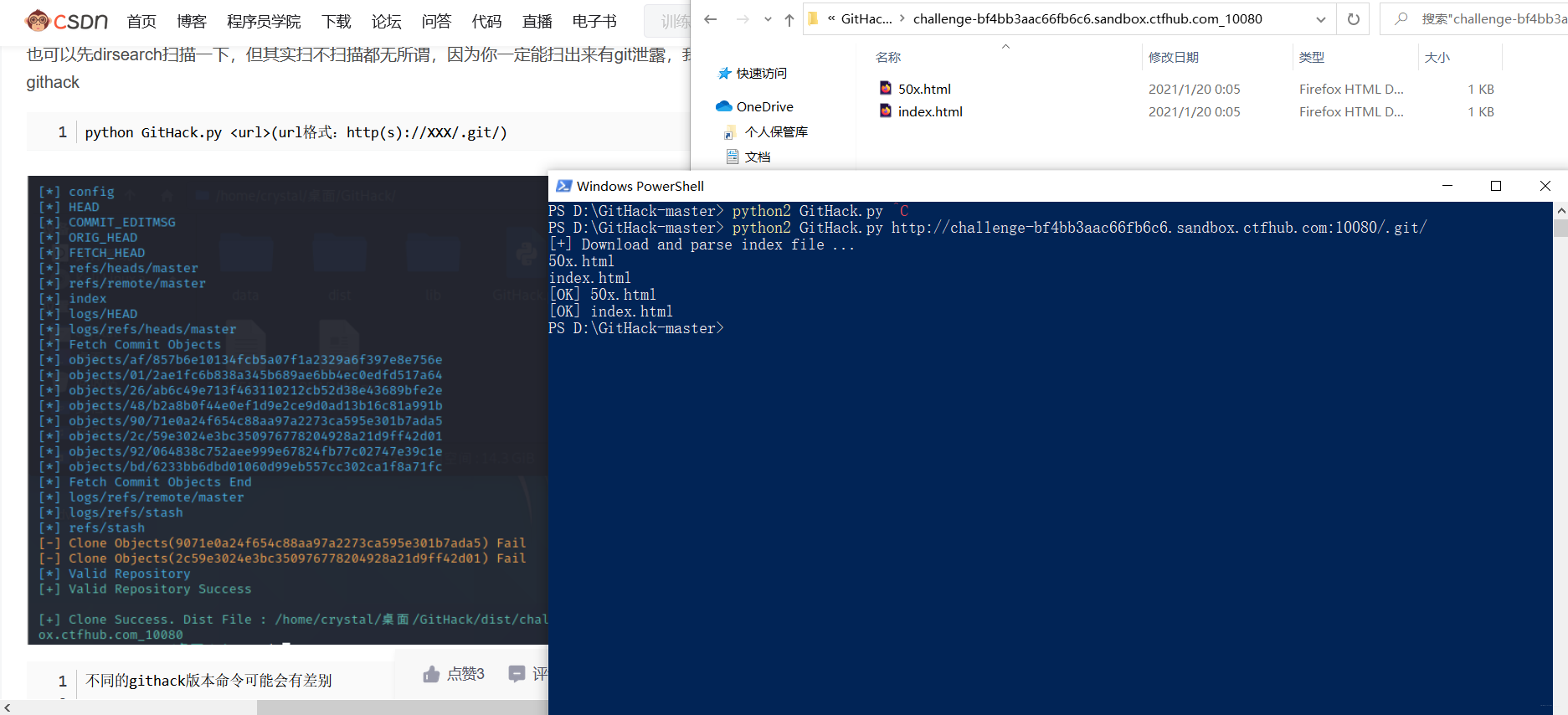

git泄露

Windows下githack下载不出现./…/.git

只下载了50x和index (原因不明!)

kali内利用githack 却未发现50x和index

kali内利用githack 却未发现50x和index

方法一:

在目标文件夹终端直接git show出答案

方法二:

也可以使用git reset --hard "add flag的那个序列号"回退存有flag的版本

此时文件夹内出现50x和index以及一个flag的txt

dvcs-ripper 参数:

dvcs-ripper 参数:

-c perform ‘hg revert’ on end (default)

-b <s> Use branch <s> (default: )

-a <s> Use agent <s> (default: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.7; rv:10.0.2) Gecko/20100101 Firefox/10.0.2)

-s do not verify SSL cert

-p <h> use proxy for connections

-v verbose (-vv will be more verbose)

svn泄露

hg泄露

原文件不存在,直接在url得到

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

655

655

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?