浏览器第一次请求服务器时,服务器会生成一个sessionId,并返回给浏览器,这个sessionId会被保存在浏览器的会话cookie中。如下图

在浏览器不关闭的情况下,之后的每次请求请求头都会携带这个sessionId到服务器。如下图

session在服务器的默认有效时间是30分钟,可以通过3种方式去设置session的过期时间(具体那三种可以百度),下面通过代码的方式设置session过期时间为180秒

request.getSession().setMaxInactiveInterval(30*6);

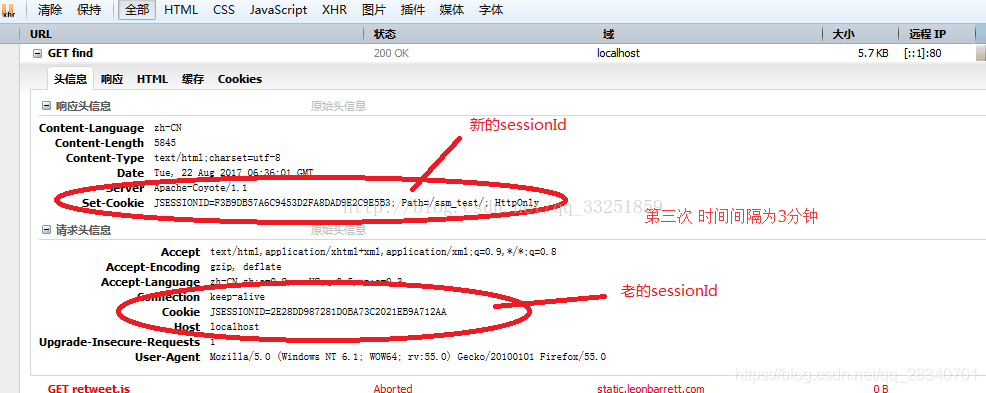

在第二次请求3分钟后我们进行第三次请求,这个时候服务器中原有的session已经过期,所以服务器会生成一个新的sessionId返回给浏览器,并替换掉cookie中之前的sessionId,第三次请求cookie携带的还是之前的sessionId。如下图

浏览器再次请求,cookie就会携带新的sessionId到服务器,如下图

本文介绍了sessionId在浏览器与服务器交互中的生成过程,以及如何通过设置控制session的30分钟默认有效期。通过代码示例展示了如何将session过期时间设置为180秒,并讨论了当session过期后,服务器如何处理新请求并更新浏览器中的sessionId。

本文介绍了sessionId在浏览器与服务器交互中的生成过程,以及如何通过设置控制session的30分钟默认有效期。通过代码示例展示了如何将session过期时间设置为180秒,并讨论了当session过期后,服务器如何处理新请求并更新浏览器中的sessionId。

订阅专栏 解锁全文

订阅专栏 解锁全文

717

717

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?