运行环境

- Burp Suite Professional v2020.8

- 谷歌浏览器(72.0.3626.121)

1、设置本地代理

在打开Burp Suite后,设置好监听的端口。

然后在浏览器里设置好代理服务器。

接着,再在Burp Suite里设置成 Intercept is on(拦截请求),这样浏览器上的操作,就能够让Burp Suite抓包了,如下图所示🔽

2、抓包

这里以 cgi-bin漏洞 为例,

在访问的网址后面加入cgi-bin,

这样Burp Suite抓取的结果,如下图所示🔽

3、获取授权码

通过伪造发包请求传给服务器,获取admin授权码。

所以先关闭代理

然后点击Burp Suite中的 Forward(发包),轻松获取服务器admin授权码.

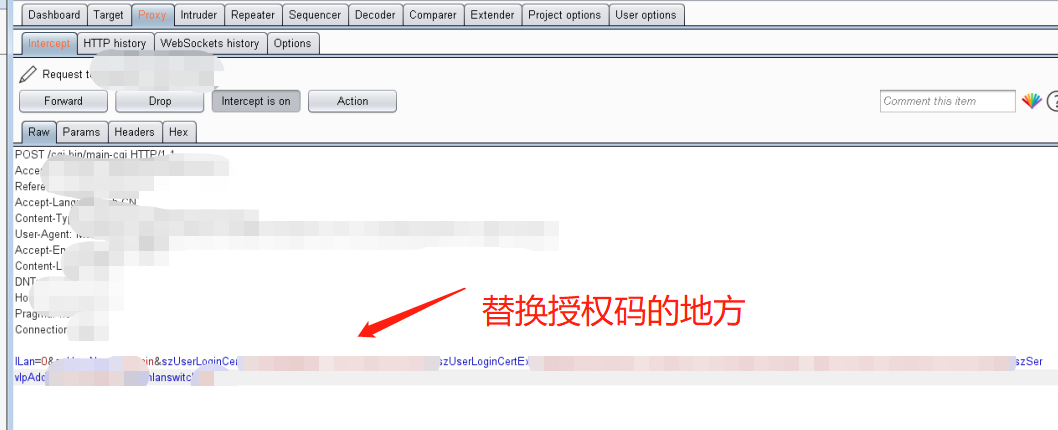

4、根据授权码,实现验证绕过

在拿到szLoginPasswd(授权码)后,

重新进入浏览器登录界面,重新开启本地代理,

用admin用户,密码随便输入,

Burp Suite里设置成 Intercept is on(拦截请求),抓包。

填入刚刚抓取的szLoginPasswd(授权码),关闭本地代理,发包。

成功发现漏洞。

本文介绍了如何使用BurpSuite Professional v2020.8进行web安全测试。首先设置本地代理,并在浏览器中配置,确保BurpSuite能拦截请求。接着,通过构造特定URL触发cgi-bin漏洞,BurpSuite成功捕获请求。然后通过伪造请求获取admin授权码,并在后续的登录过程中利用该授权码绕过验证,最终暴露了漏洞。整个过程揭示了web安全测试的基本步骤和技巧。

本文介绍了如何使用BurpSuite Professional v2020.8进行web安全测试。首先设置本地代理,并在浏览器中配置,确保BurpSuite能拦截请求。接着,通过构造特定URL触发cgi-bin漏洞,BurpSuite成功捕获请求。然后通过伪造请求获取admin授权码,并在后续的登录过程中利用该授权码绕过验证,最终暴露了漏洞。整个过程揭示了web安全测试的基本步骤和技巧。

1795

1795

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?