一、问题发现

首先收到阿里云的相关提醒

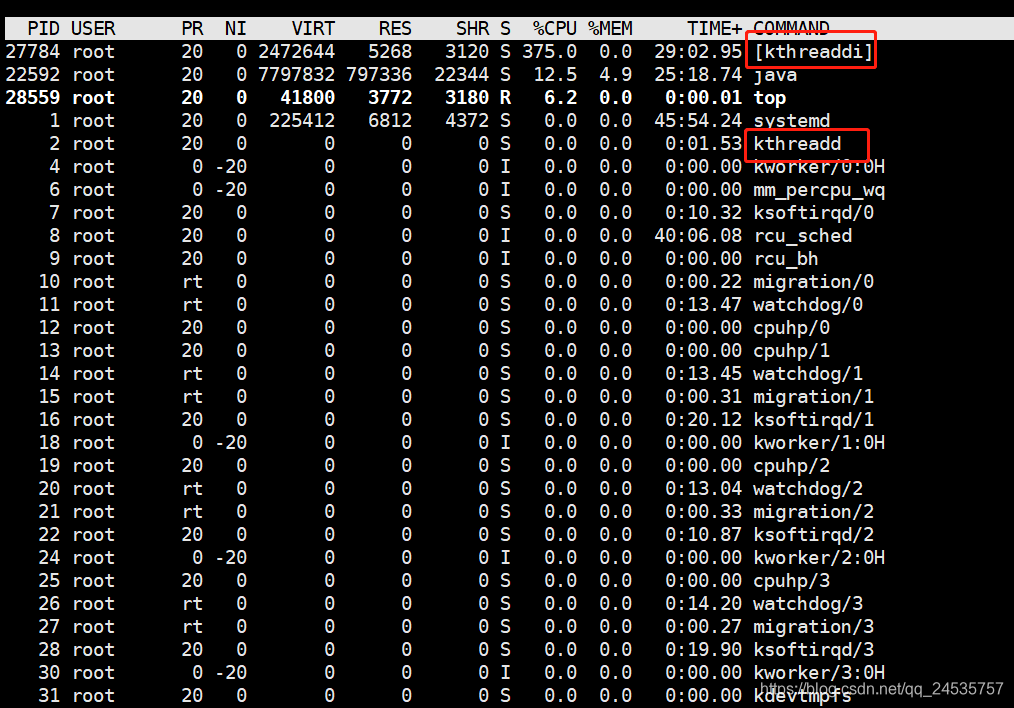

服务器上使用top命令进行定位

阿里云控制台cpu满负荷运行

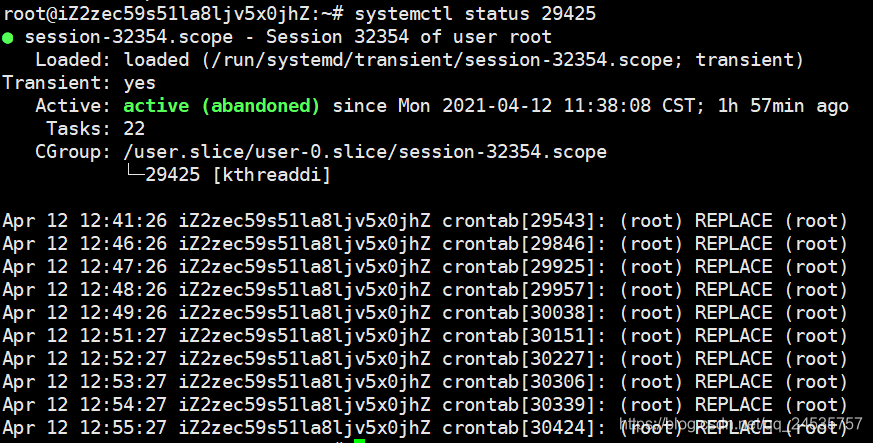

查看定时任务

crontab -l # 表示列出所有的定时任务

crontab -r # 表示删除用户的定时任务,当执行此命令后,所有用户下面的定时任务会被删除,执行crontab -l后会提示用户:“no crontab for admin”

查看进程详细执行链接

避免服务器长时间高负荷运行,可以先在安全组中将所有对外端口封掉

二、内容分析

传播

很多小伙伴会问,我的物理机放在机房与外网隔离是怎么被渗透的呢?我总结了以下几个我遇到的攻击途径,希望大家给予补充。

openVPN:因为物理机与外网隔离,疫情期间好多同事会选择在家办公,通过vpn来连接内网机器,在以往的记忆当中,openVPN从来没有出现过类似的问题,然而最近一次中病毒的途径就是vpn

jenkins:CICD是目前公司会选择的自动化部署架构,因此jenkins的使用必不可少,最近发现jenkins有漏洞导致挖矿病毒通过构建过程和弱密码方式传播病毒

redis:这种方式大家应该遇到过多次,挖矿病毒会根据扫描6379端口以及跳过密码方式传播病毒

本文探讨了服务器被渗透的常见途径,包括通过openVPN、jenkins漏洞和redis未授权访问。提到病毒通过这些途径传播,并提供了如检查定时任务、查看进程详细链接以及临时关闭对外端口等应急措施,以防止服务器长时间高负荷运行。

本文探讨了服务器被渗透的常见途径,包括通过openVPN、jenkins漏洞和redis未授权访问。提到病毒通过这些途径传播,并提供了如检查定时任务、查看进程详细链接以及临时关闭对外端口等应急措施,以防止服务器长时间高负荷运行。

5472

5472

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?