1. EAP

EAP其实并不是WiFi专有的协议,但在802.1X认证中经常碰到EAP,而且自己老是把一些相关的概念搞混淆,所以还是得做做笔记。

EAP,全称Extensible Authentication Protocol,是一个认证框架,这个框架一种简单的request/response方式,传递认证算法(EAP method)所需要的信息并完成认证。

2. EAP中的常见概念

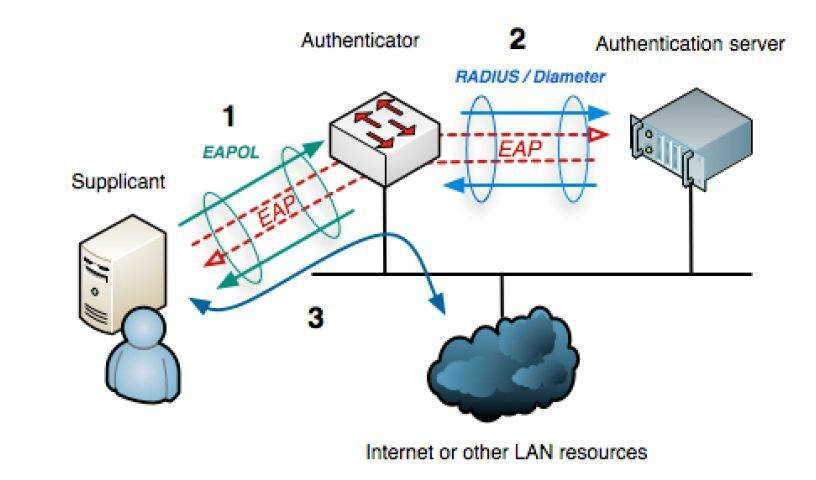

Supplicant:向Authenticator申请认证的一方,和Peer是一个概念

Authenticator:对Supplicant进行认证并提供网络连接或其他资源的一方,通常还会见到的NAS(Network Access Server)就属于Authenticator。

Backend Authentication Server:Authenticator的后备支援。Authenticator可能实现了部分的EAP method,也可能一个都不支持,这个时候,所有和EAP method相关的事务就都需要经由Authenticator转给BAS(有时简称为AS)来处理。通常见到的AAA server和BAS是一个概念,RADIUS是BAS的一种实现。为理解方便,可以认为BAS=AAA Server=RADIUS。

EAP server:当Authenticator处于pass-through模式时,EAP server就是BAS;否则,EAP server是Authenticator。换句话说,谁实现的EAP method,谁就是EAP Server。

AAA:Authentication,Authorization,and Accounting(你是谁?能给你什么权限/资源?你曾经做过些什么?)

RADIUS:Remote Authentication Dial-In User Service,如上所述,是AAA server的一种实现

其802.1X的实现结构如下图

3. EAP协议的分层思想

本文介绍了EAP(可扩展认证协议)及其在802.1X认证中的应用。EAP是一个认证框架,涉及Supplicant、Authenticator和Backend Authentication Server的角色。EAP协议包括Lower Layer、EAP Layer、EAP Peer/Authenticator Layer和EAP Method Layer四个层次。802.1X标准规定了EAP在无线局域网中的封装和实现,EAPOL-Packet用于传输EAP数据。认证流程包括身份验证、多轮请求响应及成功或失败的结束状态。

本文介绍了EAP(可扩展认证协议)及其在802.1X认证中的应用。EAP是一个认证框架,涉及Supplicant、Authenticator和Backend Authentication Server的角色。EAP协议包括Lower Layer、EAP Layer、EAP Peer/Authenticator Layer和EAP Method Layer四个层次。802.1X标准规定了EAP在无线局域网中的封装和实现,EAPOL-Packet用于传输EAP数据。认证流程包括身份验证、多轮请求响应及成功或失败的结束状态。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

701

701

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?