前端wireshark抓包协议解密

废话不多说,先看看结果

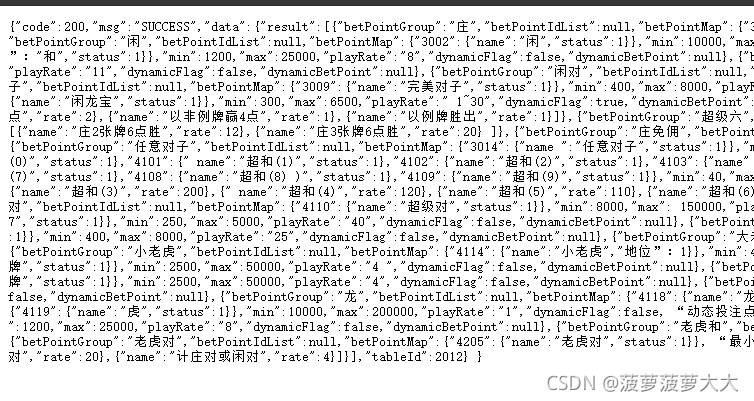

该JSON文件是通过解密后的 HTTP 返回response结果再解密打开的新页面

有兴趣的小伙伴了解下之前的文章

Sha384解密[2]

-

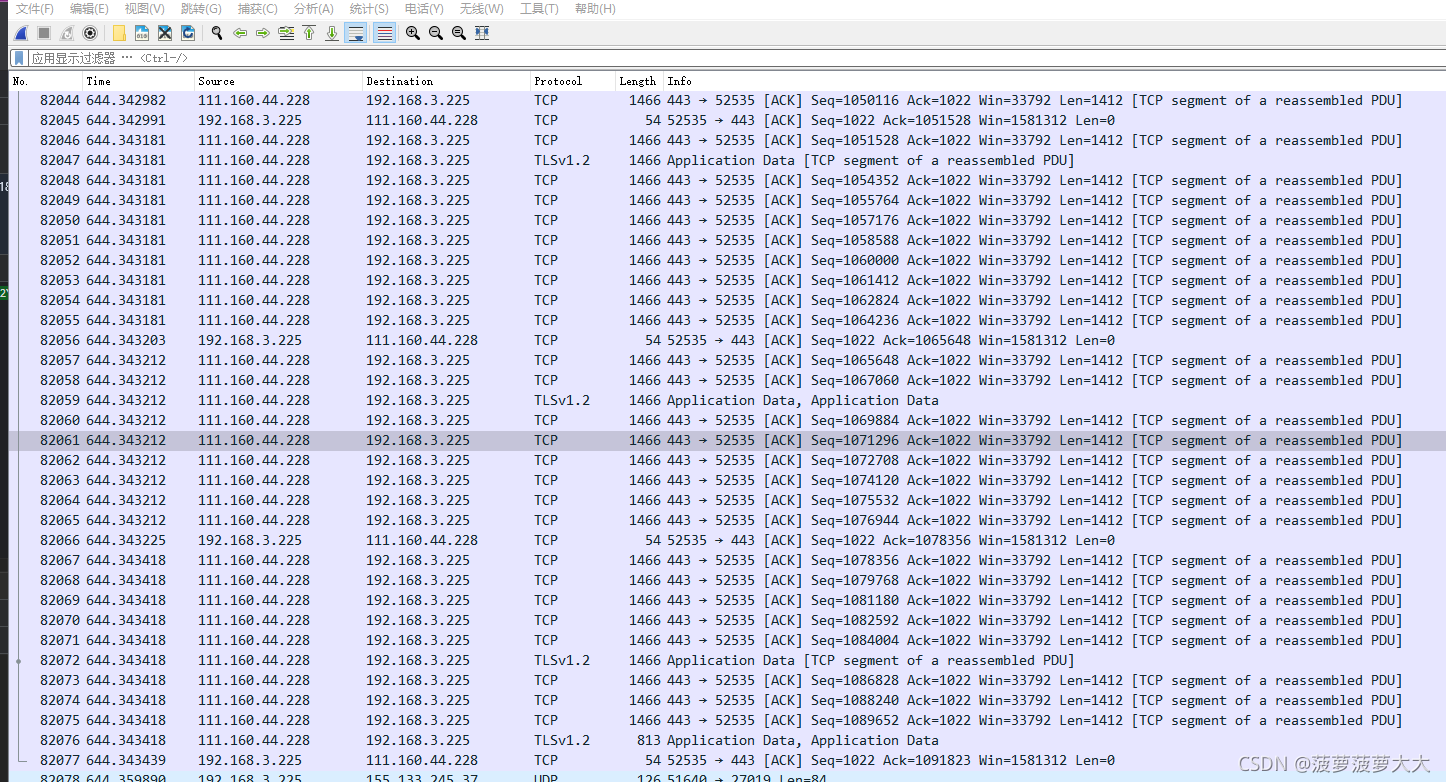

打开Wireshark 将TCP 转码为RTP ,因为该目标地址有视频文件,方便转换

-

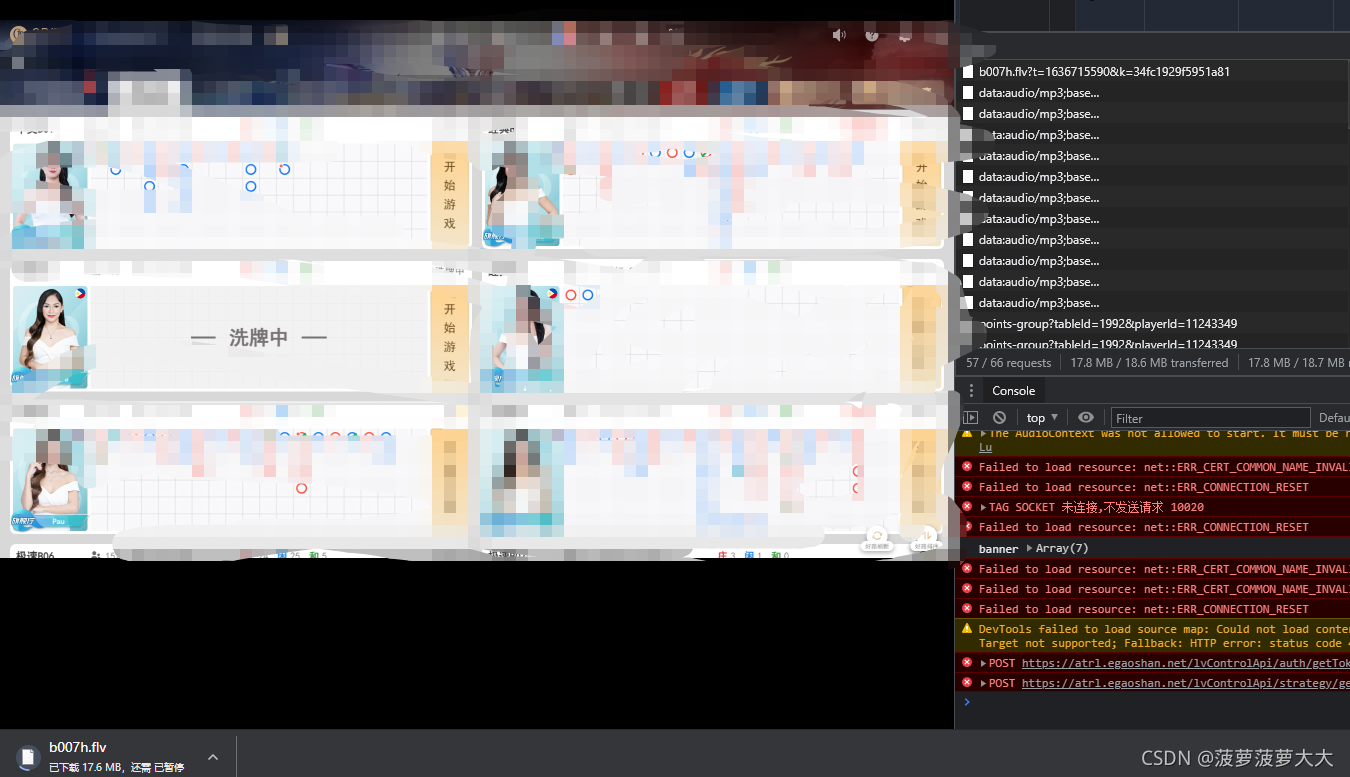

登录目标网址,开启F12 并取消任何单步

这个是我准备好的目标网站,该前端项目 框架不明确,但看起来JavaScript与Canvas互动做的相当不错,值得学习的地方。并且 加密\节流也做的相当不错! 前端很Nice

重要的事情说三遍!仅供学习研究!仅供学习研究!仅供学习研究!

(我发出的是思路,和实验数据结果,并非教程!)

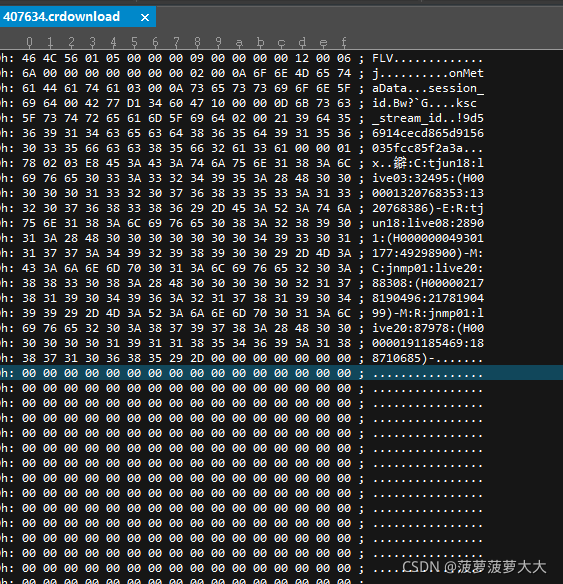

在首页页面 Table载入时,会返回一个 FLV格式文件,我们直接Open Tab 他就会自动下载,一直到整个事件前端完成后 -

玩家就理解为 (换桌结束时)

-

工程师理解为(逻辑交换时)

将没有下载完毕的文件拖入UE中,查看文件头以十六进制打开,前缀为FLV,和一串在线传输解密不可逆的特征代码,判断为:

- 该视频是提

本文介绍了使用Wireshark抓取并转换HTTP流量,通过解密获取RTP格式视频流,分析前端加密机制。内容涉及视频文件的FLV格式识别、在线传输解密特性、接口加密数据的截取与解密过程,以及如何通过修改加密接口响应实现预览。强调了过程中对网络、手速和观察力的要求,并建议通过录屏和本地数据分析来提高实践效率。

本文介绍了使用Wireshark抓取并转换HTTP流量,通过解密获取RTP格式视频流,分析前端加密机制。内容涉及视频文件的FLV格式识别、在线传输解密特性、接口加密数据的截取与解密过程,以及如何通过修改加密接口响应实现预览。强调了过程中对网络、手速和观察力的要求,并建议通过录屏和本地数据分析来提高实践效率。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2778

2778

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?